Bitdefender scopre un malware che sfrutta 3ds Max

di Alberto Falchi pubblicata il 26 Agosto 2020, alle 17:21 nel canale Security

Un gruppo APT ha preso di mira un bersaglo di alto profilo nel settore dell'architettura, bucando i sistemi tramite un plugin per 3ds Max di Autodesk. Bitdefender ha rilevato la diffusione di malware simili in Corea del Sud, USA, Giappone e Sudafrica

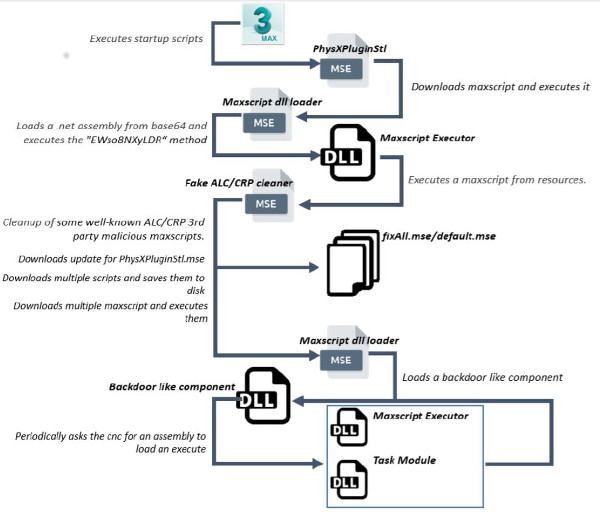

Una vulnerabilità 0-day di Autodesk 3ds Max ha permesso a un gruppo APT (Advanced Persistent Treat) di lanciare un sofisticato attacco informatico contro un bersaglio di alto profilo: un'azienda coinvolta in progetti di architettura relativi a immobili di lusso del valore di miliardi di dollari e avente fra i suoi clienti alcuni architetti e interior designer molto noti.

Un attacco informatico estremamente mirato

"Questa non sembra essere una campagna che ha l’obiettivo di colpire più vittime, ma un attacco altamente mirato che ha come target una sola vittima" - ha spiegato Liviu Arsene, Senior Security Analyst di Bitdefender - "Non sappiamo quando sia iniziato l’attacco, poiché la nostra indagine è iniziata dopo la violazione. Al momento della pubblicazione del nostro Report, l'infrastruttura di comando e controllo era ancora attiva, il che indica potenzialmente che è ancora utilizzata da altri malware".

A quanto riportano i ricercatori di Bitdefender, il server di command & control usato dal gruppo si trova in Corea del Sud e sono stati trovati altri malware che si basano su questa infrastruttura in aziende con sede negli Stati Uniti, in Giappone e Sudafrica. Nel caso specifico, è probabile che gli attaccanti avessero una buona conoscenza dei sistemi di sicurezza informatica della vittima, fatto che ha permesso loro di pianificare con attenzione l'attacco, riuscendo a sottrarre dati senza venire scoperti.

Per violare i sistemi della vittima, gli attaccanti si sono basati su una vulnerabilità nel componente MAXScript di 3ds Max scoperta solo ad agosto da Autodesk, ma nota ai criminali già da tempo. Secondo Bitdefender, è probabile che il gruppo non abbia agito di sua iniziativa ma abbia organizzato la campagna di spionaggio per conto di qualche "cliente" con ben pochi scrupoli.

Un rapporto dettagliato dell'attacco è disponibile qui.

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7 Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica

Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud

Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud I giovani russi non ci stanno: ondata di proteste contro il ban di Roblox

I giovani russi non ci stanno: ondata di proteste contro il ban di Roblox Dal sogno della guida autonoma al fallimento: Luminar, produttore di LIDAR, chiude i battenti

Dal sogno della guida autonoma al fallimento: Luminar, produttore di LIDAR, chiude i battenti Antitrust UE: maxi multa da 72 milioni ai produttori di batterie d'avviamento per auto

Antitrust UE: maxi multa da 72 milioni ai produttori di batterie d'avviamento per auto

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".