Barracuda segnala un preoccupante aumento degli attacchi di tipo conversation hijacking

di Alberto Falchi pubblicata il 17 Gennaio 2020, alle 12:41 nel canale Security

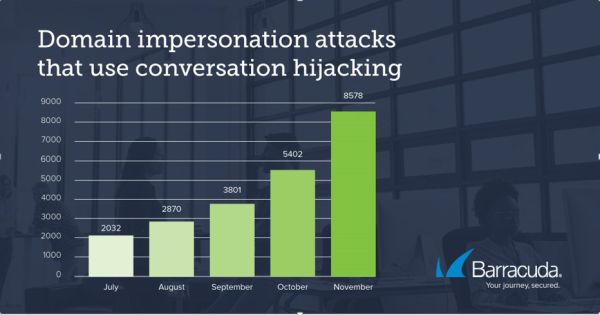

A novembre Barracuda ha registrato un incremento del 400% degli attacchi di tipo conversation hijacking. Si tratta di una tecnica molto sofisticata e mirata, difficile da individuare e particolarmente insidiosa

Il conversation hijacking, letteralmente dirottamente delle conversazioni, è una tecnica di attacco particolarmente infida. Richiede tempo e pazienza, ma è incredibilmente efficace. In questi scenari, i truffatori si inseriscono negli scambi di mail aziendali, naturalmente dopo aver compromesso uno o più account email aziendali, e sfruttano le conoscenze acquisite per raccogliere informazioni riservate, effettuare trasferimento di denaro o aggiornare (a loro vantaggio) le informazioni di pagamento.

Trattandosi di email che vengono da account leciti, e che spesso proseguono conversazioni già iniziate, riescono a ingannare facilmente sia le misure di sicurezza, sia le persone, che difficilmente sospetteranno di una mail proveniente - per esempio - dal loro capo.

Nella maggior parte dei casi, il conversation hijacking è uno dei passi di un attacco di tipo account takeover, ma non mancano casi di typosquatting, nei quali si creano account email molto simili a quelli da violare, semplicemente cambiando una lettera.

Non si tratta di una tipologia di attacchi inedita, ma negli ultimi mesi i ricercatori di Barracuda hanno rilevato un incremento di questo tipo di attività: a luglio 2019 i sensori di Barracuda hanno intercettato 500 attacchi di tipo domain impersification, un numero che è velocemente quadruplicato in pochi mesi. A novembre Barracuda ne contava più di 2000.

I consigli di Barracuda per difendersi dal conversation hijacking

Avere in azienda delle valide contromisure, come adeguati sistemi di protezione per gli endopoint, è fondamentale ma non sempre sufficiente per mettersi al riparo da queste minacce. Ecco alcuni consigli direttamente da Barracuda.

1. Preparare i dipendenti a riconoscere e segnalare gli attacchi

La cybersecurity passa necessariamente dalla formazione dei dipendenti, in particolare in caso di attacchi di questo tipo. I corsi sono importanti ma non bastano: facendo simulazioni di phishing è possibile addestrare meglio la forza lavoro e individuare i soggetti più vulnerabili.

2. Implementare protezioni contro l'account takeover

Gli attacchi di tipo conversation hijacking più efficaci partono da un account takeover, cioè usando dei reali indirizzi email aziendali che sono stati hackerati. Per minimizzare il rischio è consigliabile attivare l'autenticazione a due fattori e usare tecnologie di rilevamento virus in grado di riconoscere anche la compromissione degli account.

3. Monitoraree le regole della posta in arrivo, i login agli account e la registrazione di domini

Un accesso alla casella di posta da un IP sconosciuto può essere un segnale di allarme, ma non sono gli unici indizi di un tentativo di attacco. Barracuda consiglia di tenere sotto controllo anche le regole della posta: i criminali eseguono l'accesso all'account compromesso, creano regole di inoltro e nascondono o eliminano qualsiasi e-mail che inviano dall'account, per cercare di nascondere le loro tracce. Tenendo sotto controllo le regole attive, è possibile andare alla scoperta di attività criminali di questo tipo.

4. Sfruttare l'intelligenza artificiale

Le classiche soluzioni di protezione per gli endpoint si limitano a verificare la presenza di allegati malevoli o di link potenzialmente pericolosi e sono praticamente inutili contro attacchi di tipo conversation hijacking. Meglio puntare su soluzioni basate su AI, che sono in grado di individuare anche questo tipo di anomalie.

5. Rafforzate le policy interne

A volte il buon senso aiuta più della tecnologia: attivare procedure che prevedono la conferma di tutte le richieste e-mail relative a bonifici e modifiche di pagamento e richiedere la conferma di persona (o di più persone) per tutte le transazioni finanziarie è un approccio old style, ma incredibilmente efficace.

Wind Tre 'accende' il 5G Standalone in Italia: si apre una nuova era basata sui servizi

Wind Tre 'accende' il 5G Standalone in Italia: si apre una nuova era basata sui servizi OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh

OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh DJI Romo, il robot aspirapolvere tutto trasparente

DJI Romo, il robot aspirapolvere tutto trasparente La missione con equipaggio Shenzhou-21 ha raggiunto la stazione spaziale cinese Tiangong

La missione con equipaggio Shenzhou-21 ha raggiunto la stazione spaziale cinese Tiangong Il Galaxy S26 Edge potrebbe essere ancora in sviluppo e sarà ancora più sottile: parte il progetto 'More Slim'

Il Galaxy S26 Edge potrebbe essere ancora in sviluppo e sarà ancora più sottile: parte il progetto 'More Slim' Google riaccenderà una centrale nucleare per alimentare i data center dedicati all'intelligenza artificiale

Google riaccenderà una centrale nucleare per alimentare i data center dedicati all'intelligenza artificiale

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSarebbe bello che ogni connessione avesse sempre un suo IP definito...

Soluzione possibile

Stampo un foglio in duplice copia che contiene calendari per N anni, molto compatti.In questi calendari per ogni giorno c'è un codice a caso. Una copia cartacea la tengo io e una la consegno a mano al contabile/fornitore/ecc dall'altra parte.

Quando mando o ricevo un'e-mail, il codice che corrisponde alla data dell'invio viene indicato nell'oggetto dell'e-mail.

La posta la mando con gpg.

Supponiamo un'unica mail inviata in un dato giorno, per semplificare.

...

Come possono mandarmi una mail falsa ma credibile, a queste condizioni?

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".