ESET spiega nel dettaglio Operation In(ter)ception e la sua caccia al gruppo InvisiMole

di Alberto Falchi pubblicata il 22 Giugno 2020, alle 17:01 nel canale Security

Come fanno i cybercriminali a riuscire a superare le difese informatiche di bersagli sensibili come organizzazioni diplomatiche e militari? Ce lo spiega ESET, portando l'esempio pratico di alcune campagne che ha potuto osservare da vicino

Durante il Virtual World 2020 organizzato da ESET, al quale abbiamo partecipato in maniera virtuale, l'azienda ha dato qualche dettaglio su un paio di campagne che ha potuto seguire da vicino, dettagliando le tecniche di intrusione sulle quali hanno fatto leva gli hacker. Non certo degli sprovveduti: professionisti del crimine che hanno preso di mira organizzazioni militari e diplomatiche.

Operation Inception: quando l'attacco parte da LinkedIn

Come si può scagliare un attacco via LinkedIn? Semplice: facendo una proposta di lavoro. Esattamente quello che ha fatto il gruppo Lazarus, i cui membri si sono spacciati per recruiter andando a contattare profili ben selezionati all'interno delle aziende sotto attacco, tutte operanti nei settori militare e aerospaziale.

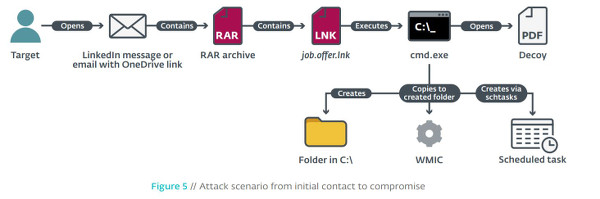

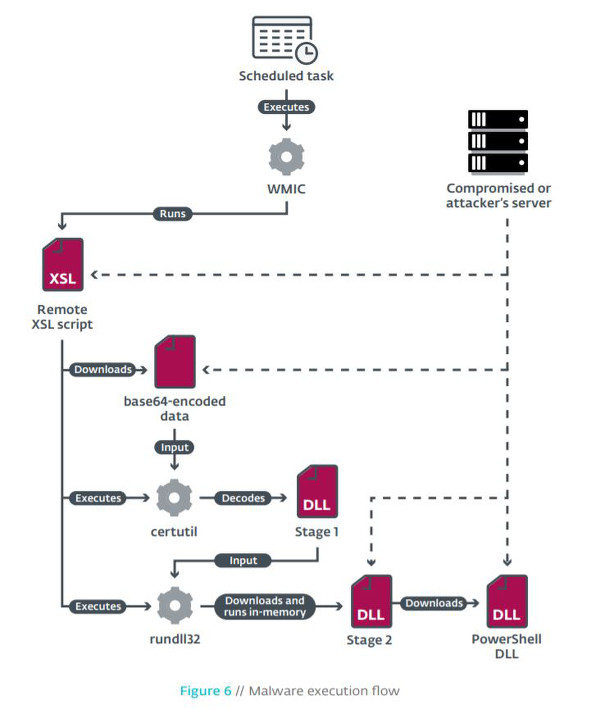

Durante questi finti colloqui o contatti di lavoro, gli attaccanti inviavano tramite messaggi diretti o e-mail dei link a OneDrive. Dei semplici PDF, apparentemente, che oltre a mostrare le (ovviamente finte) condizioni dell'offerta, agivano di nascosto inserendo malware nel sistema e dando agli hacker un primo livello di accesso al computer del dipendente preso di mira. In realtà, non si trattava di un vero e proprio PDF bensì di un file LNK che una volta aperto apriva un PDF sul browser, mentre contemporaneamente creava in background una nuova cartella nella quale copiava la WMI Commandline Utility (WMIC.exe). Questo a sua volta lanciava a intervalli regolari uno script XLS. Un primo passo che, se eseguito con successo, garantiva ai criminali un accesso persistente al PC.

Successivamente, gli hacker esploravano il sistema tramite comandi PowerShell, cercando di ottenere le liste degli impiegati e degli amministratori per poi eseguire dei tentativi di attacco brute force alle password. A questo si aggiungevano una serie di attacchi scagliati sia tramite comandi PowerShell, sia da malware realizzati ad hoc dagli attaccanti.

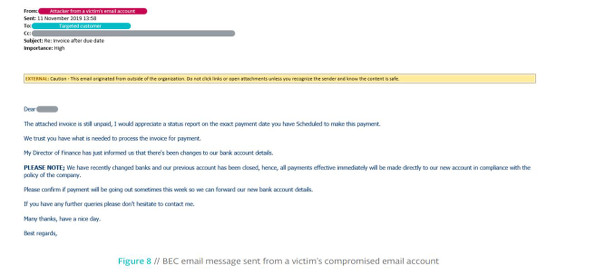

Lo scopo di questi attacchi è la monetizzazione. In almeno un caso, i ricercatori di ESET hanno notato come gli hacker siano riusciti a intercettare le email di una vittima, scovando delle fatture non pagate. Hanno quindi creato un finto indirizzo email usando lo stesso nome del dominio ma su un differente livello, e sollecitato il pagamento tramite questa mail indicando nuove coordinate bancarie.

Le vittime si sono insospettite e hanno quindi bloccato l'attacco, ma questo esempio mostra quando sia semplice riuscire a mettere piede in strutture ultraprotette sfruttando semplici tecniche di social engineering.

Un'analisi molto approfondita dell'indagine è disponibile a questo indirizzo.

InvisiMole: uno spyware che agisce nell'ombra dal 2013

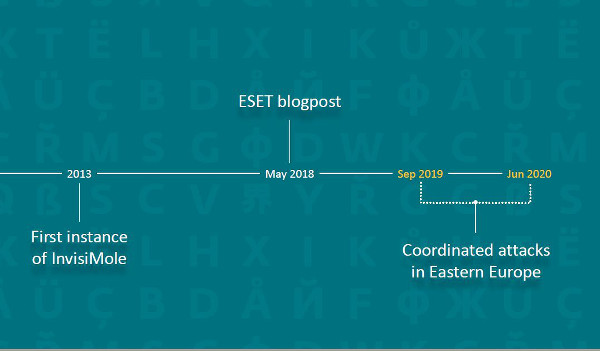

InvisiMole è un gruppo di cybercriminali che ESET aveva scoperto nel 2018, analizzando delle attività di cyberspionaggi lanciate contro bersagli russi e ucraini. Dopo essere rimasto per qualche mese nell'ombra, InvisiMole ha fatto di nuovo parlare di sé nel 2019, quanto ha attaccato (con strumenti aggiornati) alcune organizzazioni militari e diplomatiche dell'Europa dell'Est. Le analisi di ESET hanno mostrato che questo gruppo è attivo come minimo dal 2013.

Il malware usato dal gruppo InvisiMole è estremamente invasivo e consente agli attaccanti di scattare foto usando la webcam , sottrarre foto e documenti, inviare la posizione geografica della vittima, e anche di prelevare foto dai telefoni connessi in MTP.

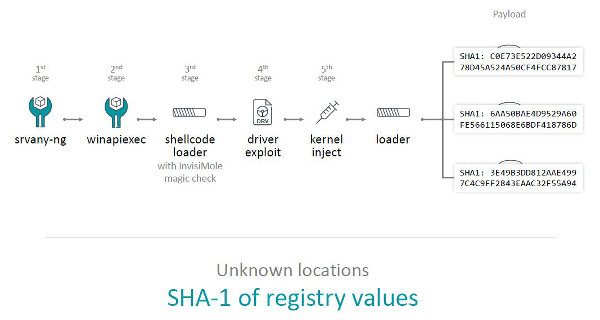

ESET spiega che gli attacchi di InvisiMole sono di tipo sartoriale, personalizzati su ogni singola vittima, e usa tecniche del tipo living off the land, che sfruttano le applicazioni legittime per rimanere al di fuori dei radar delle soluzioni di sicurezza. ESET ha anche notato come il gruppo nel 2020 ha iniziato a collaborare con un'altra entità, Gamaredon, sfruttandone i tool, come il Gamaredon's .NET Downloader.

Una delle principali difficoltà incontrate dall'azienda nell'analisi di questo malware era dovuto al fatto che gli attaccanti hanno fatto largo uso della crittografia, rendendo estremamente complessa la ricostruzione degli attacchi.

A questo indirizzo è disponibile un'analisi molto approfondita relativa a queste minacce.

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica

Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente

Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".