Occhio a Teams: gli hacker di Midnight Blizzard stanno conducendo campagne di social engineering mirate

di Alberto Falchi pubblicata il 04 Agosto 2023, alle 12:01 nel canale Security

Un gruppo di criminali informatici, probabilmente legati al governo russo, sta sfruttando Microsoft Teams e tecniche di social engineering per cercare di violare account di enti governativi, diplomatici e IT service provider. Ecco come vengono condotti gli attacchi

Aziende, fate attenzione. Microsoft ha rilasciato un comunicato in cui avvisa di una campagna di hacking portata avanti dal gruppo Midnight Blizzard. Nello specifico, il team di attaccanti sta prendendo di mira gli utenti di Teams nel tentativo di sottrarre credenziali di accesso. La multinazionale suggerisce di rinforzare le best practice e di fare particolare attenzione a tutti gli avvisi relativi ad autenticazioni multifattore.

La campagna di social engineering di Midnight Blizzard

Midnight Blizzard, precedentemente noto sotto il nome di NOBELIUM, è un gruppo di criminali informatici che si suppone essere legato al governo russo. Tende a concentrarsi su bersagli di alto profilo, come enti governativi, diplomatici, e IT service provider in Europa e negli Stati Uniti. Le prime attività sono state tracciate nel 2018 e l'obiettivo del gruppo sembra essere quello di portare avanti azioni di spionaggio.

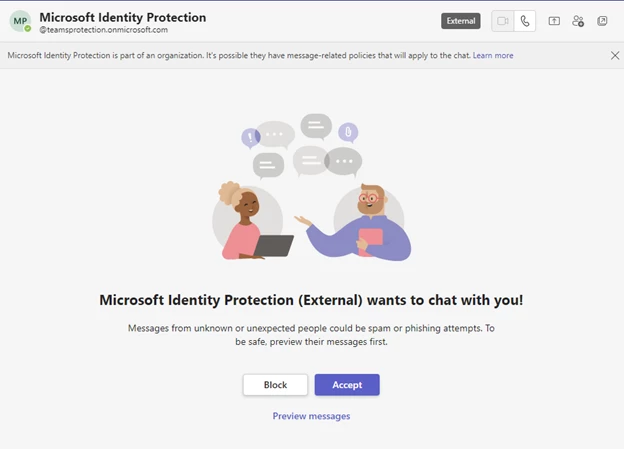

Gli attacchi portati avanti in questo periodo solitamente hanno origine da account di Microsoft 365 precedentemente violati, solitamente legati a piccole aziende. Midnight Blizzard rinomina questi account e aggiunge un sottodominio onmicrosoft.com, solitamente utilizzando nomi simili a prodotti per la sicurezza o ad aziende che operano in questo ambito, così da risultare più credibile.

A questo punto, crea un nuovo utente associato a questo dominio per inviare messaggi ai bersagli presi di mira.

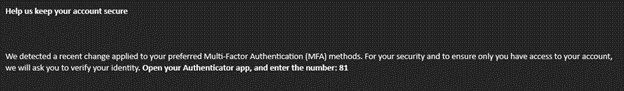

Una volta riuscite a ottenere tramite social engineering le credenziali delle vittime rimane però uno scoglio: superare l'autenticazione a due fattori. Per riuscirci, inviano alla vittima una richiesta di chat su Teams spacciandosi per un membro del supporto tecnico o di sicurezza.

Se l'utente accetta la chat, l'attaccante cerca di convincere la vittima a inviargli il codice MFA ricevuto sul proprio dispositivo mobile. Se l'utente ci casca, l'attaccante ha tutto il necessario per prendere il controllo dell'account Microsoft 365 del bersaglio.

Come proteggersi?

Dal punto di vista tecnico, il consiglio che offre Microsoft è quello di abilitare il Livello di autenticazione dell'accesso condizionale per aumentare il livello di sicurezza. Considerato che in questo caso più che le competenze tecniche degli attaccanti è la loro bravura nel social engineering, è fondamentale formare in maniera continua i lavoratori, sottolineando l'importanza di non comunicare a nessuno, per alcun motivo, i propri codici MFA. Nemmeno se si spaccia per un membro del team di sicurezza.

Recensione Samsung Galaxy Z Fold7: un grande salto generazionale

Recensione Samsung Galaxy Z Fold7: un grande salto generazionale  The Edge of Fate è Destiny 2.5. E questo è un problema

The Edge of Fate è Destiny 2.5. E questo è un problema Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello Fallito il primo lancio del razzo spaziale australiano Eris di Gilmour Space

Fallito il primo lancio del razzo spaziale australiano Eris di Gilmour Space Addio Bitcoin: in Algeria anche il solo possesso ora è un reato

Addio Bitcoin: in Algeria anche il solo possesso ora è un reato Amazon si inventa gli sconti al check-out e sfrutta i coupon: giù i TV OLED LG, Amazfit, iPhone, mini PC, GoPro e altre follie estive

Amazon si inventa gli sconti al check-out e sfrutta i coupon: giù i TV OLED LG, Amazfit, iPhone, mini PC, GoPro e altre follie estive

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".