Microsoft 365AzureCrowdStrike

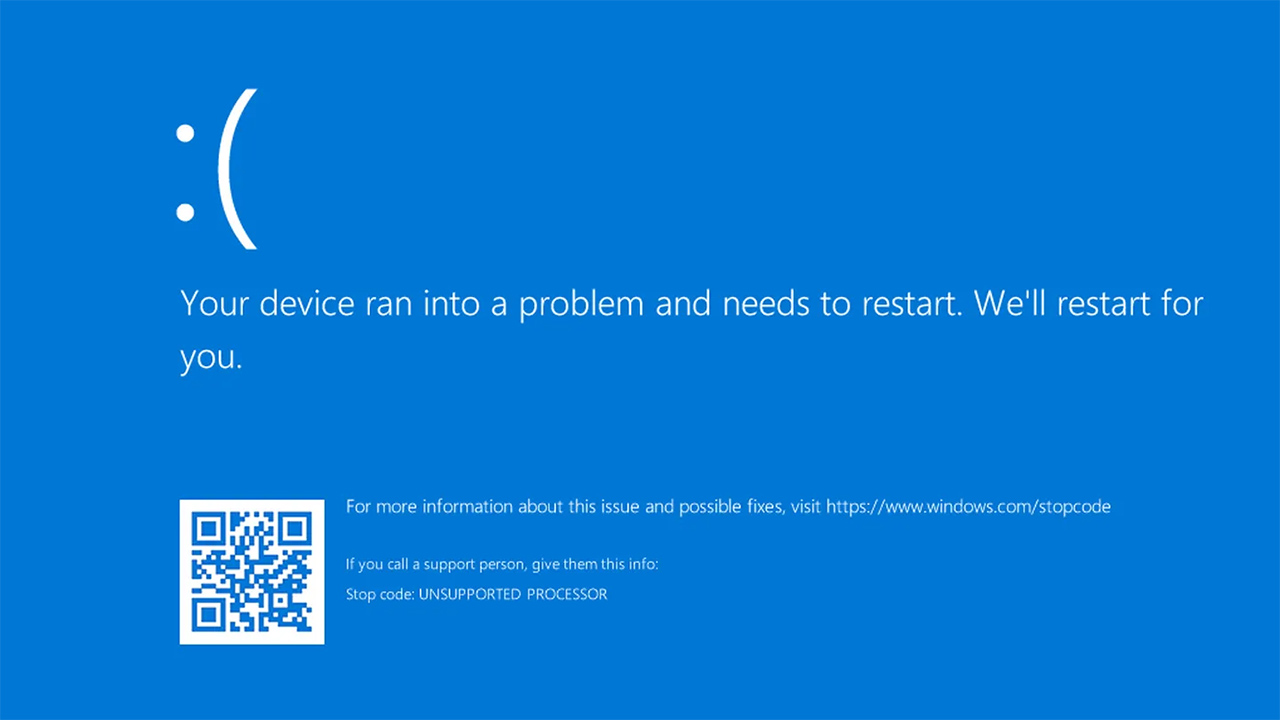

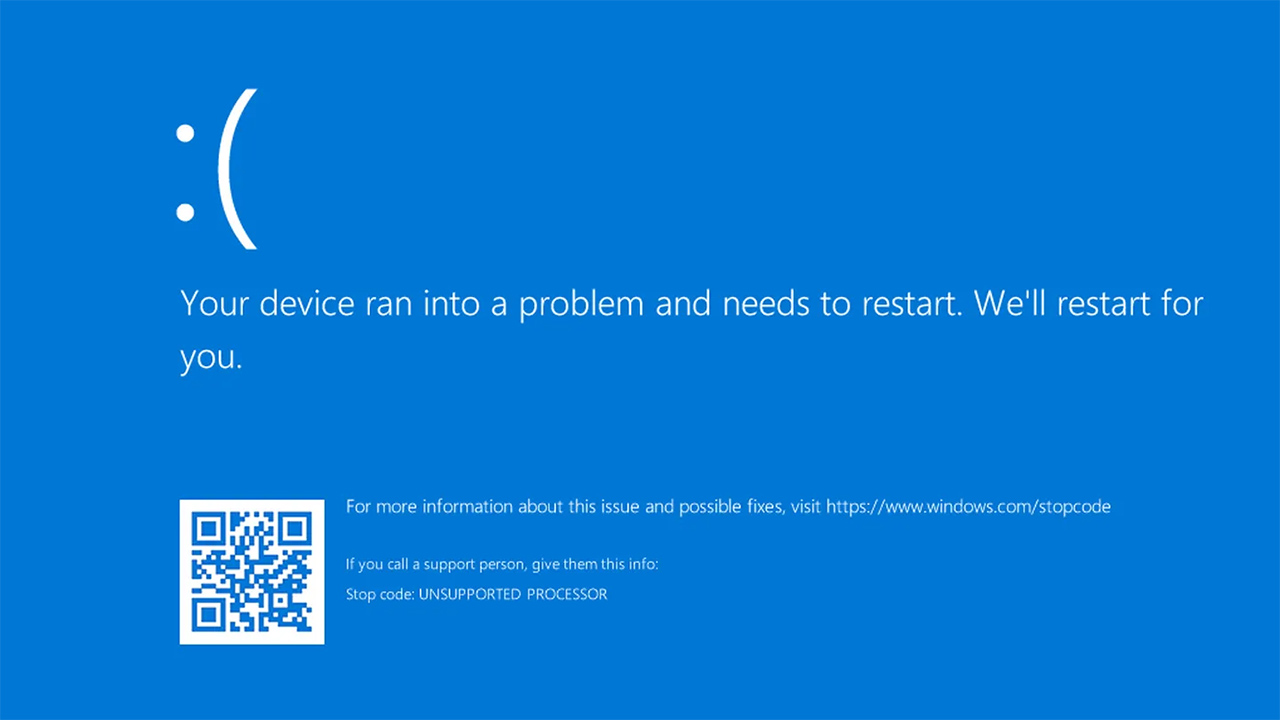

Sistemi IT in ginocchio in tutto il mondo: il problema è un aggiornamento difettoso di CrowdStrike

di Andrea Bai pubblicata il 19 Luglio 2024, alle 10:11 nel canale Security

Macchine Microsoft 365 e Azure in crash per via di un aggiornamento difettoso del software di sicurezza CrowdStrike stanno causando pesanti disservizi in tutto il mondo per compagnie aeree, emittenti televisive, banche e molti altri settori

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? Addio a Michael Madsen: icona del cinema di Quentin Tarantino e di GTA

Addio a Michael Madsen: icona del cinema di Quentin Tarantino e di GTA Perdite milionarie e giochi spariti: lo sviluppatore di Dying Light risponde alle voci sui licenziamenti

Perdite milionarie e giochi spariti: lo sviluppatore di Dying Light risponde alle voci sui licenziamenti IFA: 101 anni e non sentirli. Come si evolve una fiera di tecnologia

IFA: 101 anni e non sentirli. Come si evolve una fiera di tecnologia

271 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoBah ... per me non è ne colpa di windows ne di crowdstrike ... ma di chi

[LIST]

[*]all'interno dell'azienda installa aggiornamenti automatici direttamente in produzione senza passare per ambienti ah hoc ...

[*]rilascia le varie certificazione ISOxxx, PSD2, PCI/DSS ecc ecc

[*]dell'audit che non controlla che le procedure siano sempre rispettate

[/LIST]

Sicuramente crowdstrike ha le sue di colpe ma, visto che sw esente da bug non esiste, tu responsabile dei sistemi devi mettere in piedi procedure atte a limitare i possibili danni.

E questo per la storia... tutto qui, diplomaticamente

Link ad immagine (click per visualizzarla)sono pienamente d'accordo, ma in questo particolare caso è diverso

quindi, in linea di massima, quel dato OS non è proprio "rock solid".

il driver in oggetto non è un file di sistema Microsoft, ma un componente aggiuntivo che il suo stesso produttore ha sbagliato.

[LIST]

[*]all'interno dell'azienda installa aggiornamenti automatici direttamente in produzione senza passare per ambienti ah hoc ...

[*]rilascia le varie certificazione ISOxxx, PSD2, PCI/DSS ecc ecc

[*]dell'audit che non controlla che le procedure siano sempre rispettate

[/LIST]

Sicuramente crowdstrike ha le sue di colpe ma, visto che sw esente da bug non esiste, tu responsabile dei sistemi devi mettere in piedi procedure atte a limitare i possibili danni.

E quali sarebbero queste procedure? Come fanno ad integrarle?

Banalmente avere degli ambienti di system test dove installare per prima gli aggiornamenti oppure, se questo non è possibile, segmentare i vari device di produzione in gruppi separati e aggiornare a ondate.

Di metodi per fare queste cose ci sono da tempo, da tanto tempo.

[LIST]

[*]all'interno dell'azienda installa aggiornamenti automatici direttamente in produzione senza passare per ambienti ah hoc ...

si magari passare prima per un ambiente virtuale dove fare dei test prima di aggiornare migliaia di computer non sarebbe male

il fatto che un software senza bug non esiste però non è una scusa per ribaltare la colpa.

se un SW rende non avviabile un OS, significa che l'OS non è "protetto" abbastanza da corruzioni/modifiche ai file di sistema fondamentali per il proprio funzionamento.

quindi, in linea di massima, quel dato OS non è proprio "rock solid".

Ecco, concordo, hai riassunto perfettamente quello che intendevo. Poi che ci sia la politica di mezzo (kernel "aperto" e altre amenità

il driver in oggetto non è un file di sistema Microsoft, ma un componente aggiuntivo che il suo stesso produttore ha sbagliato.

non cambia il discorso direi. un SW gira "dentro" un OS.

un SW [U]non dovrebbe[/U] impedire all'OS di avviarsi.

può causare problemi, può non funzionare quel SW in particolare, ma l'OS dovrebbe [U]sempre[/U] partire.

solo chi sviluppa/aggiorna l'OS può eventualmente "danneggiarlo" e renderlo non avviabile. ma un SW esterno all'OS non dovrebbe poterlo danneggiare a questo livello.

se oggi mi metto a scrivere un programma in C++ e lo lancio sul mio PC aziendale con Windows 11, se mi esce un BSOD e il PC non si avvia più la "colpa" è di MS che non ha protetto a sufficienza il proprio OS.

non esiste (o meglio, non dovrebbe esistere) che un SW renda non avviabile un OS.

poi se quell'OS permette di installare SW che va a modificare parti dell'OS come se non ci fosse un domani, allora a maggior ragione la "colpa" è dell'OS, non solo di chi scrive SW coi piedi.

[LIST]

[*]all'interno dell'azienda installa aggiornamenti automatici direttamente in produzione senza passare per ambienti ah hoc ...

[*]rilascia le varie certificazione ISOxxx, PSD2, PCI/DSS ecc ecc

[*]dell'audit che non controlla che le procedure siano sempre rispettate

[/LIST]

Sicuramente crowdstrike ha le sue di colpe ma, visto che sw esente da bug non esiste, tu responsabile dei sistemi devi mettere in piedi procedure atte a limitare i possibili danni.

con sistemi MDR come questi fai fatica a gestire tu queste cose

tanto più che questa è una nuova stupenda versione appena lanciata

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".