Soluzione di sicurezza nuova fiammante? Bella, ma i cybercriminali la disabilitano. Una nuova scoperta di Sophos

di Riccardo Robecchi pubblicata il 21 Agosto 2024, alle 13:51 nel canale Security

Sophos ha scoperto che almeno un gruppo di cybercriminali sta impiegando una tecnica per agire indisturbata piuttosto interessante: usando driver vulnerabili riesce a disabilitare la protezione data dalle soluzioni EDR

Vista la mole sempre crescente di attacchi informatici, un'azienda acquista una soluzione EDR (Endpoint Detection and Response) per proteggersi dai cybercriminali: in questo modo sarà al sicuro, perché la soluzione EDR eliminerà le minacce, giusto? In realtà, come svelato da Sophos, i criminali stanno adottando tecniche che consentono loro di disabilitare gli EDR, così da poter poi agire indisturbati.

I criminali disattivano gli EDR con nuovi strumenti

Il caso di CrowdStrike ha fatto un certo scalpore perché ha fatto sì che moltissimi servizi smettessero di funzionare: treni, aerei, ospedali e molte altre infrastrutture fondamentali si sono fermate per via di un problema nel software di sicurezza. La causa ultima dietro il problema è il fatto che Falcon, questo il nome del software, opera in kernel space, ovvero allo stesso livello del kernel, il "cuore" del sistema operativo che sovrintende a tutte le funzioni del computer. Il nuovo malware scoperto da Sophos porta nella stessa direzione, per quanto in maniera differente.

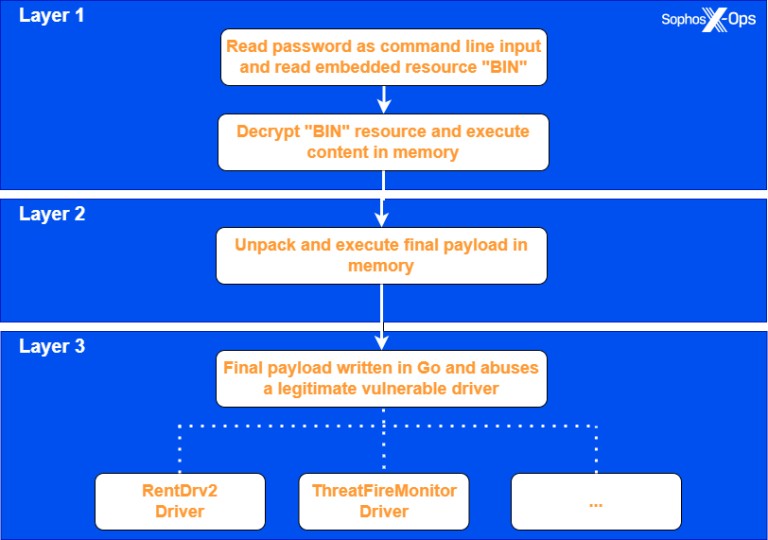

Durante l'indagine su un attacco con il ransomware RansomHub, Sophos ha scoperto uno strumento, che ha chiamato EDRKillShifter, che consente di disabilitare la protezione data dagli EDR: sfruttando le vulnerabilità presenti in vari driver, il malware riesce a creare una porta d'accesso al kernel space, da cui può disabilitare la protezione così da agire indisturbato. Se il problema con CrowdStrike era che un crash in kernel space porta l'intero sistema ad andare in crash, nel caso di EDRKillShifter l'accesso al kernel space porta a poter controllare ogni cosa, incluse le soluzioni EDR.

Il malware, una volta eseguito su un computer, esegue un programma che installa un driver legittimo, ma vulnerabile; si tratta spesso di vecchie versioni di driver che contengono una vulnerabilità che può essere sfruttata dai malintenzionati, proprio perché i driver sono legittimi e non destano dunque sospetti immediati. Non si tratta di una novità in senso assoluto: su GitHub sono presenti proof of concept come BadRentdrv2 che mostrano come usare questo meccanismo, che è noto come "BYOVD" ("bring your own vulnerable driver").

Una volta installato il driver, il programma ne sfrutta la vulnerabilità per arrivare in kernel space e terminare i processi legati alle soluzioni EDR e provvede dunque a eseguire il ransomware RansomHub.

Sembra un piano perfetto, ma c'è un "ma": per poter installare il driver vulnerabile, i malintenzionati devono già aver ottenuto i privilegi amministrativi sulla macchina colpita. Un secondo "ma" è che Microsoft ha segnalato come inaffidabile il driver rentdrv2 usato dai malintenzionati, dunque le macchine con gli ultimi aggiornamenti installati non ne permettono l'installazione.

Per questo Sophos consiglia di separare nettamente i ruoli degli utenti e degli amministratori, di mantenere sempre aggiornati i sistemi e di abilitare le funzionalità di anti-compromissione degli EDR, che sono in grado di rilevare i tentativi come questo di disabilitarne le funzionalità.

Si tratta, in ogni caso, di un'evoluzione interessante (e preoccupante, per molti versi) delle tecniche di attacco. Il problema più grande è che, al di là delle raccomandazioni di Sophos, non sembrano esserci molte soluzioni: i driver vulnerabili sono sempre esistiti ed esisteranno sempre. L'eterno gioco del gatto e del topo tra criminali e software di sicurezza continua.

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica

Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente

Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSe hanno già accesso a tutto il sistema a cosa serve tutto questo? Non ho capito. Per nascondere il tutto e fare attacchi successivi?

Alcune soluzioni EDR non consentono nemmeno ai profili amministratori di disabilitare la protezione, è necessario seguire procedure più complesse proprio per evitare che si possa disabilitarla facilmente. In alcuni casi, ad esempio, possono richiedere un riavvio (che verrebbe spesso notato), in altri un intervento da un pannello di controllo centralizzato. Usando il metodo scoperto da Sophos, semplicemente si terminano i processi legati alle soluzioni di sicurezza e di fatto le si arresta interamente.

Come alcuni?

Quale endpoint permette la disabilitazione da locale?

Probabilmente non vengono arrestati i processi, ma proprio non vengono avviati: in genere un kill dell'endpoint risulta nel pannello di controllo

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".