USBAnywhere, scoperta una falla di sicurezza nel protocollo Virtual USB su alcuni server di Supermicro

di Alberto Falchi pubblicata il 05 Settembre 2019, alle 19:21 nel canale Security

Il bug consente di connettere un dispositivo USB virtuale da remoto, anche attraverso Internet. Sono già stati scoperti 47.000 server Supermicro vulnerabili a questo attacco ed esposti su Internet, ma potrebbero non essere gli unici

Eclypsium, azienda specializzata nella protezione di firmware e infrastrutture, ha annunciato la scoperta di una pericolosa falla di sicurezza su alcuni server di Supermicro, nello specifico sulle piattaforme Supermicro X9, X10 and X11. La questione non da prendere sottogamba se teniamo conto che i server Supermicro sono alla base di molti datacenter aziendali e sono utilizzati dalle principali imprese di tutto il mondo.

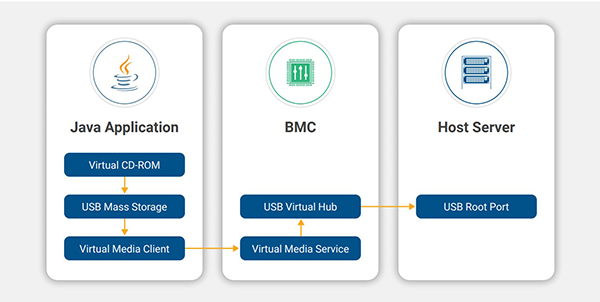

La vulnerabilità è stata denominata USBAnywhere ed è dovuta un difetto nell'implementazione del protocollo Virtual USB che può consentire a un attaccante di collegare da remoto un dispositivo virtuale e malevolo.

Il problema risiede nel BMC

Il Baseboard Management Controller permette agli amministratori di sistema di gestire ogni dettaglio di un server da remoto ed è utilissimo, soprattutto per aziende che hanno data center e server sparsi per il mondo: grazie al BMC gli amministratori possono aggiornare firmware, caricare nuovi driver e, tramite la funzione di USB virtuale, collegare anche periferiche virtuali.

Purtroppo, in alcuni sistemi Supermicro tale implementazione non è sicura e, se i server sono accessibili da Internet, un attaccante potrebbe avviare un altro sistema operativa da una chiave USB "remota", caricare malware sul sistema o addirittura eseguire comandi. Un esempio delle possibilità è offerto da questo video, nel quale i ricercatori di Eclypsium mostrano un attacco lanciato con questa tecnica.

Come ottenere accesso alle porte USB da remoto sui server vulnerabili?

Per poter attaccare i server Supermicro vulnerabili a USBAnywhere è necessario come prima cosa ottenere accesso all'interfaccia BMC. Accesso che, purtroppo, è ottenibile con relativa semplicità a causa di alcune leggerezze nell'implementazione. Nonostante il server supporti la cifratura, il client può connettersi al BMC per l'autenticazione senza criptare login e password, fatto che permetterebbe a un attaccante in "ascolto" di intercettare con estrema semplicità le credenziali non appena vengono digitata da un amministratore remoto. Forzare la cifratura potrebbe mitigare il problema ma non eliminarlo del tutto dal momento che viene usata una chiave RC4 predefinita e integrata nel firmware e condivisa da tutti i BMC Supermicro. Peccato che RC4 non sia considerato un protocollo sicuro tanto che a causa delle sue debolezze non può essere usata in sistemi sicuri, come TLS.

Come proteggersi da USBAnywhere?

Eclypsium consiglia di non esporre mai questi server su Internet. Questo accorgimento non risolve il problema dal momento che l'attacco può essere comunque portato avanti dalla rete interna, ma riduce di parecchio il rischio e azzera quello di attacco remoto. Se il server fosse visibile su Internet, per scovarlo basterebbe una query su Shodan, un popolare motore di ricerca utilizzato per scoprire oggetti IoT e altri tipi di risorse (webcam, database, bucket AWS e via dicendo) esposti su Internet.

Oltre a questo, è fondamentale aggiornare i firmware dei prodotti vulnerabili. Supermicro ha collaborato con Eclypsium e fornito nuovi aggiornamenti che mitigano queste falle.

Per ulteriori informazioni su USB Anywhere consigliamo di consultare il paper realizzato da Eclypse.

Lenovo Legion Go 2: Ryzen Z2 Extreme e OLED 8,8'' per spingere gli handheld gaming PC al massimo

Lenovo Legion Go 2: Ryzen Z2 Extreme e OLED 8,8'' per spingere gli handheld gaming PC al massimo AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti

AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti Cos'è la bolla dell'IA e perché se ne parla

Cos'è la bolla dell'IA e perché se ne parla SpaceX: un satellite ha fotografato il satellite Starlink 35956 danneggiato in orbita mostrando le sue condizioni

SpaceX: un satellite ha fotografato il satellite Starlink 35956 danneggiato in orbita mostrando le sue condizioni 36 idee regalo con offerte Amazon sotto i 50€, arrivano prima di Natale (controllate ad una ad una)

36 idee regalo con offerte Amazon sotto i 50€, arrivano prima di Natale (controllate ad una ad una) Sony assume il controllo dei Peanuts: Snoopy diventa giapponese

Sony assume il controllo dei Peanuts: Snoopy diventa giapponese

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infopurtroppo l'informatica è nata con una vena troppo ottimistica e fiduciosa verso il genere umano...

Vulnerabilità o meno, hosts non autorizzati manco di devono arrivare a quelle interfacce: proprio per questo sono nic a parte (out of band) e invisibili all'os e se condivise, si possono sganciare dal resto della piattaforma nei server + entry level dal bios.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".