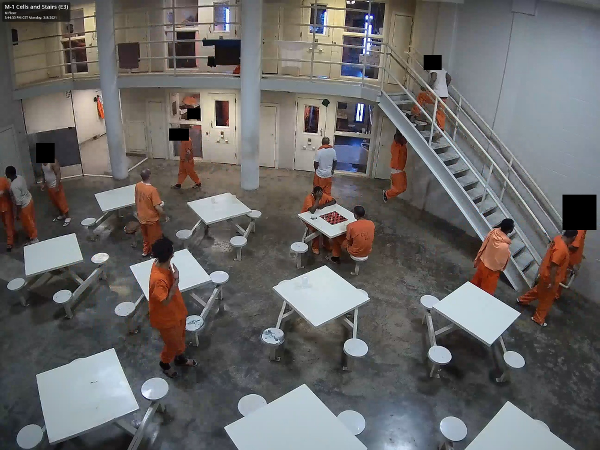

Violato il servizio Verkada: hacker accedono a 150.000 stream delle telecamere di sorveglianza di ospedali, banche, penitenziari

di Alberto Falchi pubblicata il 11 Marzo 2021, alle 13:41 nel canale Security

I servizi di Verkada sono adottati da scuole, ospedali e anche da aziende del calibro di Cloudflare e Tesla, fra le tante. La violazione sembra essere partita da un sistema di sviluppo interno esposto su Internet che conteneva le credenziali del network

Un collettivo di hacker ha bucato le misure di protezione di Verkada, startup californiana che offre sistemi di videosorveglianza in cloud. Gli attaccanti sono riusciti ad ottenere l'accesso ai feed video di istituzioni come ospedali, istituti psichiatrici, scuole elementari, carceri, ma anche degli stabilimenti di aziende come Tesla e Cloudflare. Fortunatamente, gli attaccanti non hanno diffuso online queste informazioni: l'obiettivo non era quelli di danneggiare le aziende ma di dimostrare la scarsa sicurezza degli attuali sistemi di sorveglianza. L'aspetto più preoccupante è la semplicità con la quale sono stati bucati i sistemi.

Chi c'è dietro l'attacco a Verkada?

Non ci sono black hat dietro l'attacco a Verkada, ma un collettivo di hacker del quale fa parte Tillie Kottmann, un ingegnere del software svizzero già noto per altri atti dimostrativi, come la sottrazione di 20 GB di codice sorgente da Intel. Kottmann ha dichiarato di aver collezionato circa 5 GB da Verkada, ma che avrebbe potuto facilmente ottenere molte più informazioni. Non solo: ha dichiarato di aver ottenuto l'accesso di root alle videocamere, non semplicemente agli stream. Poteva di conseguenza eseguire codice su questi dispositivi, comandare da remoto il movimento dei modelli motorizzati o installare malware che avrebbe poi consentito di sfruttarle per futuri attacchi.

Un genio dell'hacking, quindi? Non proprio, dato che il metodo utilizzato per superare le difese era decisamente poco sofisticato. A quanto dichiara, infatti, il problema è nato quando Verkada ha esposto su Internet un sistema di sviluppo non protetto che includeva le credenziali di un account di tipo super admin: usandole ha avuto accesso a oltre 150.000 stream da altrettanti dispositivi, alcuni dei quali in grado di effettuare riconoscimento facciale.

Il commento di Chris Goettl di Ivanti

Chris Goettl, Director of Product Management and Security di Ivanti, spiega che "Un account Super Admin ha parecchio potere. Questa tipologia di account dovrebbe essere protetta usando meccanismi di autenticazione a più fattori e delle "cassaforti" per password. Ma un solo account non dovrebbe poter garantire l'accesso a tutta l'organizzazione".

Goettl si sofferma anche sul fatto che gli attaccanti avessero modo di eseguire codice sulle videocamere, senza dover effettuare ulteriori attacchi: questa era praticamente una funzionalità integrata dei dispositivi. "I dispositivi connessi devono essere configurati correttamente, rimuovendo le password predefinite, e devono essere sviluppati tenendo a mente la sicurezza, ed essere costantemente aggiornati. Dovrebbero anche venire eseguiti dei pen test per assicurarsi che non possano risultare dei punti di accesso: non si dovrebbe garantire accesso di root a un dispositivo se non è strettamente necessario. Oltre a questo, i dispositivi IoT dovrebbero essere segmentati all'interno della rete. Dispositivi come macchine del caffè e frigoriferi dovrebbero essere separati dalle reti degli utenti e altre parti sensibili dell'infrastruttura di rete. Le videocamere dovrebbero stare su una rete separata dalle altre presenti in azienda".

Un aspetto importante che sottolinea Goettl è infine l'importanza di salvare gli archivi di filmati dopo un certo periodo di tempo su differenti sistemi, in maniera sicura, con credenziali di accesso differenti. "I filmati archiviati dovrebbero risiedere su sistemi differenti da quelli usati per le riprese live e non solo per una questione di sicurezza, ma anche per garantirne il recupero in caso di necessità. Un attaccante che riuscisse a violare il sistema di sorveglianza non dovrebbe poter avere accesso anche agli archivi. Se un attaccante volesse facilitare un attacco fisico all'azienda, potrebbe infatti rimuovere le tracce di un furto di materiale accedendo agli stream archiviati".

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? Smartphone economici in offerta: 7 modelli sotto i 200€ da comprare con display ampi, tanta memoria e ottima batteria

Smartphone economici in offerta: 7 modelli sotto i 200€ da comprare con display ampi, tanta memoria e ottima batteria Xbox Game Pass sotto accusa: il fondatore di Arkane lo definisce 'insostenibile e dannoso per l'industria'

Xbox Game Pass sotto accusa: il fondatore di Arkane lo definisce 'insostenibile e dannoso per l'industria' iPhone scontatissimi (il 16 a 719€), portatili, robot, scope elettriche, robot e altro: Amazon mostra i muscoli in attesa del Prime Day

iPhone scontatissimi (il 16 a 719€), portatili, robot, scope elettriche, robot e altro: Amazon mostra i muscoli in attesa del Prime Day

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoE' quello che pensavo anch'io. Uno streaming in chiaro non cifrato end to end è pericoloso. Poi non ho capito perché quelli di Verkada avevano un account super admin con il quale accedere a tutte le videocamere.

C'è chi come me gioca ora a Watchdog 1 chi invece...

... queste cose le fa per lavoro.Ottimo marketing anche per questo pen tester, visto che riceverà una miriade di contatti per "vendersi"... e spero, anzi sono piuttosto sicuro che non si farà pesuadere, ma suoi collaboratori e apprendisti invece saranno anche loro tutti di un pezzo?

Un commento su watchdog 1, lo sto giocando in realistico prima volta che ci gioco a WD1 e devo dire che è stato davvero fatto bene. Peccato Ubisoft sia calata così tanto dal 2014... anche la narrativa è ottima. Forse era troppo alta per chi gioca ai giochi, gente che vuole solo schiacciare bottoni e fare loot and shoot (droga). Perché faccio questo pseudo off topic?

Perché proprio WD ha scene e "in cloud" ha proprio questo tipo di storie nella storia...

Pensavo a cose poi tornando in topic al limite dell'immaginabile ma possibile: immaginatevi se le macchine del caffé (e chi ci va furbo lui\lei) fossero fatte in un modo o modificare ad hoc per avvelenare ma pensionando l'avvelentamento radioattivo che viene usato molto, ma ha piu scopo di far paura che altro.

Mettendo un veleno qualsiasi che non contamina che ciò che tocca e non tutto ciò che vi sta attorno per molti metri, come i radioattivi, immaginatevi se la macchinetta controllata da lontano potesse permettere un avvelenamento selettivo via cloud\in remoto.

Questo sarebbe pazzesco.

Non fidatevi troppo delle cose automatiche... perché automatiche non sono.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".