Zscaler: Zero Trust Access Network e fusioni aziendali

di Alberto Falchi pubblicata il 19 Agosto 2020, alle 15:21 nel canale Security

Secondo Didier Schreiber di Zscaler, adottare una soluzione di Zero Trust Network Access permette di accelerare i processi di fusione e acquisizione aziendali, assicurando una condivisione dei dati in piena sicurezza anche con sistemi legacy

Quando due realtà si fondono in seguito a un processo di acquisizione, uno dei principali problemi è quello di mettere insieme il patrimonio dei dati delle due aziende. Il cloud ha semplificato non poco queste operazioni, ma è frequente avere a che fare con infrastrutture totalmente differenti. Uniformare i sistemi può richiedere molto tempo, durante il quale bisogna comunque iniziare a condividere le risorse appoggiandosi a soluzioni temporanee, che non sempre sono sicure o di semplice implementazione.

"Le aziende che cercano di integrare le infrastrutture di rete e di sicurezza legacy dopo un'acquisizione o una fusione spesso ricorrono a modi "creativi" per dare agli utenti l'accesso alle risorse su reti diverse, con escamotage che potrebbero creare lacune nei firewall e nei protocolli di accesso sicuro" - spiega Didier Schreiber, Regional Marketing Director Southern Europe di Zscaler - "In questo modo aumentano i problemi di sicurezza, le difficoltà degli utenti e diventa difficile per il reparto IT risolvere le complicazioni che emergono. I team operativi passano innumerevoli ore a cercare di identificare e risolvere i problemi dovuti alle traduzioni degli indirizzi di rete (NAT), al routing e alle manipolazioni delle regole del firewall".

Integrazione dei sistemi tramite Zero Trust Access Network

A seguito della fusione di due azienda, uno dei modi più veloci e semplici per garantire a entrambe le imprese l'accesso ai rispettivi dati è quello di usare una VPN. Un approccio non esente da problemi: un numero elevato di connessioni VPN può facilmente mettere a dura prova le risorse di rete, e la configurazione e gestione di questo tipo di accessi è solo apparentemente semplice, e non sempre garantisce la necessaria sicurezza secondo Schreiber, che afferma come "l'aumento delle connessioni VPN estende le superfici di attacco di entrambe le reti".

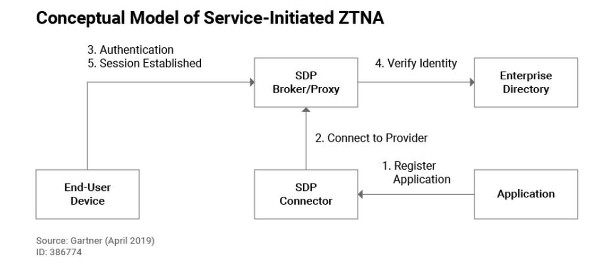

Quello che il dirigente di Zscaler suggerisce è di adottare un approccio di tipo zero trust, che si basa su un modello di fiducia adattivo che offre connettività diretta alle applicazioni senza esporle su Internet che invece di incentrare la sicurezza sulla rete stessa, si focalizza sull'accesso degli utenti e le applicazioni. L'accesso viene concesso di volta in volta a ogni singola applicazione, ed è limitato a specifiche app, non esteso all'intera all'intera rete come avviene invece in un ambiente legacy.

Un approccio di tipo Zero Trust Network Access può essere implementato in temi estremamente ridotti e senza caricare di lavoro i team IT, così da garantire immediatamente la condivisione dei dati mentre vengono eseguite le operazioni di integrazione dei sistemi, senza fermare l'attività.

Secondo Schreiber, l'approccio è talmente efficace che si potrebbe anche pensare di rinunciare all'integrazione: "Utilizzando le soluzioni ZTNA, il reparto IT potrebbe non doversi mai preoccupare dell’integrazione completa dell’infrastruttura dell'azienda acquisita", spiega il manager. "La gestione dell'accesso degli utenti alle applicazioni autorizzate (regolate da policy utente e focalizzate sulle applicazioni) fornisce la segmentazione delle applicazioni senza richiedere la segmentazione della rete. Una volta che un utente viene aggiunto a una policy e l'autorizzazione dell'applicazione viene concessa, l’utente può accedere a un'applicazione su una delle due reti senza che le reti siano connesse".

Recensione DJI Mini 5 Pro: il drone C0 ultra-leggero con sensore da 1 pollice

Recensione DJI Mini 5 Pro: il drone C0 ultra-leggero con sensore da 1 pollice ASUS Expertbook PM3: il notebook robusto per le aziende

ASUS Expertbook PM3: il notebook robusto per le aziende Test ride con Gowow Ori: elettrico e off-road vanno incredibilmente d'accordo

Test ride con Gowow Ori: elettrico e off-road vanno incredibilmente d'accordo Obbligati ad acquistare una scheda madre per ottenere la RAM: la follia che si diffonde a Taiwan

Obbligati ad acquistare una scheda madre per ottenere la RAM: la follia che si diffonde a Taiwan GTA VI su PC? La data non c'è, ma secondo l'azienda madre di Rockstar il futuro è dominato dal PC

GTA VI su PC? La data non c'è, ma secondo l'azienda madre di Rockstar il futuro è dominato dal PC Monopattini elettrici, a un anno dal decreto non si sa nulla di targa e assicurazione (e casco)

Monopattini elettrici, a un anno dal decreto non si sa nulla di targa e assicurazione (e casco)

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".