Armis e Honeywell scoprono 9 vulnerabilità in DCS Honeywell Experion. La patch è già disponibile

di Alberto Falchi pubblicata il 20 Luglio 2023, alle 16:31 nel canale Security

Chi utilizza questi sistemi dovrebbe applicare le patch il prima possibile. Un attaccante, infatti, potrebbe eseguire codice non autorizzato semplicemente avendo accesso alla rete dei DCS di Honeywell, senza doversi autenticare

Sono 9 le vulnerabilità che Armis e Honeywell hanno rilevato nelle piattaforme DCS Honeywell Experion. Parliamo di gravi falle, che consentono a utenti non autorizzati di eseguire codice sui server e controller di Honeywell. Sono già state rese pubbliche le patch correttive, che andrebbero installate quanto prima.

Crit.IX: 9 Vulnerabilità scoperte nelle piattaforme Honeywell Experion

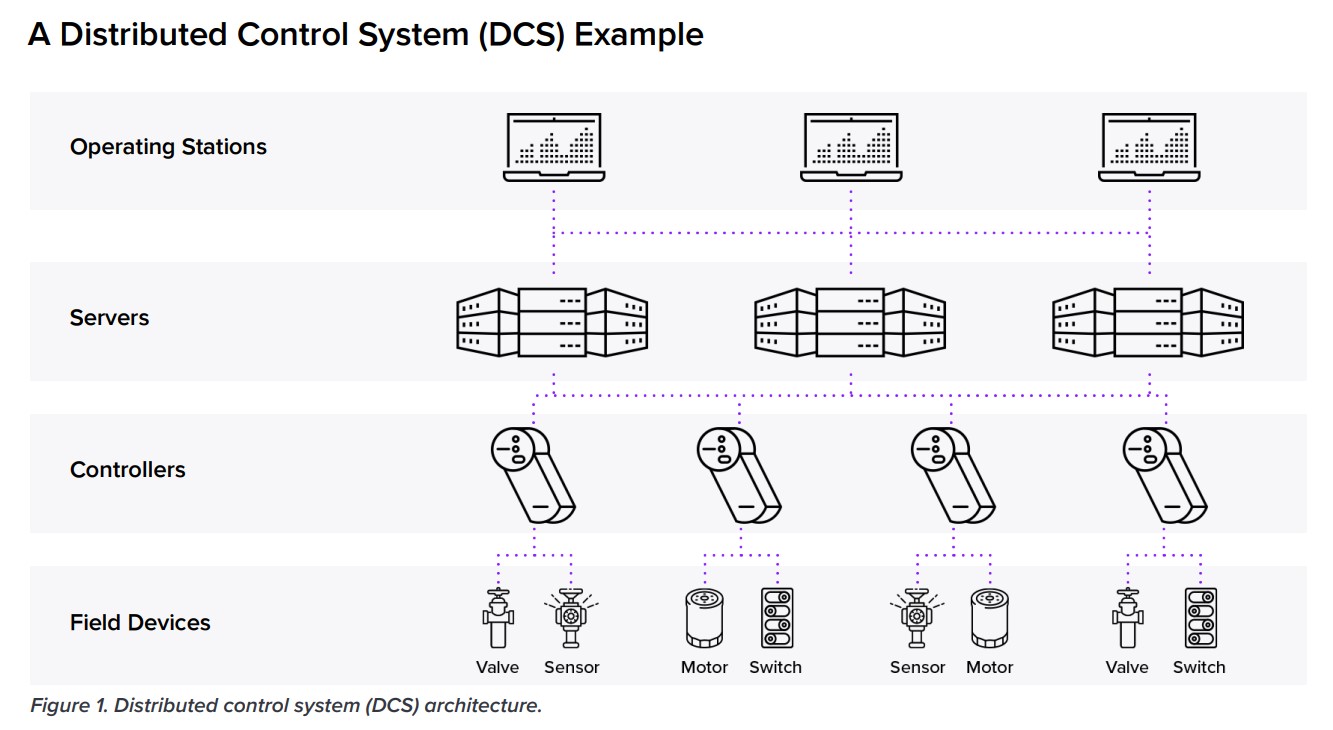

Le vulnerabilità individuate sui sistemi DCS di Honeywell possono consentire a un attaccante di eseguire codice non autorizzato e prendere il controllo dei dispositivi. Per sfruttarle è sufficiente avere acceso alla rete dei dispositivi vulnerabili: non è necessario autenticarsi. Un problema molto serio, dato che in queste condizioni è sufficiente violare un qualsiasi dispositivo connesso alla rete, anche un semplice device IoT, per sfruttare il bug.

Le analisi dei ricercatori hanno evidenziato come parte del problema sia legata al protocollo proprietario DCA di Honeywell, utilizzato per la comunicazione fra server e controller: i dati non sono cifrati e i sistemi di autenticazione sono considerati poco robusti.

Altre quattro vulnerabilità sono state trovate nel protocollo CDA Data Client Named Access sul Server Experion, utilizzato per la comunicazione tra il Server Honeywell Experion e le applicazioni Experion. Ulteriori informazioni tecniche sulle vulnerabilità sono disponibili a questo indirizzo.

Applicare subito le patch

I prodotto vulnerabili sono prodotti diverse versioni di tre piattaforme DCS Honeywell Experion: nella piattaforma Experion Process Knowledge System (EPKS) (Experion Server e Experion Station) e in quelle LX e PlantCruise (Engineering Station e Direct Station). Inoltre, le vulnerabilità riguardano il controller C300 DCS, utilizzato in tutte e tre le piattaforme.

Prima di rendere pubbliche queste vulnerabilità, Honeywell ha distribuito delle patch correttive, che andrebbero installate il prima possibile. I clienti di Honeywell possono avere accesso alle patch accedendo a process.honeywell.com e cercare nella sezione Techincal Publication

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo

TCL 65C7K, televisore Mini-LED di qualità, versatile e dal prezzo competitivo Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica

Fairphone 6 conquista iFixit: riparabilità da 10 e filosofia etica Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente

Windows Classic Remastered: il sistema operativo immaginario che fonde passato e presente Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

Crollo di prezzi in Amazon: oltre 50 prodotti in super sconto fra cui AirPods, iPhone, robot, portatili, tablet e molto altro

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoChi utilizza questi sistemi dovrebbe applicare le patch il prima possibile. Un attaccante, infatti, potrebbe eseguire codice non autorizzato semplicemente avendo accesso alla rete dei DCS di Honeywell, senza doversi autenticare

Ma ... con queste falle poi chiedono un riscatto ?

E il riscatto in che valuta lo vogliono ?

Usati per anni...

Mai successo niente, per fortuna...Ma disconnessi sempre da rete esterna, solo per aggiornamenti ed in modo "controllato a vista" ...

E il riscatto in che valuta lo vogliono ?

caxxi nel culo

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".