Arriva la direttiva UE NIS2 per la protezione degli ambienti OT. Cosa cambia? Ne parliamo con Fortinet

di Alberto Falchi pubblicata il 16 Marzo 2023, alle 17:11 nel canale Security

In occasione del Security Summit durante il quale è stato presentato il nuovo rapporto Clusit sulla sicurezza informatica, abbiamo incontrato Aldo di Mattia di Fortinet, che ci ha spiegato le difficoltà di proteggere le reti industriali e l'importanza della direttiva UE NIS2 sulla sicurezza degli asset critici

Il rapporto Clusit sullo stato della sicurezza informatica in Italia nel 2022 (ne abbiamo parlato qui) rivela un dato che merita di essere approfondito: la manifattura italiana è sotto attacco. Rispetto al 2018, sono raddoppiati gli attacchi informatici perpetrati con successo (il report di Clusit tiene conto solo degli incidenti rilevati e di pubblico dominio) contro il manifatturiero, che risulta fra i settori più colpiti, oltre che quello che mostra il maggior incremento.

Il motivo è semplice: sempre più imprese connettono i loro macchinari industriali alla rete IT. Una follia? No, una necessità. Per poterle controllare da remoto, fondamentale sia durante il COVID ma anche per poter gestire con più facilità installazioni sperdute e difficili da accedere. Pensiamo per esempio ai sistemi di controllo di una diga: intervenire direttamente su questi sistemi significa spesso inviare tecnici in aree remote, che richiedono ore per essere raggiunte, e infilarsi in cunicoli, con tutti i rischi che questo comporta. Se è necessario cambiare un macchinario questo è inevitabile, ma in quei casi in cui basta una riconfigurazione software, perché correre rischi e spendere cifre non trascurabili per queste operazioni? Senza contare che connettere i macchinari alle reti IT permette di renderli più “intelligenti”, di verificarne costantemente i parametri di funzionamento, di poter attivare scenari di manutenzione predittiva, così da ridurre i tempi di fermo macchina.

Certo, questo approccio non è esente da rischi. “Sicuramente la digitalizzazione è stata più veloce della consapevolezza dei rischi. Era successo qualche decennio fa con l’IP ed è accaduto lo stesso con l’OT e l’IIoT”, ci racconta Aldo Di Mattia, Senior Manager Systems Engineering Public Administration Italy di Fortinet. Effettivamente, quando è iniziata l’adozione in massa di Internet verso gli anni ’90 non esistevano protocolli come HTTPS o soluzioni di sicurezza evolute come oggi. Era un mondo nuovo, non si aveva una reale percezione del rischio. E lo stesso sta accadendo ora in ambito industriale.

La sicurezza OT ieri e oggi

I macchinari industriali, come i sistemi di controllo industriale, si sono storicamente basati su un concetto molto semplice per garantire la loro sicurezza: l’air gap. Significa che questi dispositivi erano fisicamente disconnessi dalle reti IT. Per intervenire su di loro, era necessario avere un accesso fisico alle macchine e ai PLC che le gestiscono. Oggi non è più possibile, però. “La digitalizzazione è un’opportunità”, continua Di Mattia. A partire dalla riduzione dei costi per arrivare ai vantaggi della digitalizzazione. “Ma il passaggio doveva essere più cauto. Il problema deriva dal fatto che si sono mischiati due mondi. Nell’OT non c’è l’esperto di cybersecurity. Ci sono ingegneri meccanici, non informatici”. Ora che i due mondi si sono fusi, è necessario un maggior dialogo fra chi si occupa di IT e di OT. E servono nuovi standard, nuove regolamentazioni. Che non mancano: proprio durante il Security Summit organizzato dal Clusit si è parlato a lungo delle nuove direttive europee NIS2.

NIS2: il nuovo standard europeo per la sicurezza degli ambienti industriali

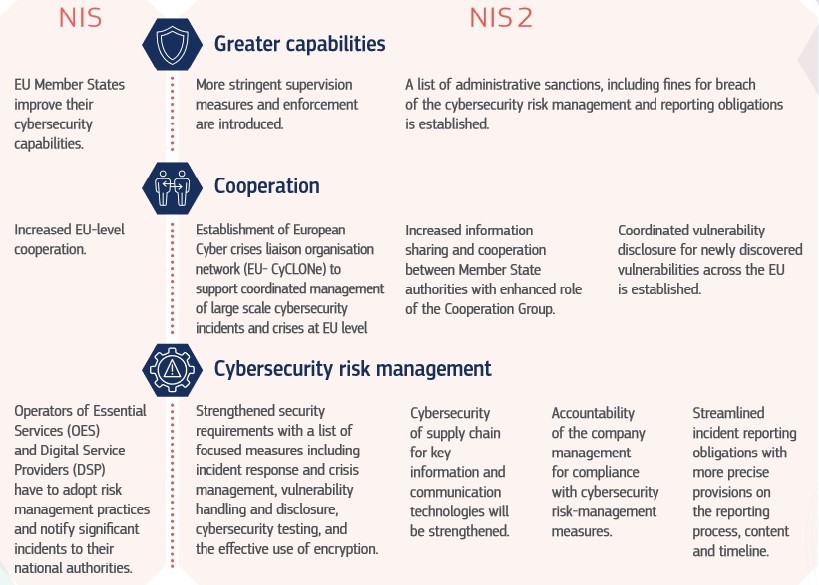

Regolamentare un settore può sicuramente aiutare a migliorarne la sicurezza. Lo abbiamo visto col GDPR, che ha dato uno scossone al settore alla gestione dei dati sensibili, normandolo. Non che il mondo industriale ne sia privo, naturalmente. La normativa più recente è la NIS, approvata nel 2016, che verrà sostituita a breve dalla più recente NIS2. La direttiva NIS del 2016 (adottata in Italia nel 2018) fondamentalmente stabilisce i requisiti minimi per la sicurezza delle reti e dei sistemi informativi nell'UE. In pratica, specifica le misure minime di sicurezza informatica, impone a chi gestisce i sistemi di mettere in atto pratiche per tentare di individuare tempestivamente gli attacchi e di ripristinarli in caso di incidente informatico. Si applica a chi gestisce servizi considerati critici, ad esempio le centrali per la produzione di energia elettrica.

La direttiva NIS2 è stata approvata nel 2018 ed è entrata in vigore nel 2020, e ora i vari Stati membri devono recepirla. La principale differenza è l’estensione del campo di azione rispetto alla precedente: sono 11 i settori definiti “critici”, e 7 quelli considerati “importanti”. Fra quelli critici, trasporti, banche, infrastrutture finanziarie, utility (acqua, luce, gas), la PA e le infrastrutture di comunicazione. Chi non rispetta la normativa è soggetto a sanzioni, come nel caso del GDPR. “Questo è molto importante, perché ora il CISO ha la possibilità di andare nell’azienda dove lavora e ha una base per imporre una serie di investimenti per essere conformi alle regole”, spiega Di Mattia. Che aggiunge anche che finalmente le multe sono realmente efficaci. “Con la prima NIS, il massimo della multa era 150.000 euro. Significa che una grande azienda poteva mettere a budget 150.000 euro di sanzione”, ignorando la conformità. “Oggi le multe seguono la logica del GDPR, e possono arrivare al 2% del fatturato globale di un’azienda”.

Le soluzioni di Fortinet per l’OT

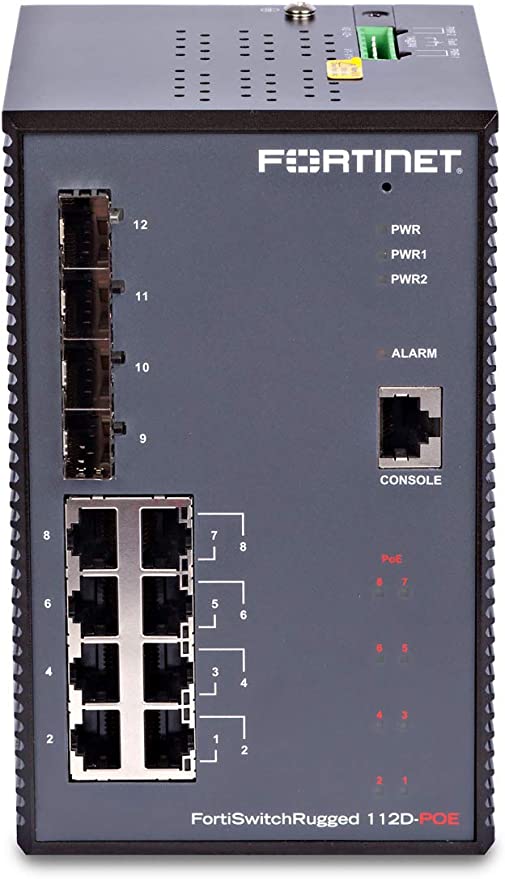

Fortinet da anni propone soluzioni per la difesa degli ambienti industriali, a partire da switch dedicati. Apparentemente sono identici a quelli standard usati nell’IT, ma seguono logiche differenti, più sicure, per adattarsi ai macchinari che vi si collegheranno. I macchinari industriali, al contrario dei PC, fanno leva su PLC basilari, dove anche cambiare un indirizzo IP (spesso fissi, non dinamici) può risultare complicato. Segmentare adeguatamente queste reti non è semplice, date queste premesse: non bastano due clic per creare una VLAN. Di qui la necessità di switch progettati proprio per questo modo, che separano efficacemente le porzioni di rete. Lo stesso dicasi per i firewall, in questo caso definiti Next Generation Firewall. Una peculiarità di questi dispositivi è che includono automaticamente delle honeytrap. In pratica, nascondono a un eventuale attaccante la vera infrastruttura, presentandone una finta. Questo permette a chi si occupa della sicurezza di prendere tempo nel caso di un attacco, mettendo in sicurezza l’infrastruttura reale mentre l’attaccante è alle prese con quella “finta”. E permette anche di studiare le tecniche utilizzate, così da comprendere le mosse dell’avversario. “Poi c’è la parte di sandbox, che permette di testare in un ambiente virtuale sicuro i file sospetti”, aggiunge Di Mattia.

Come facilmente immaginabile, alcuni di questi dispositivi sono del tipo rugged, quindi pensati per essere installati in ambienti che presentano sfide ambientali, come appunto dighe, pale eoliche poste in zone di difficile accesso e via dicendo. Qui le temperature possono essere elevatissime (o bassissime), e bisogna anche tenere conto di pioggia e umidità.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Tesla sta per lanciare il Robotaxi nella Bay Area, ma ancora una volta è FSD con supervisore a bordo

Tesla sta per lanciare il Robotaxi nella Bay Area, ma ancora una volta è FSD con supervisore a bordo Dead Island 2 arriva su Mac, ma a un prezzo triplo rispetto a Steam e senza cross-play

Dead Island 2 arriva su Mac, ma a un prezzo triplo rispetto a Steam e senza cross-play FIA e Formula E rinnovano il matrimonio: campionato elettrico fino al 2048

FIA e Formula E rinnovano il matrimonio: campionato elettrico fino al 2048

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".