AWS:ReInforce: automated reasoning, IA generativa, protezione delle identità i temi centrali dell’evento dedicato alla cybersecurity

di Alberto Falchi pubblicata il 24 Giugno 2024, alle 18:01 nel canale Security

Novità per la protezione delle identità; IA generativa che entra in tutti i processi, anche quelli della sicurezza informatica; l'importanza della cultura della cybersecurity. Tutto quello che abbiamo visto durante i tre giorni di AWS:ReInforce

Tre giorni con un calendario fitto di conferenze e di incontri con alcuni fra i massimi esperti al mondo di sicurezza informatica. AWS:ReInforce è un evento molto particolare, diverso da quelli a cui siamo abituati da tempo. Perché il focus non era quello di presentare novità di prodotti o servizi (che comunque non sono mancate), ma quello di offrire agli esperti di cybersecurity, e ad alcuni giornalisti (compresi noi di Edge9), l’opportunità di incontrarsi e scambiarsi idee.

L’esperienza è stata molto interessante, perché ci ha permesso di capire quello che sta facendo AWS per aiutare i clienti a migliorare la propria postura di sicurezza grazie a strumenti e best practice. Ma soprattutto perché abbiamo potuto incontrare faccia a faccia alcuni esperti, con relativa calma, senza la fretta e la pressione che spesso caratterizzano eventi di grande portata come questo.

La cultura della sicurezza secondo AWS

Il keynote di AWS:ReInforce è stato tenuto da Chris Betz, CISO di AWS. Che ha subito sottolineato un concetto fondamentale: l’importanza della cultura della sicurezza informatica. AWS, sotto questo profilo, ha una grande responsabilità: è uno dei primi tre hyperscaler per numero di clienti e fatturato, forse il primo in assoluto, e la sua infrastruttura è alla base di numerose infrastrutture critiche in tutto il mondo.

Per questo motivo, il tema della cybersecurity è preso molto sul serio dal colosso del cloud, e “la cultura della sicurezza è profondamente radicata in tutta l’azienda”, spiega Betz, sottolineando anche che AWS fino a ora non è stata efficace nel comunicarlo all’esterno. Una cultura “che ha richiesto molti anni per essere sviluppata, e che ha richiesto importanti investimenti e un grane impegno”. Un impegno che non si ferma, e prosegue costantemente. Anche nelle piccole cose: Betz sottolinea per esempio i meeting settimanali che i responsabili tengono con i vari team. Che richiedono sì parecchio tempo, ma sono anche fondamentali per trasmettere a tutti i lavoratori dell’azienda quanto sia importante investire nella sicurezza. E quanto sia importante che ognuno di questi team abbia il pieno controllo dei processi relativi alla cybersecurity. Per supportarli, AWS ha creato il programma Security Guardian, che prevede di inserire all’interno di ogni team una figura specializzata sulla sicurezza informatica, in grado di intervenire su ogni aspetto dello sviluppo, il cui ruolo sarà quello di allineare e scalare ogni gruppo ai più elevati standard di sicurezza di AWS.

Un altro tema che sottolinea Betz è la cultura dell’escalation: “quando si presenta un problema di sicurezza, incoraggiamo i nostri dipendenti di portare la situazione all’attenzione dei superiori, arrivando sino ai massimi livelli del management. Immediatamente”. Un approccio che non sempre è ben visto in alcune realtà, dato che può evidenziare un fallimento. Ma “in AWS questo ci permette di operare rapidamente. E siamo incoraggiati ad agire velocemente. La cultura dell’escalation ci permette di farlo”.

Per farlo, però, è fondamentale che ci sia una forte leadership all’interno di ogni team. Leader che avranno la responsabilità del progetto e del suo corretto sviluppo (siano a tutti gli effetti owner del progetto, per usare un termine caro agli statunitensi). “Senza questa leadership non puoi avere successo, ed è per questo motivo che AWS tende a collaborare strettamente coi business leader dei clienti”, dice Betz. “Perché la cultura della sicurezza non si fa in una notte. Richiede tempo. Bisogna investire sulla collaborazione coi propri colleghi. Prima internamente, per poi trasferire ai clienti esterni questo approccio”. Il CISO di AWS sintetizza in tre punti l’approccio più efficace: per trasferire a tutti la cultura della sicurezza: “parti dai leader, fai che questi la trasferiscano e continua a migliorare”.

Security by design

La sicurezza in AWS è by design, integrata in ogni aspetto. A partire dai processori Graviton, sviluppati da AWS e basati su architettura ARM partendo proprio dai requisiti di sicurezza. A questo proposito Betz cita Graviton4, il più potente ed efficiente chip per carichi di lavoro cloud realizzato da AWS, che integra alcune funzionalità di sicurezza molto innovative.

Prima di tutto, cifra tutti i dati che transitano per le sue interfacce, inclusa la RAM, il bus PCI e, nei sistemi a più processori, anche il bus che li connette. “Una protezione che ci permette di metterci al sicuro da una serie di attacchi basati sull’hardware”, spiega Betz. Le funzionalità di sicurezza si estendono anche all’esecuzione delle istruzioni: “abbiamo implementato l’autenticazione dei puntatori e la branch target identification per assicurare la protezione dagli attacchi di tipo ROP e JOP”. Funzionalità che sono state estese anche al software e incluse in Amazon Linux 2023.

Automated reasoning per testare il comportamento di HW e SW in ogni situazione

Un tema centrale che è emerso durante il keynote e che è stato ricorrente anche durante le interviste che abbiamo fatto durante questi tre giorni è quello dell’Automated Reasoning. Un approccio non particolarmente noto al di fuori di una ristretta cerchia di esperti, tanto che molti giornalisti presenti, noi compresi, hanno inizialmente pensato a una novità. In realtà è una tecnica utilizzata da moltissimo tempo: “la sfruttò Intel negli Anni 90 dopo un grave problema dovuto a un bug hardware di un suo famoso processore”, ci spiega Kurt Kufeld, VP AWS Platform di AWS. Il riferimento è al bug dell’unità floating point dei primi processori Pentium che fu poi corretta via software. “Da quel momento Intel ha adottato l’Automated Reasoning per lo sviluppo delle successive CPU”. Di cosa si tratta, esattamente? Parliamo di un approccio al testing evoluto, che prevede di testare tutti i possibili scenari. “Quando esegui test in maniera tradizionale, non stai analizzando ogni possibile caso. L’automated reasoning, invece, esplora ogni opzione. Va oltre i test: offre una prova matematica della validità della soluzione”. In pratica, si sfruttano evolute simulazioni per testare ogni possibile combinazione, anche quelle più imprevedibili, per assicurarsi dell’assenza di comportamenti imprevisti di applicazioni o hardware. “Un campo dell'informatica che tenta di fornire garanzie su ciò che un sistema o un programma farà o non potrà mai fare. Queste garanzie si basano su prove matematiche”, si legge sul sito di AWS. Parliamo di un ambito che rappresenta una nicchia nella nicchia: “ci saranno 2.000 persone al mondo esperte su questo tema”, afferma Kufeld.

L’Automated reasoning, però, non va confuso con l’intelligenza artificiale. Anzi: come ci evidenzia Betz, “non ha relazione con l’IA. Puoi considerarlo come l'abilità di creare del codice e un modello che coincidono. Serve per comprendere cosa dovrebbe accadere e cosa in realtà accade”.

L’IA generativa è integrata in tutto il portfolio AWS

Già in occasione dell’AWS Summit tenutosi a Milano avevamo sottolineato come la GenAI sta entrando rapidamente in tutti i prodotti e servizi di AWS. Non fanno eccezione le soluzioni dedicate alla sicurezza informatica. Con strumenti che supportano gli sviluppatori durante la stesura di codice, segnalando potenziali problemi che potrebbero aprire una porta agli attaccanti. Soluzioni che fanno leva sull’IA per velocizzare l’analisi dei log di sicurezza, dando la priorità agli avvisi che rappresentano i maggiori rischi. E anche con soluzioni per proteggere i carichi di lavoro di IA da attacchi come quelli di prompt injection.

Kufeld sottolinea come AWS stia anche cercando di applicare l’automated reasoning all’IA generativa, così da avere maggiori garanzie sulla qualità degli output dei chatbot, ma probabilmente ci vorrà ancora un po’ di tempo prima di vedere questi concetti realmente applicati: parliamo di ricerca di frontiera.

L’IA generativa, però, viene usata anche dai criminali informatici. Per confezionare attacchi di phishing, scrivere rapidamente malware e non solo. La potenza di calcolo dei sistemi per l’addestramento dell’IA è tale che viene da chiedersi quanto a lungo gli attuali algoritmi crittografici saranno al sicuro. Anche perché non si può escludere che proprio l’IA possa aiutare a trovare metodi efficaci per velocizzare di molto la fattorizzazione e, quindi, rendere gli attuali sistemi di cifratura inadeguati. Secondo Kufeld, non dobbiamo preoccuparci troppo per la potenza di calcolo: “la prova matematica della sicurezza degli algoritmi è forte, tanto da resistere anche ad attacchi di tipo quantum” AWS già ora utilizza anche algoritmi quantum safe per la cifratura, ed è già al lavoro per soluzioni post quantum. L’esperto però non metterebbe però la mano sul fuoco sulla possibilità che tramite la GenAI non si riescano a trovare vie più efficaci per aggredire i sistemi di cifratura, anche se al momento non sembrano esserci rischi concreti.

Ne abbiamo approfittato anche per chiedergli la sua opinione sull’idea di imporre un kill switch ai sistemi di IA, come proposto in California. Una proposta che lo ha fatto sorridere, anche perché è difficile comprendere come si possa prevedere un simile sistema e se realmente possa essere efficace. “Skynet is not coming”, Skynet non sta per arrivare, è stata la sua risposta.

Le novità sulla sicurezza ad AWS:ReInforce: focus su protezione dell’identità e degli accessi

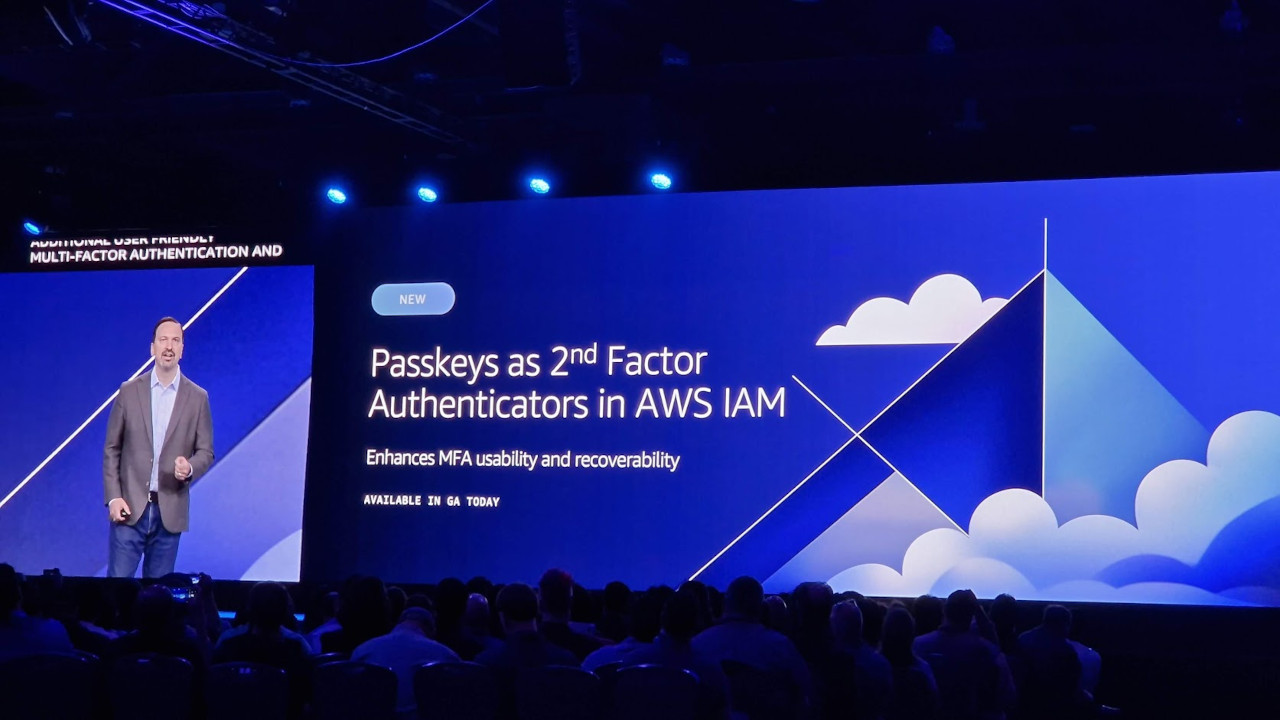

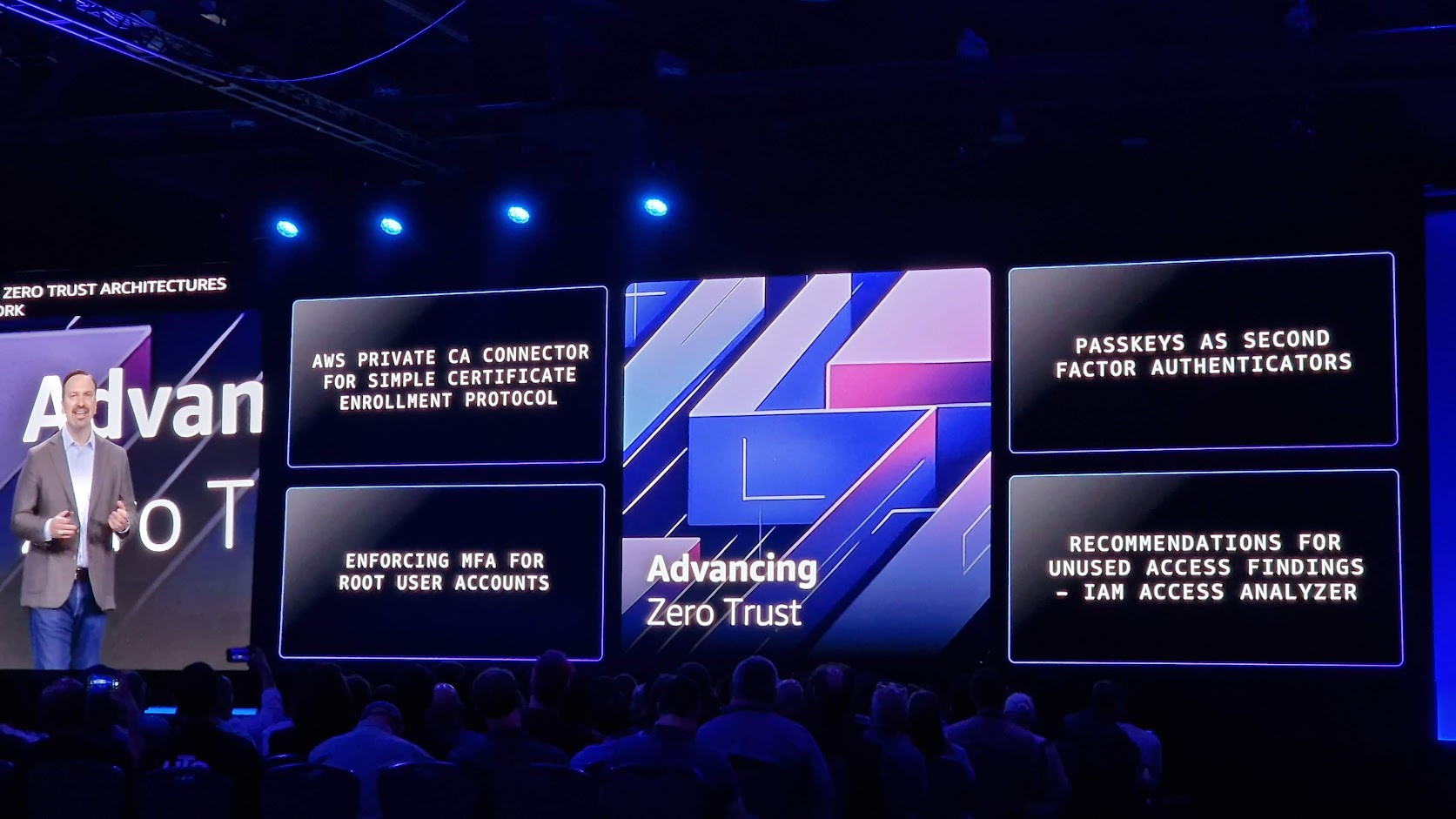

Come anticipato, l’aspetto più interessante di AWS:ReInforce è stata la possibilità di confrontarsi con i tanti esperti di sicurezza informatica presenti, sia di AWS sia dei suoi partner. Non sono però mancati annunci su nuove soluzioni. A partire dall’introduzione delle passkey come secondo fattore di autenticazione in AWS Identity and Access Management.

Basati sugli standard FIDO, le passkey utilizzano la crittografia a chiave pubblica, che consente un'autenticazione forte e resistente al phishing, più sicura delle password. IAM consente ora l'accesso sicuro agli account AWS utilizzando le passkey per l'autenticazione a più fattori (MFA) con il supporto di autenticatori integrati, come Touch ID sui MacBook di Apple e il riconoscimento facciale di Windows Hello sui PC.

Sempre sul tema protezione accessi, ora il Sistema di analisi degli accessi AWS IAM offre ora consigli per perfezionare gli accessi non utilizzati. Se sono presenti chiavi di accesso, password o ruoli non utilizzati, AWS IAM fornisce collegamenti rapidi nella console per facilitarne l'eliminazione. Per le autorizzazioni inutilizzate, il Sistema di analisi degli accessi IAM esamina le policy esistenti e consiglia una versione perfezionata su misura per l'attività di accesso.

Non è l’unica novità per AWS IAM, che è stato aggiornato con l’introduzione di controlli delle policy per l'accesso alle risorse pubbliche e critiche. I team di sicurezza possono utilizzare questi controlli per semplificare le revisioni delle policy IAM, approvare automaticamente le policy conformi ai loro standard di sicurezza e ispezionare più a fondo quelle che non lo sono. I controlli personalizzati delle policy utilizzano la potenza del ragionamento automatico per fornire i massimi livelli di controlli di sicurezza con il supporto di prove matematiche.

La protezione dai malware Amazon GuardDuty è stata estesa ai bucket S3: i file caricati su questi bucket verranno scansionati per ricercare eventuali malware ed isolarli prima che questi possano arrivare ai processi.

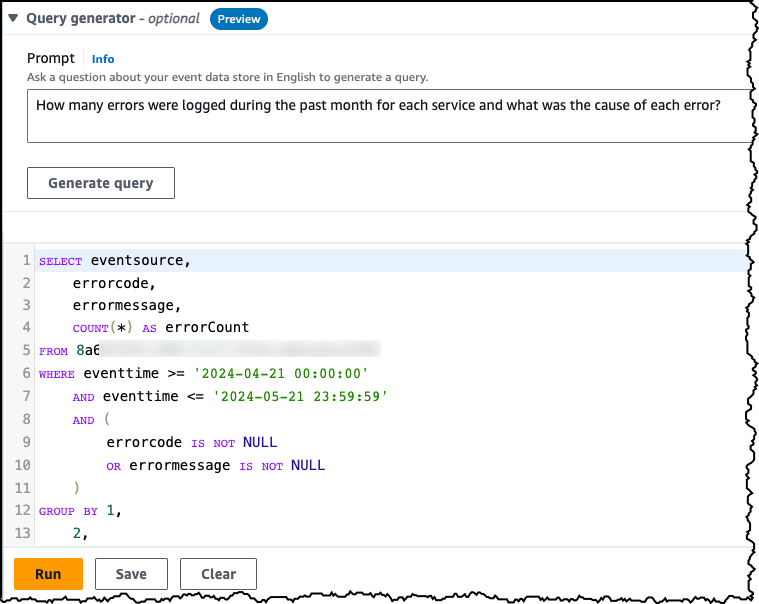

Come già detto, l’IA generativa è stata, insieme alla protezione degli accessi e delle identità, uno dei temi più caldi, e a tal proposito è stata introdotta la possibilità di effettuare query in linguaggio naturale su AWS CloudTrail Lake. Una funzionalità disponibile in anteprima che permette ai team IT di analizzare gli eventi delle attività AWS in CloudTrail Lake senza dover scrivere complesse query SQL, ma interrogando l’IA come se si trattasse di un collega, nel pieno stile ChatGPT. Si potranno porre domande quali “Quanti errori sono stati registrati nell'ultima settimana per ciascun servizio e qual è stata la causa di ciascun errore?” o “Mostrami tutti gli utenti che hanno effettuato l'accesso tramite la console ieri?” e lasciare che l’IA si occupi di tradurre la richiesta in una query SQL.

In conclusione

Durante questi tre giorni abbiamo avuto modo di confrontarci con alcuni dei maggiori esperti di sicurezza al mondo, che ci hanno espresso la loro visione. Una visione del futuro ottimistica, nonostante il numero di attacchi informatici sia in costante aumento. Un incremento non necessariamente dovuto a bug: spesso è la complessità delle infrastrutture cloud che rende difficile proteggerle al meglio. Soprattutto quando si parla di grandi aziende, con centinaia se non migliaia di applicazioni business sviluppate in cloud.

Da un lato, mettere in piedi un'infrastruttura cloud può sembrare apparentemente semplice per chi ha sufficienti competenze tecniche, ma per proteggere al meglio questi sistemi è necessario affidarsi a degli esperti del settore. Perché basta davvero poco per lasciare una porta aperta a un potenziale attaccante. Questo nonostante le novità annunciate da AWS in questa occasione, che vanno proprio nella direzione di semplificare la gestione degli accessi, individuando le identità potenzialmente vulnerabili e offrendo nuovi strumenti per metterle in sicurezza. Sicuramente l'IA generativa darà un ulteriore supporto ai team IT ma, almeno per ora, da sola non è sufficiente, pur rivelandosi un potentissimo strumento di supporto.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Alchimia? No, scienza: ecco come produrre oro con i reattori nucleari a costo quasi zero

Alchimia? No, scienza: ecco come produrre oro con i reattori nucleari a costo quasi zero Il CISPE chiede di annullare l'acquisizione di VMware da parte di Broadcom

Il CISPE chiede di annullare l'acquisizione di VMware da parte di Broadcom La Now Bar supporterà il doppio delle app con One UI 8: ecco quelle compatibili oggi

La Now Bar supporterà il doppio delle app con One UI 8: ecco quelle compatibili oggi

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".