Check Point scopre due gravi bachi di sicurezza in Microsoft Azure

di Alberto Falchi pubblicata il 06 Febbraio 2020, alle 10:01 nel canale SecurityI difetti sono stati segnalati a Microsoft e corretti prima della divulgazione delle vulnerabilità, una delle quali abbastanza grave da poter permettere a un utente di prendere il controllo di un intero server Azure

Quando gli esperti pensano a mettere in sicurezza il cloud, tendono a concentrarsi sul lato client, quindi su applicazioni vulnerabili o errori di configurazione che possono esporre dati che dovrebbero rimanere riservati. Raramente si presta attenzione all'infrastruttura cloud, forse in quanto ritenuta sicura. I ricercatori di Check Point hanno voluto cambiare approccio e si sono invece concentrati sulla solidità della piattaforma Microsoft Azure nella sua interezza, scoprendo due falle piuttosto gravi.

Dopo la segnalazione di Check Point, Microsoft corregge le falle di Azure

Azure Stack è composto da una serie di prodotti che estendono le funzionalità della piattaforma Microsoft Azure. I ricercatori di Check Point hanno scoperto che un attaccante poteva ottenere screenshot e informazioni relative all'infrastruttura cloud e ai suoi utilizzatori inviando delle richieste HTTP non autorizzate. La falla ha portato alla creazione del CVE-2019-1234: l'errore ora è stato corretto.

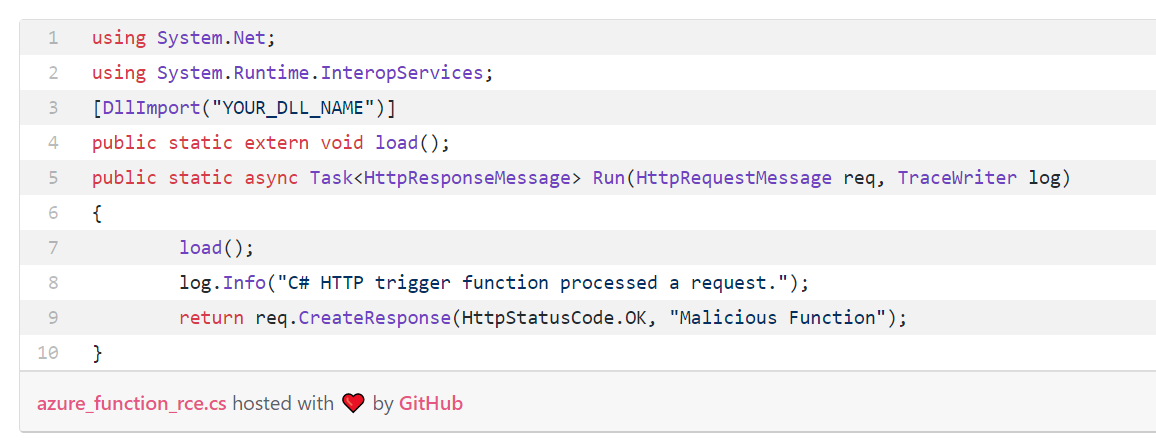

Più grave la seconda vulnerabilità, scoperta a giugno e segnalata nel CVE-2019-1372, che interessav Azure App, una Platform-as-a-Service che integra i siti web Microsoft Azure, i una serie di servizi, fra cui quelli mobile. Sfruttando un baco un aggressore avrebbe potuto compromettere le applicazioni, i dati e gli account creando un utente gratuito in Azure Cloud ed eseguendo tramite questa utenza funzioni Azure che gli avrebbero potuto permettere di prendere il controllo dell'intero server Azure, e di conseguenza, dell'intero codice aziendale, come descritto qui in maniera dettagliata.

La prima falla nella sicurezza è stata comunicata a Microsoft il 19 gennaio 2019, la seconda il 27 giugno 2019. I dettagli sono stati tenuti riservati sino a gennaio, quando l'azienda ha risolto le due vulnerabilità.

Recensione vivo X300 Pro: è ancora lui il re della fotografia mobile, peccato per la batteria

Recensione vivo X300 Pro: è ancora lui il re della fotografia mobile, peccato per la batteria Lenovo Legion Go 2: Ryzen Z2 Extreme e OLED 8,8'' per spingere gli handheld gaming PC al massimo

Lenovo Legion Go 2: Ryzen Z2 Extreme e OLED 8,8'' per spingere gli handheld gaming PC al massimo AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti

AWS re:Invent 2025: inizia l'era dell'AI-as-a-Service con al centro gli agenti Numeri da record, Xiaomi distribuisce oltre 14 milioni di dollari di bonus ai concessionari

Numeri da record, Xiaomi distribuisce oltre 14 milioni di dollari di bonus ai concessionari BitLocker accelerato via hardware: Microsoft raddoppia le prestazioni su Windows 11

BitLocker accelerato via hardware: Microsoft raddoppia le prestazioni su Windows 11  Blue Origin prosegue lo sviluppo dei lander lunari Blue Moon MK1 e Blue Moon MK2

Blue Origin prosegue lo sviluppo dei lander lunari Blue Moon MK1 e Blue Moon MK2

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".