Come si reagisce a un attacco informatico? Mandiant ci ha illustrato il suo approccio (e ci ha messo alla prova!)

di Alberto Falchi pubblicata il 19 Luglio 2023, alle 14:01 nel canale Security

Mandiant, parte di Google Cloud, ha un team di 300 esperti in grado di supportare le aziende nell'arco di poche ore in caso di incidente informatico. Ma come agire sino a che i tecnici entrano in azione? E chi deve assumersi le responsabilità di certe scelte?

Come si reagisce a un attacco informatico? Rispondere alla domanda non è banale e dipende molto dal ruolo che si ricopre in azienda. Perché, al contrario di quanto si possa pensare, un incidente informatico non è solamente un problema tecnico: non basta chiamare il reparto IT e lasciare fare tutto a loro. Devono intervenire anche i reparti di comunicazione, e tenersi pronti a divulgare la notizia dell'avvenuto incidente, se necessario, ma non prima di essersi consultati con i legali. E non è escluso nemmeno il board che, sulla base delle informazioni dei tecnici IT e di eventuali consulenti esterni, e ascoltando anche il team legale, deve decidere il da farsi sulla base della situazione.

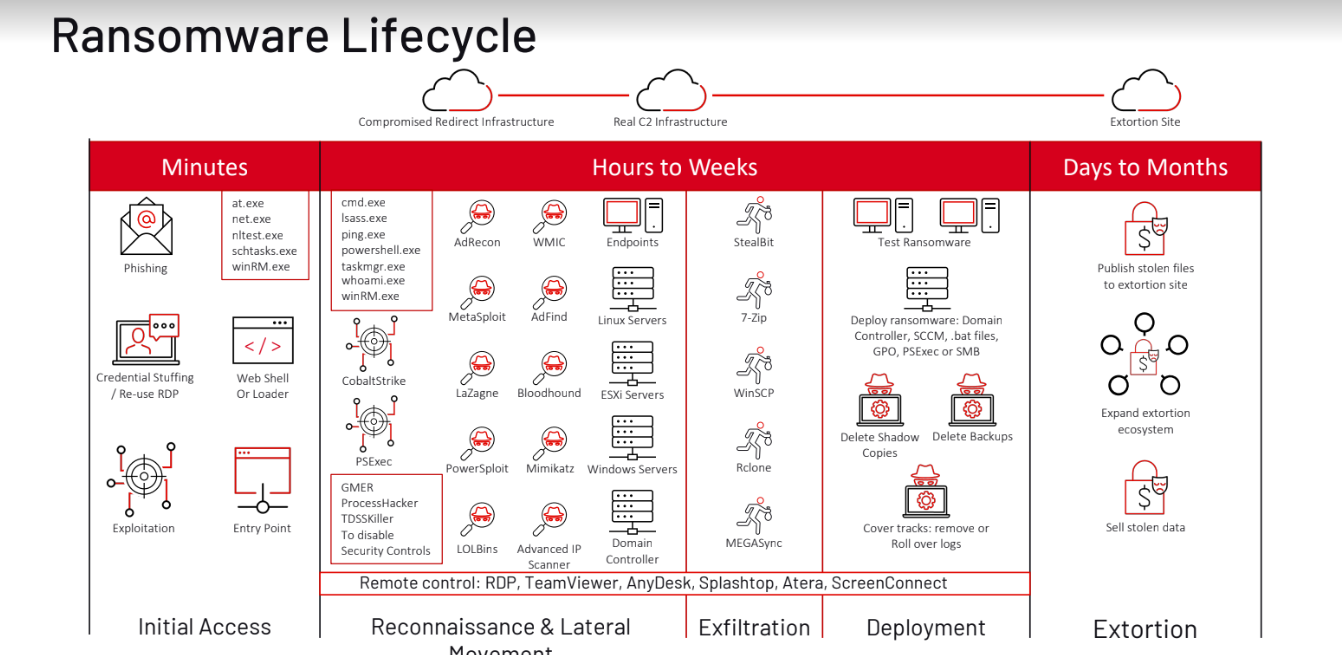

Spegnere tutto, o quantomeno i sistemi sotto attacco, non sempre è infatti la soluzione giusta, anche se intuitivamente è la prima cosa alla quale si può pensare vedendo una nota di riscatto sul terminale di uno dei dipendenti. Che fare dunque? Dipende dalle situazioni, ma l'importante è avere sempre pronto un piano di azione in caso di incidenti. Mandiant, multinazionale che opera nell'ambito della cybersecurity ed è stata acquisita da Google Cloud per oltre 5 miliardi di dollari, si occupa proprio di questo: rispondere agli incidenti informatici quando si verificano, in tempi brevissimi (a seconda dello SLA, dalle 2 alle 4 ore). Ancora prima, però, si occupa di formare le persone in azienda, a tutti i livelli, in modo che siano pronte a ogni evenienza e sappiano come agire nelle primissime fasi dell'attacco, in attesa dell'intervento degli specialisti di Mandiant/Google Cloud.

Rispondere velocemente, la priorità assoluta

Durante un incontro con la stampa Gabriele Zanoni, Consulting Country Manager Italy and Senior Strategic Consultant, ha sottolineato come in caso di incidente informatico, o sospetto tale, sia sempre fondamentale rispondere in tempo e far partire immediatamente le analisi. Non necessariamente a opera di membri interni, se mancano, ma quantomeno contattando il provider che si occupa di gestire la sicurezza. Non conta che siano le 18 di venerdì sera: rimandare l'indagine al lunedì è inaccettabile, e può aprire a ulteriori rischi.

Strutture come quella messa in piedi da Mandiant/Google Cloud sono in grado di entrare in azione in pochissime ore. Nel caso di Mandiant, sono operativi circa 300 esperti a livello globale, a rotazione, così da poter rispondere rapidamente a qualsiasi chiamata di emergenza .

Ma oltre a essere tempestivi, bisogna anche saper agire con astuzia: l'obiettivo infatti è quello di comprendere le mosse dell'attaccante ed evitare che possa sottrarre informazioni riservate o accedere a sistemi critici, senza però farsi notare da chi sta tentando di violare le difese. Per esempio, disabilitare l'account che sta usando per le operazioni criminali farebbe scattare subito un campanello d'allarme, che spingerebbe i criminali a usare altre vie, rendendo più difficile identificarli e, soprattutto, comprendere come hanno violato i sistemi.

Facile a dirsi, ma all'atto pratico, come si capisce quando è necessario bloccare un attaccante prima che sia troppo tardi? Fino a dove farlo spingere? E soprattutto, come reagire per continuare e studiare le sue mosse ma rendendolo innocuo? Qui entra in gioco la formazione dei dipendenti. Mandiant si occupa anche di questo: far comprendere alle imprese quali sono i ruoli che devono essere coinvolti e quali siano le priorità a seconda dell'azienda.

I test sui dipendenti

La formazione troppo spesso rischia di essere fine a se stessa, o comunque di venire dimenticata presto se i concetti non vengono poi applicati con una certa frequenza. Per questo motivo, Mandiant organizza con i propri clienti dei test, così da comprendere la reale preparazione delle varie funzioni aziendali.

Test nei quali siamo stati coinvolti anche noi durante l'incontro. Nel nostro caso, si trattava di una versione ridotta, con domande relativamente semplici anche se mai banali. Domande a risposta multipla, alle quali i partecipanti rispondono con il loro smartphone. Lo scopo non è quello di fare una classifica di chi ha studiato di più, bensì quello di presentare ai lavoratori una serie di potenziali scenari, capire se sono in grado di affrontarli nella maniera corretta e cogliere l'occasione per approfondire il tema.

Test nei quali siamo stati coinvolti anche noi durante l'incontro. Nel nostro caso, si trattava di una versione ridotta, con domande relativamente semplici anche se mai banali. Domande a risposta multipla, alle quali i partecipanti rispondono con il loro smartphone. Lo scopo non è quello di fare una classifica di chi ha studiato di più, bensì quello di presentare ai lavoratori una serie di potenziali scenari, capire se sono in grado di affrontarli nella maniera corretta e cogliere l'occasione per approfondire il tema.

Le domande sono di vario tipo: si parte presentando rapidamente lo scenario, per esempio alcune anomalie individuate dal SIEM, per poi chiedere come si dovrebbe agire. Per esempio, come indicato prima, disabilitare l'account incriminato sarebbe un errore, così come bloccare alcuni servizi per evitare che l'attacco possa estendersi anche a questi. Non che bloccare servizi sia di per sé errato, ma prima di agire in tal senso, è necessario comprendere le dipendenze: chiedere di bloccare il server di posta, banalmente, renderebbe impossibile la comunicazione interna, e quindi sarebbe sconsigliabile. Al di là di come possano rispondere alla domande le persone, il quesito porta anche altri spunti, evidenziando per esempio la necessità di prevedere nel proprio piano di reazione anche degli strumenti di comunicazione alternativi, così da mantenere i contatti anche nel caso i sistemi siano inaccessibili.

Il passaggio successivo è chiedere chi deve assumersi la responsabilità di mettere offline un server o un servizio nel caso questo sia inevitabile. Deve intervenire il SOC, il responsabile interno, il CEO? Nel mondo reale, ci spiega Zanoni, il SOC è quello che dovrebbe suggerire l'azione, ma la scelta finale deve ricadere sulla dirigenza, trattandosi di una decisione non più tecnica, bensì di business.

Un altro quesito che stimola al ragionamento è il tempo di ritenzione dei log. Una domanda che può avere più risposte. Da un lato, le leggi impongono di tenerli per un anno circa, ma il dwell time - cioè il tempo necessario a scoprire un'intrusione da quanto è avvenuta - può essere anche di 2.000 giorni.

Cinque anni nei quali gli attaccanti hanno un accesso ma riescono ad agire sottotraccia, senza farsi notare. Per questo motivo, è consigliabile conservarli il più a lungo possibile, sempre facendo la tara coi costi: archiviare anni e anni di log non è economico.

Nel nostro caso, il test è stato molto breve e non completo né approfondito come quello che viene realmente fatto ai clienti di Mandiant, ma è stata un'occasione utile per comprendere come la risposta a un attacco informatico non debba essere solamente tecnica e di come tutti siano chiamati a fare la loro parte, anche i ruoli più lontani dall'IT.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Google ha speso 14 miliardi in nuovi server in 3 mesi: e questo è solo l'inizio

Google ha speso 14 miliardi in nuovi server in 3 mesi: e questo è solo l'inizio Primo semestre 2025, i veicoli elettrici in Europa crescono fino al 15,6%

Primo semestre 2025, i veicoli elettrici in Europa crescono fino al 15,6% Come va il principale produttore di semiconduttori italiano? Male, e il titolo crolla

Come va il principale produttore di semiconduttori italiano? Male, e il titolo crolla

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoa volte mi sembra che ultimamente vengano trattati argomenti che non si conoscono e quindi in modo un pò superficiale.

gli SLA che cita l'articolo sono lo standard in caso di incidente.

Sono condizioni contrattuali basate su analisi del rischio e impatto aziendale.

L'azienda non fallisce necessariamente se viene hackerata, bisogna sempre valutare caso per caso.

Chi si affida a Mandiant sono aziende che spendono tanto e investono in sicurezza interna ed esterna. Sono una delle migliori società al mondo. Infatti sono stati comprati da google.

L'articolo non è superficiale, semplicemente non ha un taglio tecnico. La sicurezza informatica è un dominio complesso e ipotizzo ci saranno state scelte giornalistiche. L'obiettivo probabilmente è più di sensibilizzazione che di informazione.

Forse avrei dovuto spiegare meglio chi è Mandiant, chi sono i suoi clienti, o linkare altri articoli fatti su di loro.

Per tutti gli altri, sottolineo che Mandiant non è l'azienda che chiama la PMI quanto si becca il ransomware. Semplificando moltissimo, facciamo un paragone con il rischio di incendi: chi si affida a Mandiant sono aziende che hanno già progettato i loro stabilimenti bene, seguendo le best practice e che hanno già i loro sistemi di prevenzione degli incendi. Se in una cucina qualcosa prende fuoco, tendenzialmente tutto viene messo in sicurezza in breve tempo, senza troppi danni. Quando qualcosa va storto e l'incendio si estende, chiami i pompieri (che in ambito cyber sono realtà come Mandiant). Semplificando tantissimo, eh, ma proprio enormemente

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".