Cosa è la Security Poverty Line? Ce lo spiega Wendy Nather di Cisco

di Alberto Falchi pubblicata il 21 Settembre 2022, alle 15:01 nel canale Security

C’è una linea sotto la quale un’azienda non è più in grado di proteggere la sua infrastruttura, che Wendy Nather, Head of Advisory CISO dell’azienda, definisce Security Poverty Line. Vediamo di cosa si tratta e del perché è importante comprendere questo concetto

Wendy Nather, Head of Advisory CISO di Cisco, è una persona che conosce bene le problematiche della cybersecurity. Ha maturato una lunga esperienza sia nel settore privato sia in quello pubblico e comprende bene l’importanza di avere un budget adeguato per garantire la sicurezza delle infrastrutture digitali. Ed è una persona estremamente schietta e diretta. Quando si parla di trend della sicurezza, non ha problemi a dire che bene o male, dal suo punto di vista, non è cambiato tantissimo. Certo, ci sono nuove tecniche e nuovi bersagli (in particolare la catena di approvvigionamento), ma in molti casi il punto debole è rappresentato dall’utente finale, che storicamente viene considerato l’anello debole della catena.

Ma l’idea che vengano scaricate su di lui le colpe non è un concetto che piace a Nather: “detesto dire che è l’utente finale il problema, perché così facendo si scaricano tutte le colpe su una persona che sta solamente cercando di fare il suo lavoro. I lavoratori non sono tenuti a comprendere tutti i dettagli come noi che lavoriamo nell’IT”.

Per spiegare meglio il concetto fa l’esempio delle cinture di sicurezza in auto: esistono perché è chiaro che chi guida può commettere errori. E lo stesso dovrebbe accadere nel mondo IT. “Dobbiamo assicurarci di avere più livelli di difesa, così che se uno di questi viene compromesso il problema non si riflette sugli altri”. Secondo Nather, in pratica, gli utenti finali non dovrebbero preoccuparsi troppo di come funzionano i sistemi informatici, che dovrebbero essere sviluppati per essere più intuitivi e semplici. “Dobbiamo sviluppare la sicurezza in modo che sia semplice da utilizzare. Pensa a un cucchiaio: è difficile usarlo nella maniera errata e questo perché è sviluppato in maniera che impari a usarlo una volta nella vita, da bambino, e poi potrai utilizzarlo per sempre, ovunque”. Anche la sicurezza dovrebbe seguire questo approccio, secondo la manager, e gli utenti non dovrebbero seguire corsi annuali di aggiornamento solo per garantire la cybersecurity. Questi dovrebbero essere limitati agli esperti di settore, che devono sviluppare sistemi intuitivi e, per quanto possibile, a prova di errore.

Il concetto di security poverty line

Un concetto che sta molto a cuore a Nather è quello della security poverty line, quella linea immaginaria che indica quando una realtà non è più in grado di proteggersi in maniera efficace. Per galleggiare al di sopra di questo confine, sono necessarie quattro cose: budget, competenze, capacità ( e influenza, intesa come la capacità di poter apportare cambiamenti.

Come prevedibile, il budget è spesso il primo scoglio e Nather lo sa bene, avendo lavorato nel settore pubblico, nello specifico per il governo del Texas. “Avevo chiesto un paio di migliaia di dollari per acquistare alcuni libri e dei logging server, e il mio responsabile mi ha risposto «dove credi di essere, nel privato?»”. Questo è un classico esempio di security poverty line ma, come sottolinea la dirigente di Cisco, non dobbiamo prendere il termine nella sua accezione negativa: è un concetto utile per comprendere quali sono le barriere che impediscono alle imprese di avere delle difese efficaci. Del resto, non si può pensare che un retailer, che magari ha un margine dell’1%, possa permettersi di implementare costosi sistemi di sicurezza.

Al contrario, realtà più strutturate con margini elevati possono mettere sul piatto più denaro, ma non sono esenti da problemi: nel loro caso, è la competenza. “Sanno esattamente cosa è essenziale per la loro sicurezza? E non intendo semplicemente che devono comprendere l’importanza di investire in cybersecurity, quello lo sanno”. Quello che bisogna comprendere è se all’interno dell’organizzazione ci sono quelle capacità necessarie per riconoscere e rispondere a un eventuale attacco. Che è un po’ quello che fa Cisco Talos coi suoi partner e clienti: insegnare loro a capire di quali strumenti necessitano e come usarli.

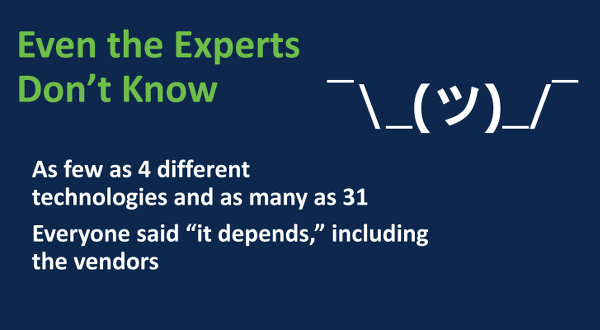

Nather racconta di come una volta ha chiesto ad alcuni esperti IT di cosa avessero bisogno per garantire la sicurezza. Alcuni di questi hanno elencato quattro tecnologie, altri sono arrivati a ben 31. Questi ultimi erano persone che lavorano nel settore bancario, che ha esigenze ben più stringenti di altri. E all’interno di uno stesso settore, le tecnologie necessarie variano a seconda delle dimensioni dell’azienda. Maggiori sono le competenze, meglio può essere investito il budget a disposizione. Un esempio è quello di adottare soluzioni open source e gratuite, che non arrivano a costo zero: servono persone competenti per usare questi strumenti.

La security poverty line e i concetti di “capacità” e influenza

Un terzo aspetto da tenere in considerazione nella security poverty line è quello delle “capabilty”, le capacità. “Mettiamo che [il team IT] sappia cosa serve e cosa è necessario fare. Sono in grado di gestirne l’esecuzione?”. In parte questo può essere dovuto a problemi architetturali: se un’azienda non gestisce internamente la sua rete, per esempio perché si affida totalmente al cloud, non ha modo di aggiungere firewall o altri sistemi di sicurezza ritenuti necessari. Spesso questi problemi sono poi legati alla cultura aziendale. Nather fa l’esempio di alcuni clienti coi quali ha collaborato che mettevano davanti a tutto l’esperienza dell’utente. Parliamo di settori come l’ospitalità e il retail, dove andare incontro alle esigenze degli ospiti e clienti era fondamentale: banalmente, un’autenticazione a due fattori non era accettabile, in quanto avrebbe minato la semplicità e comodità di utilizzo per gli ospiti delle strutture. In altri casi, invece, può essere la privacy l’ostacolo, e questo è particolarmente vero nel settore medicale, dove la safety (la sicurezza fisica) ha la priorità su tutto. E non si può chiedere a un dottore di dover perdere tempo con complesse autenticazioni per ottenere informazioni su un paziente: non devono esserci attriti, e queste devono essere disponibili il più rapidamente e comodamente possibile per poterlo curare tempestivamente ed efficacemente.

Nather sottolinea insomma l’importanza di trovare il compromesso ideale fra sicurezza e operatività, un compromesso che dipende dagli ambiti presi in considerazione. E avere anche la forza di saper imporre i giusti cambiamenti, convincendo gli stakeholders.

In conclusione, garantire la cybersecurity non significa solamente integrare nuovi strumenti e soluzioni di sicurezza, ma richiede molto di più. Competenze da parte degli esperti, la capacità di trovare il giusto equilibrio fra semplicità, usabilità e sicurezza. Prima di concludere, Nather cita The Cyber Social Contract proposto da Chris Inglis ed Harry Krejsa, secondo i quali non si po' pretendere che il rischio della sicurezza sia scaricato sulle singole realtà: dovrebbe esserci uno sforzo comune da parte dei governi e delle grandi aziende per garantire una sicurezza collettiva, di cui tutti beneficerebbero. Perché, non dimentichiamolo, tutte le realtà sono oggi interconnesse a un incidente informatico a una singola realtà rischia di riflettersi sull’intera supply chain.

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello Acer TravelMate P4 14: tanta sostanza per l'utente aziendale

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni

Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop

Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".