AkamaiIntelligenza ArtificialeIoT IndustrialeCloud Security

Cybersecurity: il punto sul 2024 e le anticipazioni per il 2025 di Akamai

di Redazione pubblicata il 09 Dicembre 2024, alle 10:31 nel canale Security

Quali sono state le principali minacce informatiche nel 2024? E cosa accadrà nel 2025? Akamai continua a rilevare un incremento delle attività criminali mirate non solo ad aziende, ma anche a infrastrutture critiche come banche, trasporti, energia. Per il 2025 ci si attendono nuove ondate di attacchi ancora più sofisticati

I criminali informatici sono sempre più abili: gruppi di persone estremamente organizzati e ben coordinati fra loro, molto abili a sfruttare le vulnerabilità dei sistemi. Secondo Akamai, operano come delle industrie, condividendo informazioni di intelligence sui loro bersagli. Ma non sono l’unico problema: le tensioni geopolitiche a livello globale hanno spinto i gruppi sponsorizzati da Stati ad accelerare le loro attività, e a questi si sommano i crescenti attacchi degli hacktivisti, che cercano con attacchi DDoS di mettere in ginocchio servizi critici.

Le minacce principali secondo Akamai sono rappresentate dagli attacchi alla supply chain e dal crescente uso dell’IA da parte dei criminali informatici. Questo, in estrema sintesi, il panorama della cybersecurity nel 2024.

Cresce l’hacktivismo a livello globale

Al contrario dei criminali informatici, gli hacktivisti non mirano a sottrarre informazioni riservate o a mettere in ginocchio le vittime tramite ransomware. Sono differenti gli obiettivi e le modalità. Lo strumento più usato è inevitabilmente quello degli attacchi DDoS, che non richiede conoscenze tecniche particolarmente sofisticate ma può essere molto efficace nel rendere inaccessibili sistemi anche critici. Sono tre le aree dove si è registrato il maggiore incremento: Africa, Europa, Medio Oriente, con le ultime due che hanno visto un aumento soprattutto nell’ultimo trimestre dell’anno, legate agli sviluppi dei conflitti in queste aree.

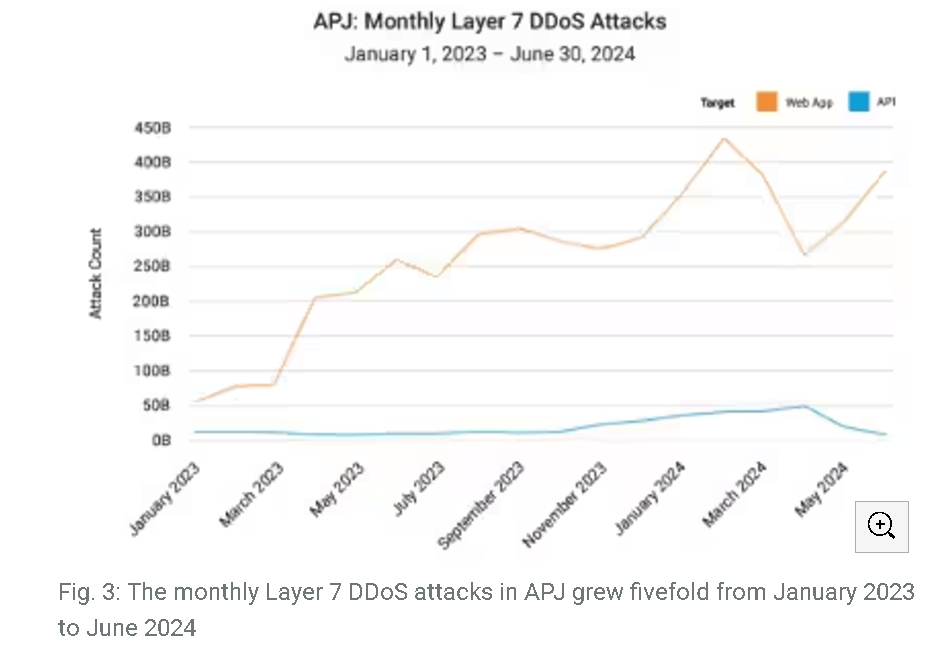

Ma non sono esenti altre regioni: alcuni degli eventi DDoS più significativi del 2024 sono infatti stati rilevati nella regione Asia Pacific fra giugno 2023 e giugno 2024, corrispondenti alle elezioni che si sono tenute in India, Indonesia e a Taiwan. “Credo che l'aumento di questi attacchi possa essere attribuito a un incremento dell'hacktivismo rivolto contro Paesi o settori industriali che, secondo gli hacktivisti, sono in conflitto con la loro ideologia e i loro valori”, spiega Mitch Mayne, esperto di cybersecurity di Akamai. “Questa osservazione evidenzia la necessità per le organizzazioni non solo di difendersi dai cybercriminali che cercano di trarre profitto, ma anche dagli hacktivisti mossi da agende politiche, in grado di colpire in qualsiasi momento”.

Naturalmente non sono solamente le elezioni a dare lo stimolo a questo tipo di attività: la situazione geopolitica è molto complessa oggi, con conflitti aperti sia in Europa sia in Medio Oriente. Non stupisce di conseguenza che il fenomeno, che anni fa era marginale in percentuale al numero di attacchi, sia in crescita. Facilitato anche dalle organizzazioni criminali che offrono servizi di DDoS for Hire, lanciando quindi attacchi conto terzi, ovviamente a pagamento.

Vulnerabilità critiche e DDoS: XZ Utils Backdoor e CUPS

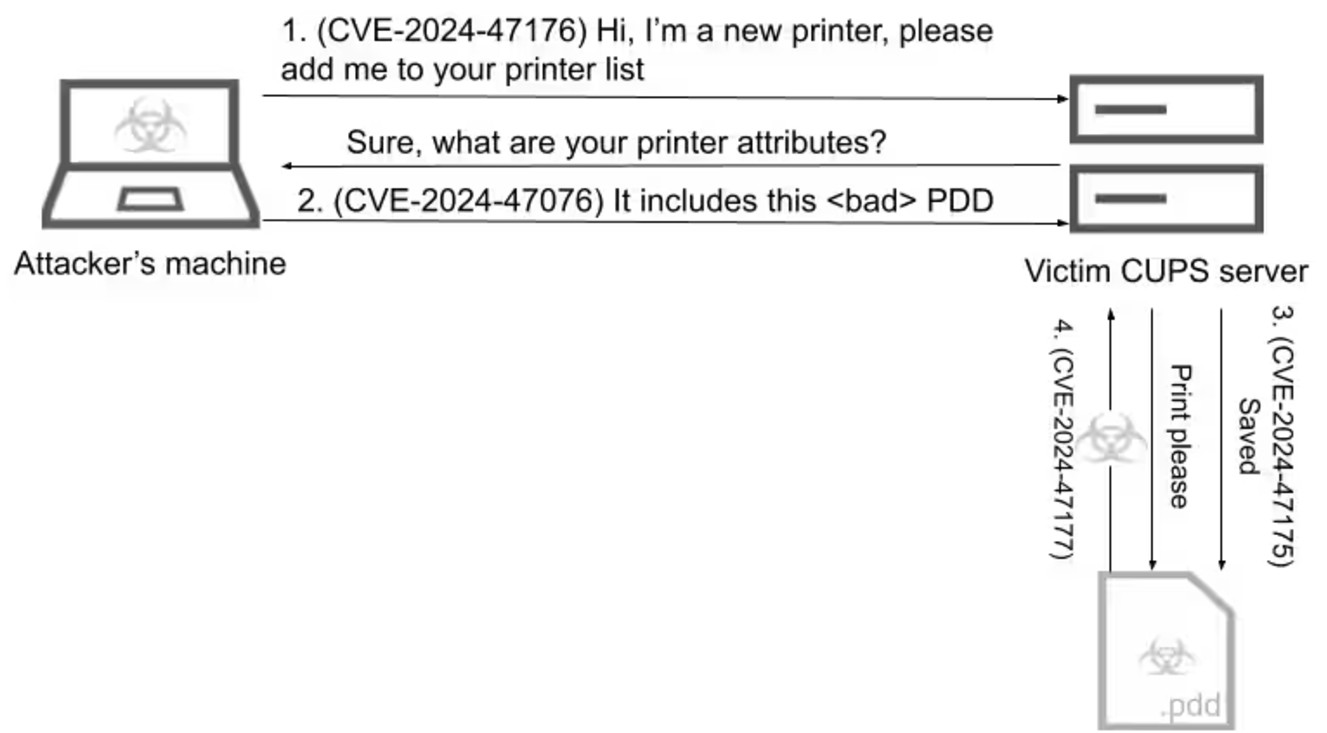

A semplificare gli attacchi di tipo DDoS la presenza di due gravi vulnerabilità in soluzioni open source molto diffuse. Una di queste è quella relativa alla soluzione di stampa open source Common UNIX Printing System (CUPS), indicata come CVE-2024-47850.

A un attaccante basta inviare un semplice pacchetto UDP ai sistemi vulnerabili (online se ne possono trovare facilmente decine di migliaia che ancora non hanno corretto il bug) così da sfruttarli per lanciare attacchi DDoS.

Più curiosa, invece, la vulnerabilità XZ Utils backdoor (CVE-2024-3094), che non è frutto di un errore ma di un sabotaggio. Un criminale si è infatti unito al team che contribuisce allo sviluppo di questa libreria open source, rimanendo un contributore attivo per almeno due anni. Una volta conquistata la fiducia degli altri membri, è stato in grado di inserire del codice malevolo. Il risultato è che proprio sfruttando questa vulnerabilità è stata lanciata la campagna Volt Typhoon contro numerosi ruotuer DSL, con l'obiettivo di sabotare le comunicazioni digitali negli Stati Uniti.

Supply chain: un punto debole per molte aziende

Violare le difese di una grande azienda non è semplice: queste realtà investono molto in soluzioni ed esperti di sicurezza, e riuscire a portare a termine un attacco è estremamente complesso. Per questo motivo spesso gli attaccanti cercano di prendere di mira non il portone principale, ma gli accessi sul retro, nello specifico cercando di attaccare le imprese coinvolte nella catena di approvvigionamento, che spesso ricadono nella categoria delle PMI e non sempre sono in grado di adottare contromisure all’altezza delle realtà più strutturate. Una volta violate le difese di queste imprese, per gli attaccanti risulta più semplice poi fare movimenti laterali sino ad arrivare al bersaglio principale.

Questo implica che le aziende non possono limitarsi a proteggere sé stesse, ma devono anche valutare con attenzione partner e fornitori, imponendo loro dei criteri di protezione minimi per proseguire la collaborazione. Se fino a ora controllare le terze parti era a discrezione delle imprese, oggi con normative quali NIS 2 e DORA, che entrerà in vigore a gennaio 2025, questo diventa un obbligo di legge, per lo meno per quelle realtà che operano nei settori critici cui si applicano le nuove leggi europee, come banche, finanza, assicurazioni, energia, infrastrutture, ICT.

Cosa succederà nel 2025?

Secondo Roger Barranco, Vice President of Global Security Operations, il 2025 sarà caratterizzato da un incremento delle attività dei gruppi sponsorizzati da Stati. Attacchi che non punteranno a ottenere ricavi facili tramite estorsioni, ma a creare caos e scompiglio danneggiando infrastrutture critiche. E cresceranno anche gli attacchi basati su API. Per questo motivo Barranco suggerisce alle imprese di investire sul migliorare la propria postura di sicurezza: agire in anticipo può consentire di risparmiare molti soldi rispetto a quelli necessari a mitigare e reagire a un attacco riuscito. Soprattutto, Barranco è convinto che sia ora di iniziare a puntare su algoritmi di cifratura quantum safe: “Man mano che ci addentriamo nel futuro, sarà necessario concentrarsi sull'impatto del calcolo quantistico. Questa tecnologia potrebbe accelerare gli attacchi in modo drammatico, lasciando l'industria impreparata. Le organizzazioni dovrebbero iniziare a pianificare un rinnovamento completo dell'hardware per tenere il passo con le crescenti capacità degli attori delle minacce informatiche. Sebbene l'impatto completo di questi piani potrebbe non essere immediato, avviare discussioni e preparativi fin da ora sarà cruciale per una transizione fluida quando il calcolo quantistico diventerà più diffuso nella cybersecurity”.

Un punto, quello degli algoritmi quantum safe, sollevato anche da altri esperti, sia di Akamai, sia di altre aziende. È vero che a oggi gli elaboratori quantistici sono pochissimi, non facilmente accessibili e non necessariamente utili per violare gli attuali sistemi crittografici, ma la ricerca in questo ambito sta facendo enormi progressi e in pochi anni gli attuali algoritmi potrebbero non essere più considerati sicuri. Proprio per questo motivo è meglio ragionare in anticipo e prepararsi a nuove soluzioni in grado di proteggere le informazioni anche da attacchi quantum based. In ogni caso, non si tratta di sviluppare nuovi algoritmi: sono già disponibili sul mercato algoritmi in grado di resistere ad attacchi condotti tramite computer quantistici, come abbiamo spiegato qui.

Sarà inoltre necessario anche porre un’attenzione particolare sui dispositivi IoT, spesso privi di misure di sicurezza adeguate. Vengono scoperte continuamente vulnerabilità in questi dispositivi e gli attaccanti tendono a sfruttarle subito, non appena rese pubbliche.

Questo evidenzia la necessità di misure di sicurezza più solide e di protocolli standardizzati sia a livello dei consumatori sia delle aziende. Considerato che le tensioni geopolitiche difficilmente si risolveranno a breve, ci si aspetta un ulteriore aumento di attacchi DDoS, a opera di hactkivisti o gruppi legati a Stati, mirati a colpire infrastrutture anche critiche.

Conclusioni

Sintetizzando le opinioni degli esperti di Akamai, le previsioni per il 2025 non sono positive: gli attacchi si intensificheranno, sia a opera di hacktivisti, sia da parte di criminali e gruppi sponsorizzati da Stati. Serve investire maggiormente in sicurezza, seguendo le best practice, ma anche cercando di anticipare le prossime mosse degli avversari.

Ecco perché le imprese dovrebbero puntare sull’IA e su algoritmi quantum safe per migliorare la propria postura di sicurezza. Va anche sottolineata una cosa: a ottobre è stato approvato il regolamento NIS 2 e a gennaio sarà attivo DORA, una serie di regole alle quali dovranno adeguarsi le realtà che operano in settori come quello bancario e finanziario. Sicuramente, si tratta di un passo avanti che obbligherà le imprese a maggiori controlli, anche sulla propria supply chain. Il problema è che, in molti casi, numerose aziende sembrano ancora essere indietro relativamente alla conformità a queste nuove normative.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  TV 4K Hisense a partire da 259€: modelli 2024 e 2025 da 43 a 65 pollici in maxi sconto su Amazon

TV 4K Hisense a partire da 259€: modelli 2024 e 2025 da 43 a 65 pollici in maxi sconto su Amazon Carica di tutto, anche i MacBook, ha 7 porte, 240W e non costa nulla: solo 21€ per l'accessorio definitivo

Carica di tutto, anche i MacBook, ha 7 porte, 240W e non costa nulla: solo 21€ per l'accessorio definitivo Lenovo Legion Go 2 mostrata in un video: schermo OLED a 144Hz, Ryzen Z2 e fino a 32GB di RAM

Lenovo Legion Go 2 mostrata in un video: schermo OLED a 144Hz, Ryzen Z2 e fino a 32GB di RAM