Documenti di identità falsi e rubati per fingersi insider: così i criminali informatici nord coreani spiavano gli USA. L'analisi di Crowdstrike

di Alberto Falchi pubblicata il 09 Settembre 2024, alle 11:32 nel canale Security

Nel CrowdStrike Threat Hunting Report 2024 l'azienda evidenzia la crescita sia degli attacchi sponsorizzati dai governi, sia di quelli mirati a monetizzare dalle intrusioni. Persistono attacchi cloud e cross-domain, abuso di credenziali e strumenti di monitoraggio e gestione remota

Il nuovo report annuale di Crowdstrike, il Threat Hunting Report 2024, fa il punto sulla situazione della sicurezza informatica a livello globale, evidenziando le tattiche e gli strumenti usati dai principali gruppi di criminali informatici nel mondo.

Quello che ne emerge è come siano in crescita gli attacchi "attivi", che non sfruttano quindi automazioni o bug zero day: parliamo di attaccanti che spesso si infiltrano usando credenziali sottratte per poi cercare di effettuare movimenti laterali nelle infrastrutture delle vittime. In crescita gli attacchi al cloud, così come quelli che sfruttano strumenti di monitoraggio remoto (RMM): questi ultimi hanno visto una crescita del 70% nell'ultimo anno, e rappresentano più di un quarto degli attacchi rilevati dall'azienda (27%).

Aumentano del 55% le intrusioni di tipo hands on keyboard

Nel suo più recente report annuale, Crowdstrike segnala un significativo aumento degli attacchi di tipo hands on keyboard: in questo tipo di intrusioni, l'attaccante interagisce direttamente con il sistema bersaglio, piuttosto che affidarsi a malware automatizzati o strumenti preconfigurati. Solitamente, questi attacchi iniziano sfruttando credenziali sottratte o acquistate da qualche broker per avere un accesso iniziale ai sistemi delle vittime, per poi cercare di muoversi lateralmente, nel tentativo di ottenere maggiori privilegi.

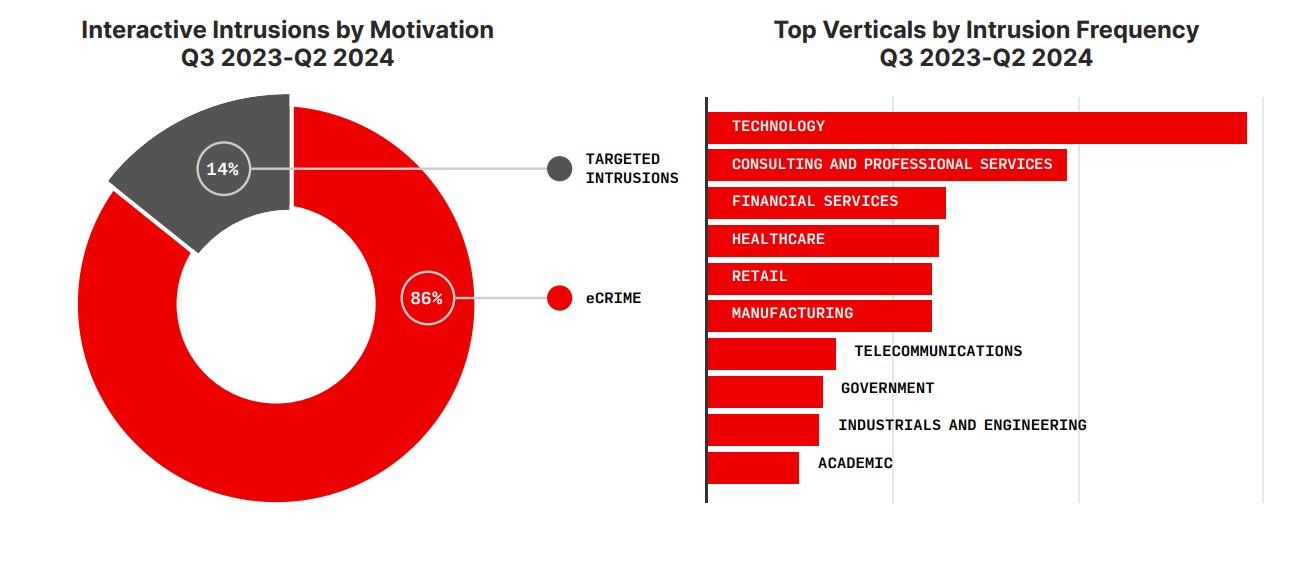

La maggior parte dei casi (80%) sono a opera di criminali che puntano a monetizzare dai loro attacchi informatici, e sono aumentati soprattutto nell'ambito sanitario (+75%) e in quello tecnologico (+60%), dove la probabilità di farsi pagare un riscatto è più elevata, data la criticità di questi sistemi.

L'APT FAMOUS CHOLLIMA si infiltra in più di 100 aziende

Fra le attività più preoccupanti rilevate da Crodwstrike quelle di FAMOUS CHOLLIMA, APT che si sospetta legato al governo del Nord Corea. Questo gruppo è riuscito a infiltrarsi in circa 30 aziende USA operanti in settori chiave come l'aerospaziale, la difesa e il tech.

Per l'accesso iniziale non usano nemmeno alcuna tecnica di hacking: tramite credenziali rubate o false, i membri di FAMOUS CHOLLIMA si spacciano per residenti statunitensi per ottenere dei lavori presso le loro vittime. Una volta ottenuti, cercano di scaricare dati riservati da OneDrive o SharePoint. Sfruttano anche strumenti di controllo remoto come RustDesk, AnyDesk, TinyPilot, VS Code Dev Tunnels e Google Chrome Remote Desktop, così da consentire l'accesso ad altri malintenzionati dello stesso gruppo.

Crescono gli attacchi basati sull'identità: il caso HORDE PANDA

Tra la fine di giugno 2023 e l'inizio di agosto 2023, CrowdStrike ha identificato attività sospette presso un fornitore di telecomunicazioni del sud-est asiatico. Attività attribuite a HORDE PANDA, gruppo che si sospetta essere legato alla Cina. HORDE PANDA ha sfruttato più identità compromesse per tentare di spostarsi lateralmente nei sistemi delle vittime, ottenendo l'accesso iniziale tramite indirizzi IP legati alla VPN, tentando così di nascondere le loro attività. All'inizio di luglio 2023, CrowdStrike OverWatch ha indagato su una serie di attività sospette che prendevano di mira un Domain Controller (DC). Questa attività proveniva da fonti inaspettate, tra cui l'intervallo IP della VPN e un host che non era registrato con un sensore Falcon per il monitoraggio degli endpoint. Sono stati eseguiti tentativi di replica del dominio utilizzando DCSync da cinque account utente, ma sono falliti poiché gli account richiedenti non disponevano delle autorizzazioni necessarie per la replica del dominio.

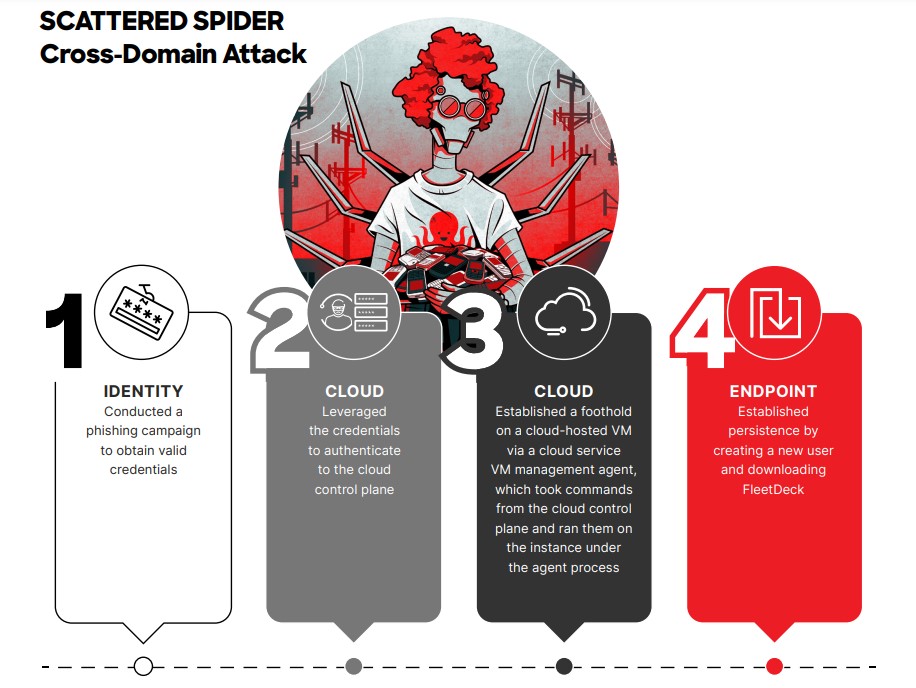

Gli attacchi ai cloud control panel a opera di SCATTERED SPIDER

Un altro gruppo tenuto sotto controllo da Crowdstrike in questo periodo è SCATTERED SPIDER, APT che sfrutta tecniche di ingegneria sociale per ottenere un accesso iniziale ai sistemi delle vittime. Dopo aver ottenuto l'acceso console cloud, SCATTERED SPIDER tenta di stabilire una presenza persistente nei sistemi eseguendo comandi sulla macchine virtuali ospitate nel cloud tramite l'agente di gestione.

Un tipo di attacco che opera quindi su tre domini operativi: prima l'email, poi la gestione del cloud e infine le macchine virtuali. A causa di ciò, l'impronta rilevabile di questa attività in un singolo dominio di rilevamento era molto ridotta e difficile da identificare in modo conclusivo con una firma. Per Identificare rapidamente un attacco di questo tipo Crodwstrike ha fatto leva sulle conoscenze su SCATTERED SPIDER provenienti dall'ampia intelligence sulle minacce e dall'esperienza pregressa, combinando queste informazioni con la telemetria del piano di controllo e correlando questi dati con i rilevamenti all'interno della macchina virtuale per rilevare le intrusioni.

“Da oltre un decennio, monitoriamo con attenzione i più prolifici attivisti hacker, cybercriminali e avversari degli stati-nazione", spiega Adam Meyers, Head of Counter Adversary Operations di CrowdStrike. “Tracciando quasi 250 avversari nell'ultimo anno, è emerso un tema centrale: i gruppi criminali si focalizzano sempre più in intrusioni interattive e utilizzano tecniche cross-domain per eludere le detection e raggiungere i loro obiettivi. Il nostro threat-hunting, condotto e guidato da esperti “umani” in modo approfondito, alimenta direttamente gli algoritmi che potenziano la piattaforma Falcon, con intelligenza IA nativa, consentendoci di rimanere un passo avanti rispetto alle minacce in continua evoluzione e continuare a fornire le soluzioni di cybersecurity più efficaci del settore”.

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano

Fujifilm X-E5: la Fuji X che tutti gli appassionati volevano Recensione REDMAGIC 10S Pro: il gaming phone definitivo?

Recensione REDMAGIC 10S Pro: il gaming phone definitivo? HPE Discover 2025: tra agenti intelligenti, infrastruttura AI-native e un futuro ibrido

HPE Discover 2025: tra agenti intelligenti, infrastruttura AI-native e un futuro ibrido Perfect Dark, Everwild e non solo: è caos in casa Xbox. Chiusi progetti e studi di sviluppo

Perfect Dark, Everwild e non solo: è caos in casa Xbox. Chiusi progetti e studi di sviluppo Windows 11 mette a segno la crescita più grande da anni: Windows 10 quasi acciuffato

Windows 11 mette a segno la crescita più grande da anni: Windows 10 quasi acciuffato AMD FSR 4 arriverà su PS5 Pro nel 2026: grafica migliorata grazie all'upscaling AI

AMD FSR 4 arriverà su PS5 Pro nel 2026: grafica migliorata grazie all'upscaling AI

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".