F5 Labs: ancora troppi siti usano protocolli crittografici poco sicuri

di Alberto Falchi pubblicata il 30 Dicembre 2021, alle 17:21 nel canale Security

Il TLS Telemetry Report di F5 Labs ha analizzato più di un milione dei principali siti web a livello globale, riscontrando come la metà consenta ancora l'autenticazione tramite scambio di chiavi RSA, un metodo ben poco sicuro

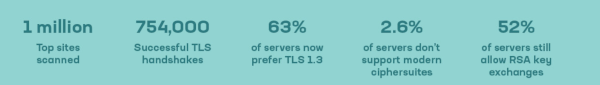

F5 Labs, i laboratori di ricerca di F5 Networks, hanno pubblicato il nuovo rapporto 2021 TLS Telemetry Report, nel quale vengono analizzate le criticità della crittografia sul web. Lo studio ha preso in esame più di un milione dei siti web più utilizzati, rivelando una serie di problemi da non sottovalutare: la metà di questi siti, infatti, non è completamente sicura.

TLS 1.3 sempre più utilizzato, ma non basta

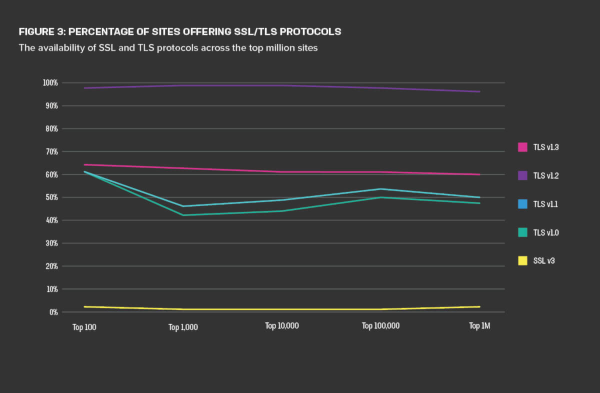

L'analisi di F5 Labs mostra un dato molto positivo: la maggior parte dei siti presi in esame adotta come protocollo crittografico preferito TLS 1.3, attualmente considerato il più veloce e sicuro. Viene usato da poco meno del 63% dei siti e dal 95% dei browser. Tutto bene, quindi? Non proprio: a livello locale si notano enormi discrepanze e se negli Stati Uniti è adottato dall'80% dei siti, la percentuale cala enormemente in Cina e a Israele, dove solo il 15% dei siti li predilige.

Il problema principale è però un altro: sebbene più della metà dei siti prediliga scambi di chiavi Diffie-Hellman sicuri, quasi tutti supportano anche scambi di casi RSA, considerati poco sicuri, così da garantire la compatibilità con tutti i client.

La ricerca di F5 Labs evidenzia anche come i metodi di revoca delle chiavi siano quasi totalmente superati, fatto che implica una crescente richiesta da parte delle autorità di certificazione e dei browser di adottare in modo progressivo certificazioni con una scadenza molto breve. La revoca di un certificato rubato, infatti, diventa molto meno problematica se questo è destinato a scadere in poche settimane. L'analisi di F5 Labs indica come la durata dei certificati utilizzati più comunemente dai siti era mediamente di 90 giorni.

Cresce inoltre il numero di siti di phishing che utilizzano HTTPS con certificati validi per apparire legittimi: se nel 2019 lo faceva il 70% dei siti di phishing, nel 2021 la percentuale è crescita all'83%. Fra i siti più falsificati dagli hacker Facebook e i domini di Microsoft relativi ad Outlook e Office. "Le credenziali rubate da questi siti hanno un grande valore, anche perché molti altri account tendono a fare affidamento su questi come provider di identità (IdP) o per reimpostare la password", spiega il report.

“Oggi più che mai, sia i governi che i criminali informatici si adoperano per aggirare i blocchi causati dalla crittografia avanzata. A causa di questo rischio sempre maggiore, è divenuto fondamentale focalizzarsi su configurazioni HTTPS solide e aggiornate, in particolare quando i certificati digitali vengono condivisi tra servizi diversi", spiega David Warburton, Senior Threat Research Evangelist di F5 e autore del report. "È chiaro che, in vista del 2022, dobbiamo prendere coscienza di due fatti fondamentali. Il primo è che il desiderio di intercettare, aggirare e indebolire la crittografia non è mai stato così elevato. I criminali informatici lavorano 24 ore su 24 per sconfiggere gli ostacoli dalla crittografia avanzata, alla ricerca di modi creativi per intercettare o acquisire informazioni prima o dopo che siano state crittografate. Il secondo aspetto importante è che le debolezze maggiori non sono legate alle funzionalità nuove che facciamo fatica ad adottare, ma a quelle vecchie che siamo restii a disabilitare. Fino a quando entrambi questi problemi non verranno affrontati in modo più consapevole e diretto, è importante considerare prioritario l'utilizzo di protocolli di supporto, come DNS CAA e HSTS, per garantire che alcune lacune minori nella forza del HTTPS non possano essere sfruttate”.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".