Il fallout nucleare dell'incidente CrowdStrike: problemi in risoluzione, ma la vicenda è ancora aperta

di Andrea Bai pubblicata il 23 Luglio 2024, alle 11:46 nel canale Security

Gli strascichi dell'incidente CrowdStrike sono pesanti per tutti: 8,5 milioni di sistemi colpiti, il CEO di Crowdstrike chiamato a testimoniare, i criminali informatici che approfittano dell'accaduto e Microsoft che incolpa la Commissione Europea

Quando si verifica un fenomeno particolarmente impattante non vi sono solamente conseguenze immediate al verificarsi del fenomeno stesso, ma anche una "coda" più o meno lunga di effetti secondari: un esempio è il fallout nucleare, ovvero la ricaduta a terra di materiale coinvolto nell'esplosione nucleare, per lo più in forma di detriti e cenere, e anche pulviscolo invisibile. Si tratta di materiale radioattivo e per questo altamente pericoloso, che può diffondersi anche a molti chilometri dal luogo dell'esplosione e per una durata di qualche giorno, a seconda delle condizioni atmosferiche. Gli strascichi di quanto accaduto lo scorso venerdì, con l'incidente informatico che ha visto coinvolte Microsoft e Crowdstrike, ha tutti i contorni di un metaforico fallout radioattivo. I gravi problemi di interruzione di servizio causati da un aggiornamento fallato della suite di sicurezza CrowdStrike, largamente utilizzata da aziende di alto profilo per la protezione degli endpoint, sono andati progressivamente risolvendosi nel corso del fine settimana, ma la situazione è ben lontana dal potersi considerare chiusa.

Microsoft e CrowdStrike, coinvolti 8,5 milioni di sistemi

Microsoft ha stimato che il numero di sistemi Windows coinvolti sia di circa 8,5 milioni, cioè meno dell'1% delle macchine Windows al momento operative nel mondo. Una porzione oggettivamente piccola, che tuttavia nel complesso ed interconnesso mondo odierno è stata sufficiente a causare tutto quello che è accaduto lo scorso venerdì.

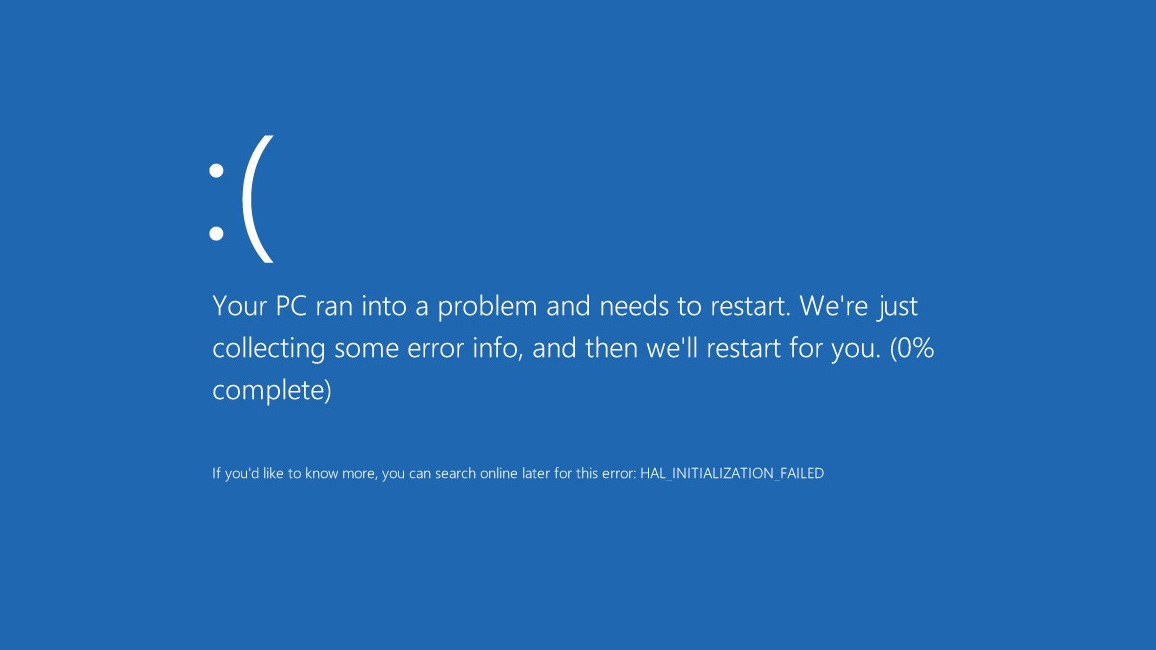

Il problema, lo ricordiamo, è stato un aggiornamento di sicurezza difettoso che CrowdStrike ha inviato alle macchine su cui è installato il software di sicurezza Falcon. L'aggiornamento conteneva un file .sys erroneamente funzionante, che ha causato il famigerato Blue Screen of Death e portando al riavvio della macchina.

Dopo una fase di iniziale smarrimento, che ha visto riversarsi su Reddit numerosi amministratori IT in cerca di una possibile soluzione, sia Microsoft sia Crowdstrike hanno documentato come il riavvio dei sistemi più e più volte avrebbe potuto condurre allo scaricamento di un nuovo file di aggiornamento. Microsoft ha suggerito di riavviare "fino a 15 volte" le macchine interessate. Per coloro i quali, però, questa strada non ha avuto alcun effetto, l'ultima spiaggia è risultata essere l'eliminazione manuale del file .sys difettoso (che si trova in Windows/System32/Drivers/CrowdStrike/C-00000291*.sys), così da consentire il riavvio e il download del file corretto.

Nel corso del fine settimana Microsoft ha rilasciato uno strumento di ripristino per automatizzare il processo di riparazione. E' necessario dotarsi di una unità USB da 1GB a 32GB da rendere "bootabile" e da utilizzare per avviare la macchina. Le macchine che non supportano l'avvio da unità USB - come accade in alcuni sistemi aziendali a scopi di sicurezza - possono sfruttare un'opzione PXE per l'avvio tramite rete.

Lo strumento rilasciato da Microsoft fa uso di un ambiente WinPE, una versione basata su riga di comando di Windows e utilizzata solitamente da amministratori IT per l'applicazione di immagini Windows e l'esecuzione di operazioni di ripristino e manutenzione. In questo caso Microsoft ha preparato un meccanismo di ripristino che si avvia direttamente in WinPE, andando ad eliminare il file fallato senza la necessità di utilizzare permessi di amministratore. L'unico ostacolo può essere rappresentato dall'eventuale protezione BitLocker (o altra misura di crittografia del disco), per la quale è necessaria la chiave di ripristino così che lo strumento di riparazione in WinPE possa leggere il disco ed eliminare il file.

Ed è stata proprio la difficoltà, in diverse situazioni, di recuperare la chiave di ripristino BitLocker a rallentare le operazioni di ripristino. In questo caso viene in soccorso lo stesso strumento di riparazione rilasciato da Microsoft che mette a disposizione un'opzione specifica per i sistemi protetti da BitLocker. Utilizzando quest'opzione lo strumento tenta di avviare il sistema operativo in modalità provvisoria usando la chiave memorizzata nel TPM del dispositivo, così da sbloccare il disco e consentire l'eliminazione del file.

Il CEO di CrowdStrike chiamato a testimoniare dalla Commissione sicurezza USA

CrowdStrike ha creato una pagina contenente tutte le indicazioni di ripristino per la risoluzione del problema, che contengono di fatto le indicazioni e gli strumenti condivisi anche da Microsoft. L'impatto del problema e le gravi conseguenze hanno comunque spinto la Commissione per la sicurezza interna USA a chiamare il CEO George Kurtz a testimoniare circa l'accaduto.

"Gli americani meritano di conoscere in dettaglio cosa sia accaduto e le misure di mitigazione che CrowdStrike sta adottando. Solo negli Stati Uniti, sono stati cancellati oltre 3.000 voli commerciali e oltre 11.800 altri sono stati ritardati, con importanti compagnie aeree come United Airlines, Inc., Delta Air Lines e American Airlines che hanno richiesto uno "stop globale a terra" alla Federal Aviation Administration. Inoltre, questo incidente ha causato cancellazioni di interventi chirurgici e interruzioni nei centri di chiamata di emergenza 911, tra molti altri impatti che potrebbero seriamente colpire gli americani. Sebbene sia stata identificata una soluzione per questo aggiornamento software difettoso, i report indicano che potrebbero volerci giorni per risolvere questo incidente e milioni di ore di lavoro manuale, qualcosa che è ancora più difficile da affrontare a causa della nostra significativa carenza di forza lavoro informatica" si legge nella lettera inviata dalla Commissione a CrowdStrike e firmata dal presidente per la Sicurezza Nazionale Mark Green e dal presidente della sottocommissione per la sicurezza informatica e la protezione delle infrastrutture Andrew Garbarino. L'udienza andrà programmata "non più tardi" delle ore ore 5:00PM CT di mercoledì 24 luglio, corrispondenti alla mezzanotte tra mercoledì 24 luglio e giovedì 25 luglio in Italia.

E' curioso osservare che nell'aprile del 2010 un incidente molto simile aveva visto allora protagonista un'altra società di sicurezza, McAfee. Il rilascio del famigerato aggiornamento 5958 aveva innescato un loop di riavvi delle macchine Windows XP su cui era installata la suite di sicurezza. Allora il Chief Technology Officer di McAfee era lo stesso George Kurtz.

I criminali informatici sfruttano la situazione spacciandosi per Crowdstrike

Nel frattempo la vicenda ha rappresentato una ghiotta occasione per vari attori di minaccia a pepetrare le loro malefatte, facendo leva sull'emergenza e sulla necessità, per molte realtà e amministratori IT, di risolvere il problema in tempi brevi. Diverse società di sicurezza e ricercatori di agenzie governative hanno infatti riscontrato un aumento di e-mail di phishing che cercano di trarre vantaggio dalla situazione. Lo stesso CEO di CrowdStrike, in uno dei suoi messaggi, ha invitato i clienti a "rimanere vigili e ad assicurarsi di interagire con rappresentanti ufficiali di CrowdStrike".

#Remcos RAT being delivered as a fake Crowdstrike Hotfix, targeting @bbva bank

— Who said what (@g0njxa) July 20, 2024

from: /portalintranetgrupobbva.com

Delivered via Dropbox

C2: 213.5.130.58:443

Detonation:https://t.co/6kt15AWD36 pic.twitter.com/49dXSEvqto

Un esempio particolarmente calzante di quello che potrebbe succedere in situazioni del genere è stato riscontrato dal ricercatore g0njxa che ha segnalato nel corso della giornata di sabato una campagna malware che prendeva di mira i clienti dell'istituto bancario BBVA, offrendo un falso aggiornamento "CrowdStrike Hotfix" che andava però ad installare il RAT Remcos. Allegate all'aggiornamento si trovano istruzioni che indicano di "installare l'aggiornamento per evitare errori durante la connessione alla rete interna dell'azienda".

🚨 When seeking a fix users affected by the #outage can destroy their entire system.

— ANY.RUN (@anyrun_app) July 20, 2024

Attackers are now distributing a data #wiper disguised as #CrowdStrike update. It decimates the system by overwriting files with zero bytes and then reports it over #Telegram.

See the… pic.twitter.com/ZYuYZUSWfB

La società di sicurezza AnyRun ha invece individuato un'altra campagna in cui gli aggressori distribuiscono un data wiper, spacciandosi per personale del supporto CrowdStrike. La campagna è stata rivendicata dal gruppo di hacktivisti pro-iraniano Handala, che ha dichiarato di aver inviato il wiper a società israeliane.

Microsoft incolpa la Commissione Europea per il problema CrowdStrike

In una dichiarazione al Wall Street Journal, Microsoft ha infine affermato che una parte delle colpe di quanto accaduto è da imputare alla Commissione Europea e in particolare agli accordi di interoperabilità risalenti al 2009 che impongono a Microsoft di consentire alle app di sicurezza terze lo stesso livello di accesso a Windows garantito agli strumenti proprietari. Ciò significa che Microsoft ha accettato di fornire l'accesso a livello kernel alle suite di sicurezza terze per poter risolvere i vari problemi di antitrust in Europa.

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello Acer TravelMate P4 14: tanta sostanza per l'utente aziendale

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Ufficiale, Google firmerà il Codice di condotta europeo sull'IA: non era così scontato

Ufficiale, Google firmerà il Codice di condotta europeo sull'IA: non era così scontato Mettereste una NPU dedicata all'intelligenza artificiale nel vostro PC? AMD sta valutando l'idea

Mettereste una NPU dedicata all'intelligenza artificiale nel vostro PC? AMD sta valutando l'idea I nuovi iPhone 17 costeranno di più: si salverà solo un modello

I nuovi iPhone 17 costeranno di più: si salverà solo un modello

17 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoparte della colpa è dell'UE?

sicuramente in MS sanno che anche Mac OS doveva "aprirsi" a terzi, e hanno implementato delle API apposite per permettere a suite di terzi di fare quello che fanno CrodwStrike e simili, senza dover scendere al livello così basso di interazione col kernel come invece ha scelto di fare MS.

e la colpa di questa scelta è dell'UE?

o era semplicemente la strada più veloce ed economica?

parte della colpa è dell'UE?

sicuramente in MS sanno che anche Mac OS doveva "aprirsi" a terzi, e hanno implementato delle API apposite per permettere a suite di terzi di fare quello che fanno CrodwStrike e simili, senza dover scendere al livello così basso di interazione col kernel come invece ha scelto di fare MS.

e la colpa di questa scelta è dell'UE?

o era semplicemente la strada più veloce ed economica?

Microsoft ha perso l'ennesima occasione per rimanere in silenzio.

Tantopiù che questa volta non è un problema diretto dei suoi sistemi operativi ma di un software esterno.

Ma non c'è niente da fare...è più forte di loro !

Tantopiù che questa volta non è un problema diretto dei suoi sistemi operativi ma di un software esterno.

Ma non c'è niente da fare...è più forte di loro !

a quanto pare in USA è diventato obbligatorio dare la colpa all'UE.

anche Apple non è esente da questa modalità. basta vedere le novità di iOS18 e Mac OS Sequoia che non arriveranno in UE per via del DMA. almeno secondo Apple.

in UE non potremo fare il mirroring da iPhone sul Mac. cosa c'entri il DMA lo sa solo Apple.

ma questa di MS che dice che non hanno potuto dare l'accesso a SW di sicurezza di terzi se non al più basso livello di interazione col kernel per colpa dell'UE è spettacolare.

ma questa di MS che dice che non hanno potuto dare l'accesso a SW di sicurezza di terzi se non al più basso livello di interazione col kernel per colpa dell'UE è spettacolare.

hai delle prove che indichi che non si vero o è il tuo cugino che te lo dice?

parte della colpa è dell'UE?

sicuramente in MS sanno che anche Mac OS doveva "aprirsi" a terzi, e hanno implementato delle API apposite per permettere a suite di terzi di fare quello che fanno CrodwStrike e simili, senza dover scendere al livello così basso di interazione col kernel come invece ha scelto di fare MS.

e la colpa di questa scelta è dell'UE?

o era semplicemente la strada più veloce ed economica?

Hanno ragione. Sistemi di protezione del genere non li fai girare tramite "API apposite". Qualsiasi sistema simile deve aver accesso al kernel. Lo fanno anche tanti sistemi anticheat dei giochi (Vanguard di Riot per dirne uno famoso per essere 'root'). Se non sapete di cosa parlate tacete che fate più bella figura.

Detto questo, anche ci fossero state delle API, se uno carica un file *volontariamente* nel proprio sistema che ha bisogno del controllo totale per proteggere proattivamente, c'è poco da fare. Non è che tramite API non poteva essere scaricato un file sys problematico in una cartella. Il problema è la possibilità di poterlo caricare dopo semmai.

la prova è il fatto che Apple ha implementato l'Endpoint Security Framework (https://www.withsecure.com/en/exper...urity-framework, https://research.meekolab.com/intro...urity-framework, ecc ecc) permettendo l'accesso ai SW di sicurezza di terzi senza incorrere in sanzioni/cause per concorrenza sleale o simili? e senza dover dare l'accesso a basso livello ai moduli del kernel (come invece faceva anche Apple con i moduli kext)?

forse, da un punto di vista tecnico, poteva essere fatto anche in Windows.

non certo in tempo 0, non certo dall'oggi al domani, ma dire che è colpa dell'UE se MS non ha potuto implementare altre soluzioni mi sembra, a conti fatti, un po' troppo tirata per i capelli.

Detto questo, anche ci fossero state delle API, se uno carica un file *volontariamente* nel proprio sistema che ha bisogno del controllo totale per proteggere proattivamente, c'è poco da fare. Non è che tramite API non poteva essere scaricato un file sys problematico in una cartella. Il problema è la possibilità di poterlo caricare dopo semmai.

ho risposto sopra con un paio di link da siti specializzati. non è certo il mio mestiere né mia competenza, ma da quello che si legge, quel framework fa esattamente quanto richiesto dai SW di sicurezza, senza avere accesso a basso livello al kernel.

quindi pare possibile.

che il framework sia "uguale" (=stessi risultati) ai vecchi moduli kext ovviamente non mi permetto di dirlo, ripeto, non è il mio campo.

non mi sembra, facendo qualche rapida ricerca, che i produttori di SW per il monitoraggi/sicurezza su Mac OS si siano lamentati di non poter più usare kext invece del framework.

forse, da un punto di vista tecnico, poteva essere fatto anche in Windows.

non certo in tempo 0, non certo dall'oggi al domani, ma dire che è colpa dell'UE se MS non ha potuto implementare altre soluzioni mi sembra, a conti fatti, un po' troppo tirata per i capelli.

Parlare senza sapere le cose. Apple ha copiato quel sistema da Windows, che già lo aveva. Il bello è che te lo spiegano pure negli articoli che hai linkato.

"Similar to Microsoft's approach in Windows via ETW-TI, ES provides a way for EDR/AV systems to run in user-mode privileges while still retaining the security and protection they enjoy running in kernel space."

Il problema è non dare proprio accesso a così basso livello. La stessa cosa è possibile anche su Mac.

PS: Nel caso te lo stessi chiedendo, Apple lo ha fatto nel 2024. MS lo ha dal 2022. Usando il tuo stesso sito: https://research.meekolab.com/intro...-drivers-etw-ti

Nell'unico evento in cui non aveva colpe sostanziali, in cui era grossomodo una "vittima" della cattiva pubblicità attuale, è riuscita a capovolgere la situazione e rendersi ridicola.

Tanto di cappello.

Detto questo, anche ci fossero state delle API, se uno carica un file *volontariamente* nel proprio sistema che ha bisogno del controllo totale per proteggere proattivamente, c'è poco da fare. Non è che tramite API non poteva essere scaricato un file sys problematico in una cartella. Il problema è la possibilità di poterlo caricare dopo semmai.

Il problema vero in questo caso non stava nel dare "controllo totale" al kernel driver di Crowstrike ma nel non fare alcun controllo di integrità e in caso di errore non avere un fallback al riavvio successivo.

Poi c'è da aggiungere che DA ANNI Microsoft sta lavorando ad una sua implementazione degli eBPF già implementati su Linux che permettono di eseguire in maggior sicurezza codice di terze parti nel kernel, solo che non gli danno la priorità di sviluppo che invece riservano a cose tipo modifiche cosmetiche alla UI.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".