Il malware non è più lo strumento più usato per accedere illegalmente ai sistemi: l'analisi di CrowdStrike

di Alberto Falchi pubblicata il 13 Settembre 2022, alle 09:01 nel canale Security

Il nuovo report di CrowdStrike evidenzia come i criminali sfruttino sempre più credenziali sottratte o bug non corretti per ottenere un accesso iniziale. Il tempo medio per i movimenti laterali nei sistemi delle vittime cala, e nel 30% dei casi è inferiore ai 30 minuti

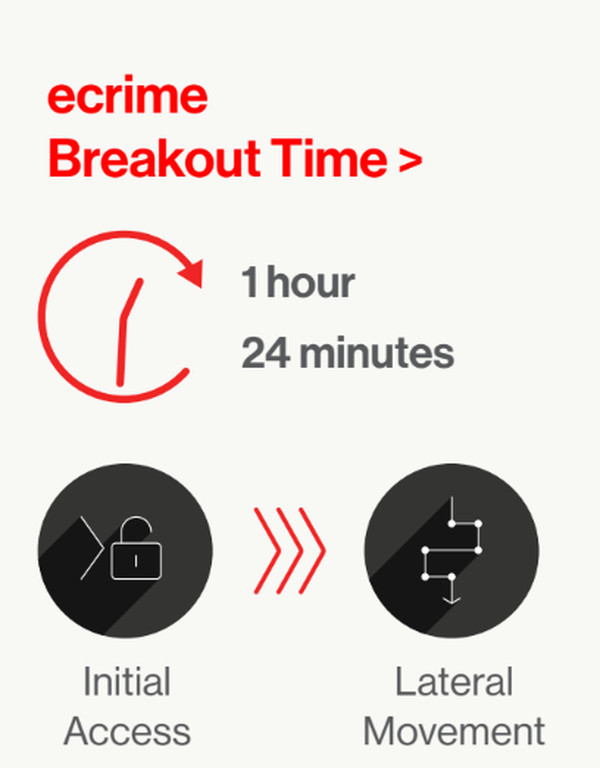

I criminali informatici sono sempre più efficienti e continuano a ridurre il breakout time, cioè il tempo necessario a effettuare movimenti laterali all'interno di un sistema dopo essere riusciti a mettere un piede al suo interno. Oggi, mediamente, ci mettono 1 ora e 24 minuti, mentre lo scorso anno la media era di 1 ora e 38 minuti. Una differenza che potrebbe non sembrare enorme, ma quello che più spaventa è che in un caso su tre, gli hacker riescono a eseguire movimenti laterali in meno di 30 minuti, rendendo molto più difficile il lavoro ai team di sicurezza.

A riportare il dato il report di CrowdStrike 2022 Global Threat Report.

Crowdstrike rende disponibile il 2022 Global Threat Report

Il Global Threat Report è un punto della situazione sullo stato della cybersecurity che CrowdStrike pubblica a cadenza annuale. Al contrario di altri studi del genere, quello di CrowdStrike non si basa su interviste a esperti di sicurezza, bensì sui dati acquisiti dalle soluzioni di sicurezza dell'azienda installate presso i clienti.

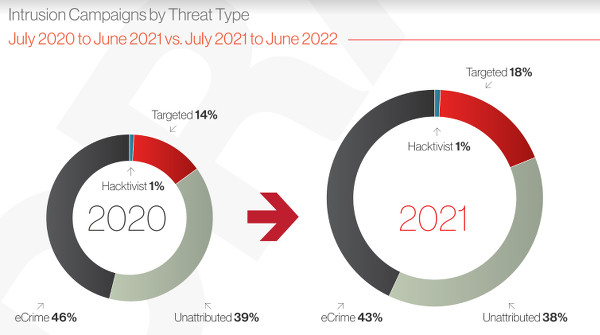

I sensori di CrowdStrike hanno rilevato qualcosa come 77.000 attacchi, circa uno ogni sette minuti. Poco meno della metà di questi (43%) erano del tipo eCrime, cioè mirati a monetizzare, per esempio tramite ransomware. Il 18%, invece, è stato attribuito ad attori sponsorizzati da stati, mentre un 1% è stato opera di hacktivisti. Nei restanti casi, CrowdStrike non è stata in grado di offrire un'identificazione certa.

In certi casi, la difficoltà nell'attribuire la responsabilità è dovuta al fatto che sono state prese rapidamente contromisure che hanno respinto il tentativo, rendendo così impossibile studiare nel dettaglio l'attacco e i suoi possibili mandanti. In altri casi, invece, CrowdStrike ha preferito essere prudente e non sbilanciarsi. Anche perché quello dell'attribuzione dei tentativi di attacco è un tema molto sensibile e non è sempre banale identificare con certezza i responsabili.

Il malware non è più lo strumento di ingresso principale

Un aspetto molto interessante è che secondo le analisi di CrowdStrike il malware è sempre meno utilizzato per riuscire a violare le misure di sicurezza aziendali. Il 71% degli attacchi analizzati, infatti, era di tipo malware-free. Come sono entrati, dunque, gli attaccanti? Due principalmente i metodi: violazione di credenziali e vulnerabilità non corrette. La velocità con cui vengono infatti scoperte nuove vulnerabilità e bug zero-day rende la vita difficile per i responsabili di sicurezza, che non sempre riescono ad applicare le patch in tempi brevi, lasciando così i sistemi esposti.

Questo non significa che, in un secondo momento, non venga poi sfruttato un malware che, nella maggior parte dei casi, è un ransomware. Questo anche perché ormai dietro ai ransomware c'è a tutti gli effetti un'industria, con gruppi specializzati nello scovare le potenziali vittime, altri nel "confezionare" il virus (Ransomware-as-a-Service) e altri ancora che si occupano della negoziazione. Un fenomeno che colpisce, in particolare, le strutture sanitarie: considerata la delicatezza delle informazioni che ospitano sui loro sistemi e l'importanza critica di queste infrastrutture, è infatti più probabile che siano disposte a cedere e pagare il riscatto richiesto.

Quanti, in percentuale, paghino il riscatto non è un dato semplice da ottenere. Nel precedente report di CrowdStrike, relativo al 2021, quasi un'azienda su quattro (24%) a livello globale dichiarava di aver ceduto alle richieste dei criminali (18% per l'Italia). Il nuovo report non cita questo dato ma secondo Luca Nilo Livrieri, Senior Manager, Sales Engineering Southern Europe di CrowdStrike, è probabile che la percentuale sia cresciuta.

I settori più presi di mira dai criminali informatici

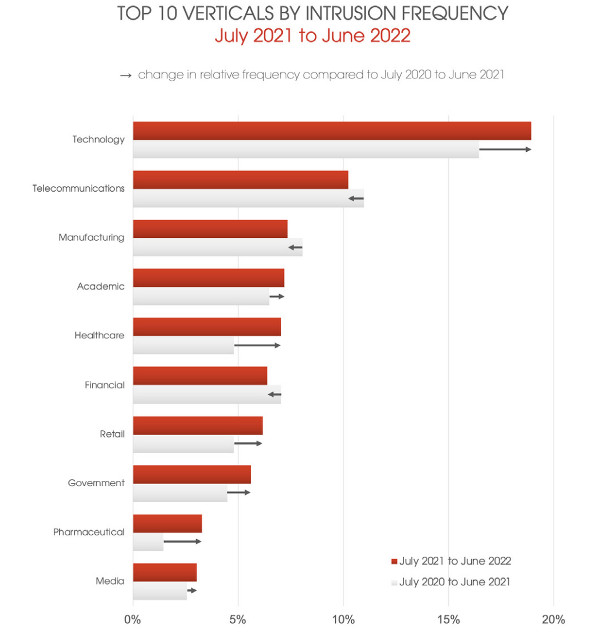

Secondo le analisi di CrowdStrike, il settore più colpito è quello delle telecomunicazioni, che rappresenta il 37% di tutti i tentativi di attacco rilevati. Segue quello tecnologico (14%), i siti governativi (9%), le università e i centri di ricerca (5%) e, infine, i media (4,5%).

CrowdStrike sottolinea anche come il settore delle telecomunicazioni è quello prediletto dagli attori sponsorizzati da stati. Comprensibile, considerato che si tratta di infrastrutture critiche che possono venire usate anche per sorveglianza, intelligence e controspionaggio.

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe

Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe Palo Alto Networks sarebbe in procinto di acquisire CyberArk per 20 miliardi di dollari

Palo Alto Networks sarebbe in procinto di acquisire CyberArk per 20 miliardi di dollari Motorola Moto G15 a soli 110€: 8/256GB di memoria e Android 15, un affare così non si vede tutti i giorni

Motorola Moto G15 a soli 110€: 8/256GB di memoria e Android 15, un affare così non si vede tutti i giorni Hexagon strizza l'occhio ai sim racer e ingegneri con Telemetry Tested: The Hexagon x Oracle Red Bull Sim Racing Future Skills Challenge

Hexagon strizza l'occhio ai sim racer e ingegneri con Telemetry Tested: The Hexagon x Oracle Red Bull Sim Racing Future Skills Challenge

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".