Il paradosso del ransomware: chi paga il riscatto spende il doppio di chi non cede alle minacce

di Alberto Falchi pubblicata il 16 Maggio 2020, alle 11:31 nel canale Security

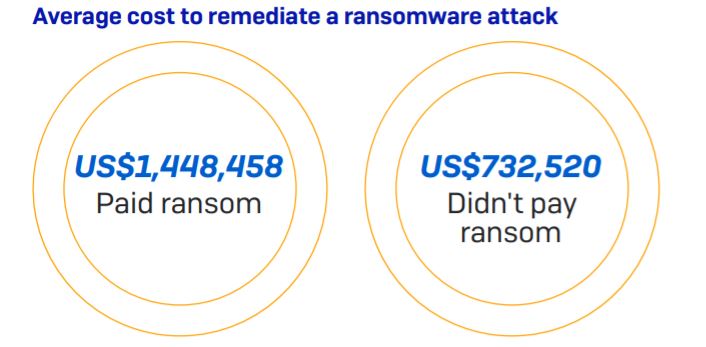

Pagare il riscatto non conviene. Secondo la ricerca The State of Ransomware 2020 condotta da Sophos, le aziende che cedono agli hacker spendono in media 1,4 milioni di dollari per ripristinare il business, contro i 730.000 dollari di chi si rifiuta

Cosa fare nel caso l'azienda sia colpita da un ransomware? Per quanto possa essere fastidioso cedere al ricatto, non sono pochi i casi in cui le aziende decidono di pagare pur di poter accedere il prima possibile ai propri dati e riprendere a fare business. Secondo la ricerca The State of Ransomware 2020 di Sophos, basata su un campione di 5.000 responsabili IT di imprese operanti in 26 paesi (fra cui l'Italia), il 27% degli intervistati (6% in Italia) ha ammesso di aver pagato la cifra richiesta ai cybercriminali.

Una scelta che però non sembra particolarmente lungimirante dato che queste aziende hanno mediamente speso poco meno di 1.5 milioni di dollari per rimediare ai danni, contro i 730.000 dollari di chi invece ha preferito non foraggiare i ricattatori.

La cifra non si riferisce all'entità dell'esborso versato agli hacker, ma a tutte quelle operazioni necessarie per ripristinare i dati. Non basta infatti spedire i bitcoin e inserire una password la ricevuta: il lavoro di ripristino è in ogni caso elevato, non differente da quello di recuperare tutto il necessario con altri metodi, senza versare un euro agli estorsori.

"Spesso le aziende si sentono messe sotto pressione perché si ritiene che pagando il riscatto sarà possibile limitare i danni, ma è solo un’illusione" - spiega Chester Wisniewski, principal research scientist di Sophos - "La ricerca svolta da Sophos mostra che pagare il riscatto comporta pochi benefici in termini di tempo e costi. Questo perché una sola chiave per la decodifica dei dati potrebbe non essere sufficiente per il recupero degli stessi in quanto spesso i cyber criminali utilizzano diverse chiavi, rendendo l’operazione di ripristino complessa e dispendiosa".

Cosa ci dice il rapporto di Sophos sul ransomware

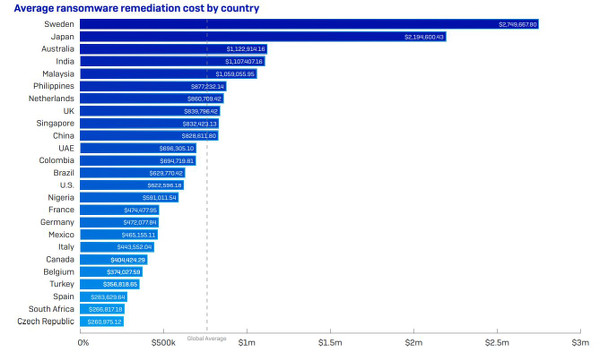

Il costo per rimediare a un attacco di tipo ransomware varia da paese a paese, in maniera anche sensibile. Il prezzo più caro si paga in Svezia, dove mediamente le aziende investono poco meno di 2.750.000 dollari per ripristinare il business, mentre al secondo posto si trova il Giappone, con 2.194.000 dollari. Al lato opposto dello spettro invece troviamo Repubblica Ceca (poco meno di 261.000 euro) e Sud Africa (quasi 267.000 euro). L'Italia si trova nella parte bassa di questo elenco, con un costo di circa 443.000 euro, comunque inferiore alla media.

Secondo Sophos alla base di queste differenze c'è il costo del lavoro: Svezia e Giappone sono fra i paesi dove i salari sono più elevati e, di conseguenza, le ore dedicate alle remediation portano a cifre più elevate.

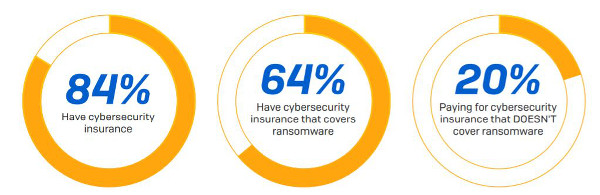

Il report si sofferma anche ad analizzare lo stato delle assicurazioni sulla cybersecurity, sempre più diffuse. Nonostante l'84% delle aziende intervistate abbia stipulato una polizza per proteggersi dai danni derivanti da attacchi informatici, solamente il 64% ha un contratto che li protegge anche da attacchi ransomware. L'Italia, sotto questo profilo, si trova in una posizione leggermente superiore alla media, con il 68% delle aziende che afferma di essere assicurata anche contro questo tipo di attacchi.

Le aziende che operano nel settore finanziario sono fra quelle più attente alla copertura assicurativa, seguita dal settore IT, che include anche le telco. Stupisce che il settore pubblico sia quello meno "previdente": solo il 45% del settore ha stipulato un'assicurazione che li protegga dagli attacchi ransomware.

Il rapporto completo è disponibile a questo indirizzo.

GeForce RTX 5060, due schede alla prova per capire se 8 GB di memoria sono ancora sufficienti

GeForce RTX 5060, due schede alla prova per capire se 8 GB di memoria sono ancora sufficienti Samsung Galaxy Tab S10 FE+: un tablet enorme a un prezzo super, ma con qualche limite

Samsung Galaxy Tab S10 FE+: un tablet enorme a un prezzo super, ma con qualche limite Motorola razr 60 Ultra: il migliore! Peccato per l’AI un po’ ''zoppa''. Recensione

Motorola razr 60 Ultra: il migliore! Peccato per l’AI un po’ ''zoppa''. Recensione Zero Trust sempre e ovunque: così Zscaler protegge tutto, dall'IA all'IoT, passando per le reti OT

Zero Trust sempre e ovunque: così Zscaler protegge tutto, dall'IA all'IoT, passando per le reti OT PlayStation Plus compie 15 anni: celebrazioni estive e nuovi giochi gratuiti per luglio 2025

PlayStation Plus compie 15 anni: celebrazioni estive e nuovi giochi gratuiti per luglio 2025 Tutte le offerte Amazon oggi: tablet 99€, Redmi Note 14 5G 188€, SSD 1TB esterno 68€, portatili e molto altro

Tutte le offerte Amazon oggi: tablet 99€, Redmi Note 14 5G 188€, SSD 1TB esterno 68€, portatili e molto altro

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSappiamo tutti che il backup è importante ma chi deve controllarlo a volte non lo fa o non cambia le cassetta per giorni oppure fa finta di niente quando la mattinata arriva la mail con scritto "operazione fallita"

Quando invece va tutto bene e c'è un backup completo si ripristina tutto e si agisce cambiando credenziali/ formattazione sistema da dove è partito l'infezione.

Sappiamo tutti che il backup è importante ma chi deve controllarlo a volte non lo fa o non cambia le cassetta per giorni oppure fa finta di niente quando la mattinata arriva la mail con scritto "operazione fallita"

Quando invece va tutto bene e c'è un backup completo si ripristina tutto e si agisce cambiando credenziali/ formattazione sistema da dove è partito l'infezione.

Mi è capitato di dover fare una consulenza a seguito di un cripto:

ho analizzato tutti i pc ( 60) ed i server ( tre) della rete ma non ho trovato da dove e partita l'infezione, semplicemente o è avvenuta da vpn ( da un'altra sede o da un pc volante) o si è cancellato dopo aver cripatato tutto.

Il problema è che le regole di sicurezza facevano schifo ( gli hdd dei server erano condivisi in sola lettura con everyone

In conclusione il loro Admin per 1000€ ( più iva ) al mese di servizio ( con 16h dedicate in sede sempre al mese) era un non-admin.

Poco prima del fattaccio il titolare mi aveva chiesto consiglio:

Ci ho perso una giornata per cercare di fargli capire che amministrazione-produzione-pr e commerciale dovevano essere separati, così come il voip, su vlan diverse è non compenetrabili e che un firebox non configurato e senza abbonamento aveva la stessa utilità di una bomboniera di battesimo.

Quoto e sottoscrivo

Gli ultimi criptolocker venivano eseguiti direttamente su server sfruttando l'accesso RDP pubblicato in internet

il CDC, in USA, utilizza i fax per ricevere le segnalazioni

di infezione dai medici locali

è criticato per questo per via del ritardo nel monitoraggio

della situazione e del conseguente ritardo nel'affrontare

l'attuale emergenza sanitaria, parlano di 10 gg

la fonte è la CNN

però hanno tutti, o quasi, gli iPhone.

il CDC, in USA, utilizza i fax per ricevere le segnalazioni

Però almeno è a prova di ransomware

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".