SynologyCloud Security

Il ransomware cresce senza sosta. Che fare? Le strategie di Synology per una protezione totale

di Redazione pubblicata il 14 Marzo 2024, alle 12:01 nel canale Security

Essere colpiti da un ransomware può essere devastante per un'azienda. E per quanto si possa investire in protezione, non si può dare per scontato di non subire mai un incidente informatico. La protezione migliore? Una solida strategia di backup

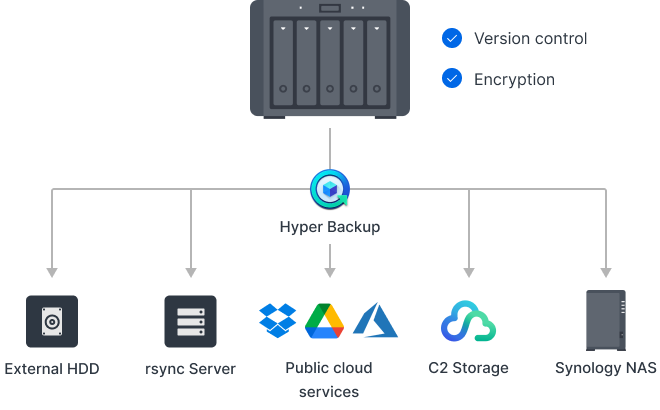

Continuano a crescere gli attacchi informatici in tutto il globo, e soprattutto in Italia. Secondo l’ultimo rapporto di Clusit, nel 2023 gli incidenti informatici sono cresciuti del 12% a livello mondiale, mentre in Italia la percentuale schizza al +65%. La maggior parte di questi, l’83% nello specifico, sono azioni di cybercrime, cioè mirate a monetizzare da questi attacchi. L’arma principale è sicuramente il ransomware, in quando questo tipo di approccio mette in grave difficoltà le vittime, bloccando le loro operazioni di business e minacciando la diffusione di dati sensibili, fatto che in molti casi spinge chi è stato colpito a cedere al ricatto e a pagare il riscatto pur di poter riprendere le attività. Synology, azienda che produce NAS, conosce bene il problema, tanto che i suoi prodotti includono una serie di strumenti per effettuare backup automatici, così come snaphshot del sistema. Non solo: i NAS dell’azienda includono anche funzioni come WriteOnce, che proteggono le copie di sicurezza evitando che possano essere riscritte, come per esempio capita coi ransomware che prendono di mira anche i backup dei sistemi. Questa funzione, pur potente, da sola non è però sufficiente, ed è consigliabile adottare ulteriori misure, a partire da copie multiple dei backup, idealmente seguendo la strategia 3-2-1 che analizzeremo in seguito.

Ransomware: il punto della situazione

Quella del ransomware non è una tecnica nuova, anzi. Il primo utilizzo risale al 1989, quando venne usato per la prima volta il trojan PC Cyborg (noto anche come AIDS), che cifrava i dati degli utenti per poi chiedere un riscatto in denaro in cambio della password per decifrare i dati. Nonostante l’approccio fosse molto originale, l’uso di crittografia simmetrica e il fatto che nel 1989 le infrastrutture IT e le reti non avevano ancora il ruolo chiave che svolgono oggi, hanno fatto dimenticare presto questo tipo di attacco. Che però è ritornato in auge molti anni dopo, quando è stato adottato con tecniche più sofisticate, a partire dalla crittografia a chiave asimmetrica, ben più difficile da violare. Ma le nuove tecniche crittografiche non sono state l’unico volano: ha contribuito molto alla diffusione dei ransomware anche la diffusione delle criptovalute, Bitcoin in primis, che hanno permesso ai criminali di farsi pagare in maniera digitale e (quasi) anonima.

Oggi, poi, gli attaccanti non si limitano a cifrare i dati: utilizzano anche tecniche a doppia o tripla estorsione. Scaricano i dati prima di cifrarli, minacciando poi di diffonderli, fatto che potrebbe avere importanti ricadute sulla credibilità e l’affidabilità della vittima, oltre a bloccarne le attività. Non parliamo di blocchi operativi di poche ore o giorni: spesso ci vogliono intere settimane se non mesi. Le statistiche parlano chiaro: il 71% delle imprese non è in grado di ripristinare i propri dati in caso di attacco ransomware. Pagare il riscatto, tra l’altro, non garantisce di ripristinare rapidamente le operazioni: nel 50% dei casi, non si riescono a recuperare alcuni file. Nel 13%, si perdono tutti i dati, oltre ai soldi spesi per il ricatto.

Anatomia di un attacco ransomware

Tipicamente, i criminali seguono una serie di passi ben definiti prima di installare un ransoware sui sistemi delle proprie vittime.

- Osservazione: raccolta informazioni sul bersaglio.

- Infiltrazione: tentativi di indurre a fare clic su collegamenti dannosi (sfruttando le vulnerabilità del sistema o del software per infiltrarsi).

- Appostamento: preparazione per l’attacco vero e proprio, raccogliendo continuamente informazioni sull’azienda e acquisendo dati critici.

- Distruzione e attacco: cifratura dei dati originali e cancellazione dei dati di backup.

- Negoziazione del riscatto: se le negoziazioni falliscono i criminali, oltre a non fornire le chiavi di decifrazione possono anche caricare online i dati sensibili sottratti.

Per proteggersi, insomma, è fondamentale che le aziende mantengano i loro sistemi sempre aggiornati, che facciano backup frequenti e sicuri e che facciamo formazione continua ai propri dipendenti, così da aiutarli a riconoscere le potenziali minacce e a non farsi trarre in inganno dalle trappole organizzate dai criminali informatici.

L’importanza di un piano di disaster recovery

Come ripetono spesso gli esperti di sicurezza, la domanda da porsi non è SE si subirà un attacco, ma QUANDO. Non contano le dimensioni dell’azienda: i colossi così come le PMI sono tutti a rischio. Per questo è necessario prevedere un piano di disaster recovery nel caso non si riescano a respingere i tentativi di attacco e un criminale riesca a violare le difese dell’azienda.

Un piano di backup ben congegnato prevede prima di tutto l’eliminazione dei silos informativi. Non si può ragionare a comparti stagni e di conseguenza è essenziale che tutte le fonti di dati, così come le applicazioni aziendali, siano incluse nei backup. Backup che devono essere automatici, frequenti e rapidi: non è pensabile nel 2024 di dover procedere manualmente al salvataggio delle informazioni. È necessario prevedere un’infrastruttura hardware e software in grado di automatizzare completamente questi processi. Valutando anche il periodo di “retention”: molto spesso i criminali informatici operano a lungo nei sistemi delle vittime senza farsi notare, e possono passare anche mesi prima di attivare il ransomware. Per questo motivo è necessario ragionare nell’ottica che potrebbe essere necessario andare a recuperare informazioni che possono risalire a 90 o più giorni prima dell’incidente informatico. Importantissimo, poi, assicurarsi che questi backup funzionino: sembra impossibile, ma capita spesso che le imprese non effettuino test delle copie di sicurezze, trovandosi di fronte a spiacevoli sorprese quando si ha la necessità di ripristinare i dati.

I consigli di Synology su come implementare una politica di disaster recovery contro il ransomware

Protezione dei dati

● Backup centralizzato multi-piattaforma: fornisce una protezione centralizzata per i dati multi-piattaforma, inclusa l’infrastruttura principale dell’organizzazione e le applicazioni cloud, garantendo la protezione sicura dei dati in tutto l’ecosistema.

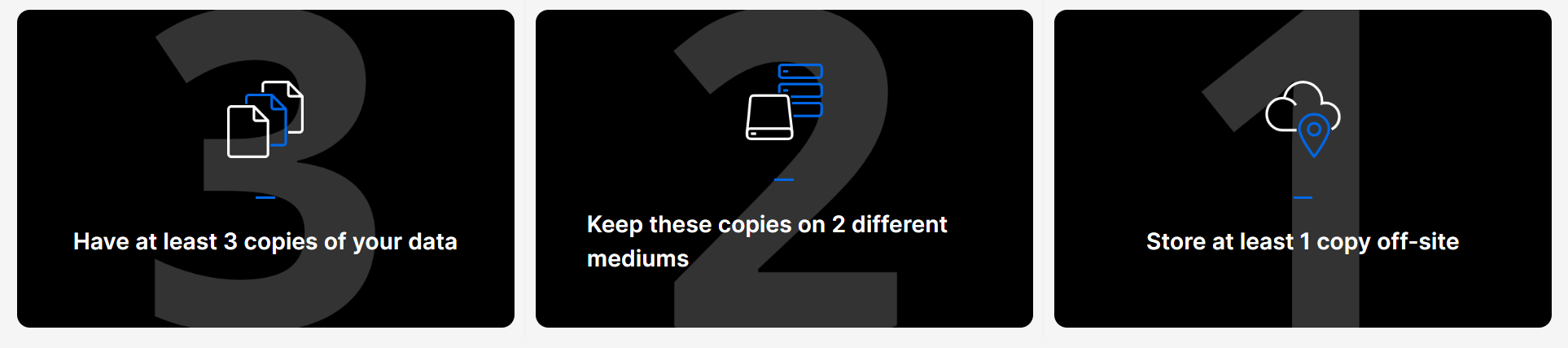

● Rispettare la regola del backup 3-2-1: i dati possono essere salvati tre volte, su almeno due supporti differenti e una di queste copie deve essere off-site, per esempio replicata su server di backup remoti o sullo storage cloud, garantendo la disponibilità di questi dati anche in casi estremi.

Protezione dei backup

● Immutabilità dei dati: importante affidarsi a backup immutabili per prevenire qualsiasi modifica o cancellazione non autorizzata, proteggendo i dati aziendali dall’impatto del ransomware e di altri attacchi dannosi.

● Air-Gap: l’ambiente in cui vengono conservati i dati di backup deve essere totalmente isolato e sconnesso dagli altri sistemi per evitare che un ransomware possa infettare anche le copie di sicurezza.

Ripristino dei dati

● Esercitazioni: è consigliabile effettuare frequenti test ed esercitazioni per valutare costantemente la capacità di recuperare le informazioni perse in caso di incidenti informatici.

● Supporto per più metodi di recupero: offrire capacità di recupero diverse e flessibili, tra cui il recupero bare-metal, il recupero a livello di file e il recupero del database. Così facendo è possibile scegliere il metodo di recupero più adatto in base alle specifiche esigenze.

Tutte queste funzionalità sono disponibili e attivabili sui NAS di Synology, anche sui modelli di fascia bassa. Al contrario di quello che si può pensare, grazie a un'interfaccia molto intuitiva sono semplici da attivare anche per utenti privi di specifiche competenze, come spesso accade nelle piccole aziende e nelle microimprese.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso AMD: la prossima generazione di schede video sarà progettata con l'intelligenza artificiale

AMD: la prossima generazione di schede video sarà progettata con l'intelligenza artificiale MediaWorld potrebbe diventare cinese: Ceconomy conferma l'interesse di JD.com

MediaWorld potrebbe diventare cinese: Ceconomy conferma l'interesse di JD.com Amazon in delirio da sconti: 22 articoli a prezzi impossibili (anche grazie ai coupon), da 21€ in su e c'è di tutto

Amazon in delirio da sconti: 22 articoli a prezzi impossibili (anche grazie ai coupon), da 21€ in su e c'è di tutto