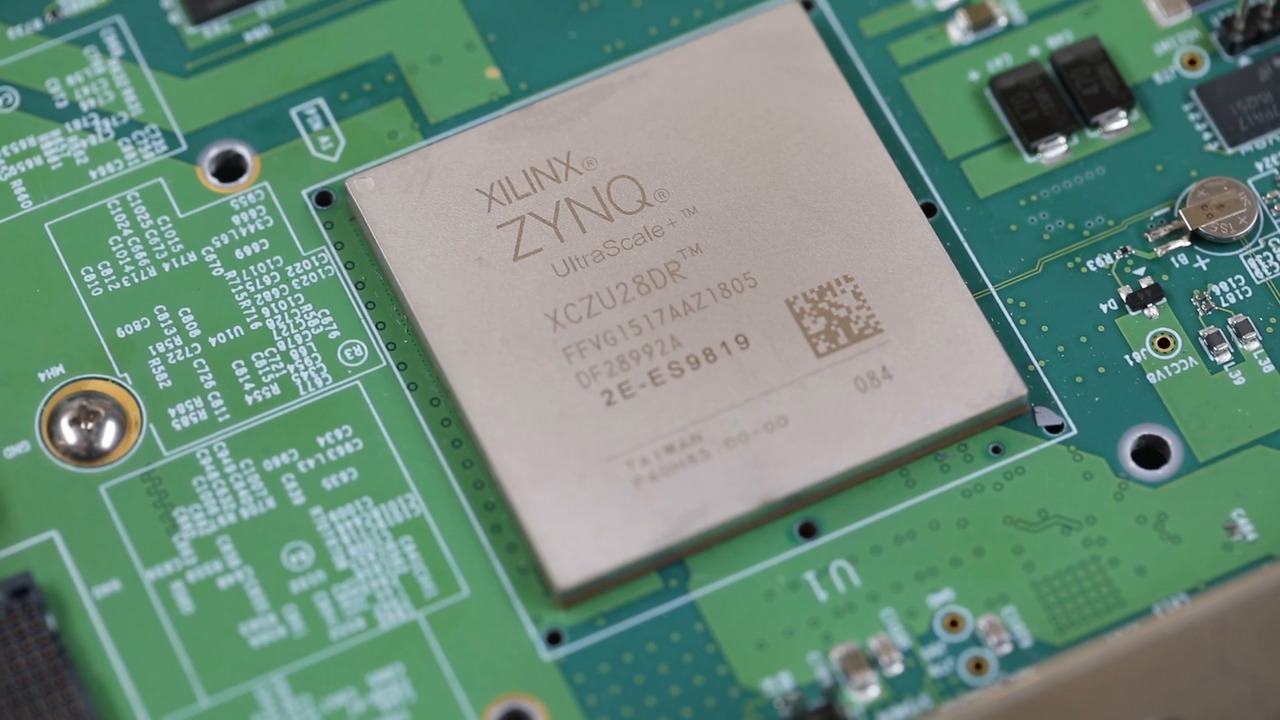

IoT industriale a rischio: scoperta una grave falla nei SoC Xilinx Zynq UltraScale+

di Alberto Falchi pubblicata il 21 Agosto 2019, alle 10:41 nel canale Security

I ricercatori di F-Secure hanno scoperto due gravi bug nei SoC Xilinx Zynq UltraScale+, usati in ambito automobilistico, industriale e anche militare. Una di queste non è correggibile via software ed è necessaria una nuova revisione hardware

I ricercatori di F-Secure hanno scoperto due gravi falle nei sistemi integrati di Xilinx, nello specifico nella famiglia Xilinx Zynq UltraScale+, molto utilizzati in ambito industriale.

I bachi, i cui dettagli sono disponibili su GitHub, sono relativi al secure boot che, in modalità "Encrypt Only" non cifra i metadati dell'immagine di avvio. Un secondo bug affligge il First Stage Boot Loader (FSBL) ma, fortunatamente, può essere corretto tramite una patch software mentre il problema del secure boot richiede una nuova revisione dell'hardware.

"Un attaccante in grado di modificare l'header del boot nelle prime fasi dell'avvio potrebbe modificarne il contenuto così da eseguire codice non autorizzato, superando così le barriere di sicurezza disponibili nella modalità Encrypt Only" - ha dichiarato Adam Pilkey di F-Secure.

Quali possono essere le conseguenze di questi bug?

Considerato che i Soc Xilinx Zynq UltraScale+ sono molto utilizzato in ambito industriale e anche militare, le conseguenze di un attacco potrebbero essere potenzialmente disastrose. Fortunatamente, nella maggior parte delle implementazioni sono utilizzati in scenari offline e un attaccante dovrebbe quindi avere accesso fisico al dispositivo per poterne sfruttare le vulnerabilità. Come specifica Xilinx in un comunicato, la soluzione ideale è di non appoggiarsi alla modalità Encrypt Only ma di effettuare il boot sicuro tramite Hardware Root of Trust (HWRoT).

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7 Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica

Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud

Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque

Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA

Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infommm va bene gli scenari offline, ma gi scenari online quali sarebbero? o accedi al device via RS232 tramite porta di debug, o tramite jtag (e quindi scenari offline) o hai un device online che ha in share la QSPI dalla quale boota il SoC (l'ultrascale) , l'FSBL, l'FPGA, i FW e il SW (Uboot e linux). Altrimenti non vedo proprio come sia attaccabile uin sistema del genere durante il boot.

il punto é che se non booti la logica FPGA che contiene la configurazione del processore e quindi di tutte le interfacce tranne la flash per il boot come fai ad attaccarlo?

ma il pensiero va sempre alla "nuvola"

...oramai siamo quasi assuefatti alla scoparte di bug, backdoor hw e sw di "default"....consolarsi con il fatto che se l'apparato non fosse connesso, è impossibile sfruttare queste "debolezze" è veramente poca cosa, considerando come la logica "di moda" sia il cloud !...sembra quqsi fatto a posta

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".