L'hack alla supply chain di Solarwinds è più esteso di quanto sembrava: coinvolte 250 fra aziende e agenzie governative USA

di Alberto Falchi pubblicata il 04 Gennaio 2021, alle 17:01 nel canale Security

La compromissione del software di monitoraggio e gestione Orion di SolarWinds sembra essere ben più esteso di quanto inizialmente annunciato. Attualmente sembrano coinvolte più di 250 imprese e agenzie governative, e potrebbero essercene molte altre

Verso metà dicembre, i dipartimenti del Tesoro e del Commercio statunitensi (oltre ad altre agenzie governative) sono stati vittima di un sofisticato attacco informatico, apparentemente a opera del gruppo di hacker noto come Cozy Bear o APT29. Gli esperti di cybersecurity di vari paesi suppongono si tratti di un team associato ad agenzie di intelligence russe, un attore quindi che agisce per conto, o col supporto, del Governo russo. Non stiamo parlando di uno dei tanti attacchi informatici, ma di un caso molto particolare, come abbiamo già indicato qui e qui: gli attaccanti non si sono limitati a sfruttare una vulnerabilità di un sistema, ma hanno compromesso la supply chain di SolarWinds, installando una backdoor nel software di gestione Orion dell'azienda. Un software usato da qualcosa come 17.000 clienti, fra cui colossi come Microsoft che è stata coinvolta nelle violazioni, insieme ad altre imprese anche al di fuori degli USA. A quanto riporta, il New York Times, parliamo di 250 vittime.

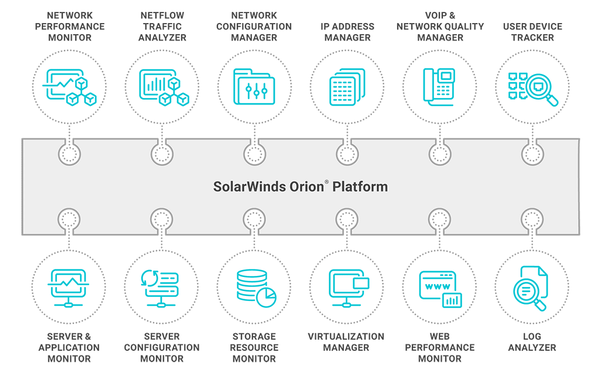

La piattaforma Orion di SolarWinds è una componente cruciale di molti sistemi, sia privati sia governativi, che offre una dashboard unificata per la gestione dei servizi IT, sia in ambienti on-premise sia in ambienti cloud, anche ibrido. Può semplificare di molto la vita degli team IT, ma in questo caso è stato usato da dei criminali per violare dei sistemi, rendendo estremamente complessa l'identificazione dell'attacco.

Perché l'attacco alla supply chain di SolarWinds è particolarmente grave

"Questo [attacco] sembra essere grave, molto più grave di quanto avevamo paventato inizialmente. La portata continua a crescere ed è evidente che il Governo degli Stati Uniti non è stato in grado di indivuduarli ", ha dichiarato al NT Times Mark Warner, senatore del Virgina e membro del Senate Intelligence Committee. Un aspetto che pesa molto nella vicenda è proprio il fatto che le agenzie governative non si sono minimamente accorte di essere state compromesse: i "sensori" messi in opera dal Cyber Command e dalla NSA non hanno funzionato e se siamo a conoscenza dell'attacco è solo grazie a un'azienda privata, FireEye.

Secondo il NY Times alla base di questa violazione ci potrebbero essere differenti cause, alcune delle quali imputabili a SolarWinds stessa, che secondo il quotidiano statunitense non avrebbe dato la necessaria priorità alla cybersecurity, principalmente per ridurre i costi. Non solo: la scelta di delocalizzare alcuni uffici della divisione engineering in paesi europei come la Repubblica Ceca, la Polonia e la Bielorussia potrebbe aver involontariamente "facilitato" il lavoro ai responsabili dell'attacco.

Ma il governo USA non è esente da errori, dato che secondo i ricercatori di FireEye gli attaccanti hanno sferrato l'attacco anche utilizzando computer che si trovavano nelle stesse città delle agenzie e aziende vittime. Può sembrare un dettaglio di poco conto, ma per decisione del Congresso la NSA e la homeland security non hanno l'autorità di entrare o difendere le reti private statunitensi, fatto che potrebbe aver spianato la strada ai membri di Cozy Bear. Non solo: il Times riporta anche le opinioni di alcuni ufficiali dell'intelligence i quali non escludono che la tanta attenzione posta a mettere in sicurezza le elezioni abbia distolto l'attenzione da altri aspetti, che poi sono stati sfruttati dal gruppo legato all'intelligence russa per le loro operazioni criminali.

Secondo gli esperti, ci vorranno mesi - forse anche anni - per comprendere a pieno la portata dell'attacco e quali danni abbia portato. Danni che, considerate le aziende coinvolte, non sono di poca entità.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

8 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoIn Italia il server crasha al primo attacco e non possono rubare nulla

Una settimana dopo Igor Pietroski, noto benefattore russo, regala all'Italia server migliori, cosi' i compagni hacker possono finalmente rubare qualcosa.

Meglio avere server in casa, oppure delegare al cloud (e quindi a terzi) la loro gestione e sicurezza?

Meglio avere server in casa, oppure delegare al cloud (e quindi a terzi) la loro gestione e sicurezza?

Non capisco il senso del tuo intervento.

Orion è un software che serve per monitorare rete, piuttosto che occupazione risorse, analisi dei log dei server... questi ultimi possono essere in un sistema totalmente chiuso, in un sistema aperto all'esterno o diciamo "misto".

Nel caso specifico nel software stesso è stata inserita una backdoor e quindi chi ha installato alcune versioni compromesse, di fatto ha aperto una porta all'ingresso di eventuali hacker.

Chiaramente... se tu installi Orion in un sistema che non ha accessi all'esterno, il buco rimane... ma come fanno ad entrarci?

Orion è un software che serve per monitorare rete, piuttosto che occupazione risorse, analisi dei log dei server... questi ultimi possono essere in un sistema totalmente chiuso, in un sistema aperto all'esterno o diciamo "misto".

Nel caso specifico nel software stesso è stata inserita una backdoor e quindi chi ha installato alcune versioni compromesse, di fatto ha aperto una porta all'ingresso di eventuali hacker.

Chiaramente... se tu installi Orion in un sistema che non ha accessi all'esterno, il buco rimane... ma come fanno ad entrarci?

Ma sai cos'è, che molte risorse a cui devono accedere quelle aziende è sparsa nel mondo, percui è facile che possa poter effettuare un collegamento verso l'esterno.

Condivido pienamente, gli americani sono l'emblema del paradosso... Investono a destra e a manca e poi lasciano le "finestre aperte".

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".