Log4Shell, anche Akamai mette in guardia sulla coda lunga

di Andrea Bai pubblicata il 21 Dicembre 2021, alle 16:41 nel canale Security

La piattaforma di distribuzione di contenuti ha un punto di vista unico sulle attività di attacco e sfruttamento della falla a carico di Log4j. Ecco cosa ha riscontrato

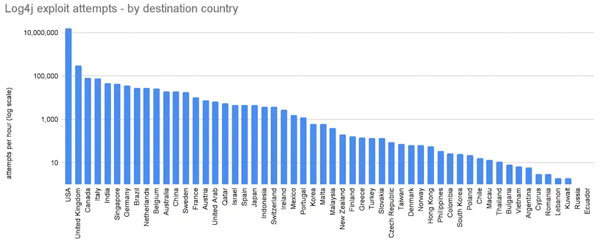

Akamai Technologies, tra le principali realtà del web ad offrire una piattaforma di distribuzione dei contenuti, cloud e sicurezza, si trova in prima fila nell'osservare quanto accade nel contesto della vulnerabilità CVE-2021-44228 nota con il nome di Log4Shell. La rete di Akamai si trova infatti a visualizzare il traffico di 1,3 miliardi di dispositivi unici al giorno, per un volume complessivo di ben 182 terabit al secondo. Dal monitoraggio di Akamai emerge, tra l'altro, come l'Italia sia il quarto Paese al mondo più colpito, dopo USA, Regno Unito e Canada.

La società nota che sebbene sia stato necessario qualche giorno prima di osservare i tentativi di sfruttamento della vulnerabilità, questi hanno iniziato a crescere in manera significativa anche per via dello sfruttamento di più vettori di attacco e delle varianti della vulnerabilità nota. Akamai ha rilevato che il 57% circa dell'infrastruttura di attacco impegnata a sfruttare la vulnerabilità Log4Shell era già nota da attacchi precedenti, il che significa che l'ondata di attacchi è mossa in maniera relativamente equivalente da attori già esistenti che hanno colto l'opportunità offerta dalla vulnerabilità a carico di Log4j e da nuovi attaccanti.

Ma in particolare l'aspetto delle varianti desta preoccupazione. Ad aggravare infatti il quadro già pessimo, dovuto alla enorme diffusione di Log4j, Akamai osserva una certa inclinazione da parte degli attaccanti a "giocare" con i caratteri maiuscoli/minuscoli delle stringhe d'attacco per riuscire ad aggirare alcune delle contromisure utilizzate laddove non è stato possibile applicare prontamente le patch correttive.

Log4Shell, molte delle attività attuali saranno chiare solo a posteriori

Come già avevamo evidenziato in precedenza, anche Akamai prevede una "coda lunga" piuttosto estesa per Log4Shell. Proprio per via della diffusione di Log4j e della possibilità di sfruttare varianti di attacco, si continuerà ad assstere a tentativi di sfruttamento per parecchi mesi, con un'elevata probabilità che molte violazioni vengano scoperte solamente in futuro.

Akamai evidenzia inoltre come i cyber criminali abbiano utilizzato pratiche di injection opportunistiche e i loro attacchi sono diventati più mirati. Oltre a variare i tentativi di sfruttamento, gli aggressori hanno cercato di identificare qualsiasi punto di injection disponibile. Dapprima sfruttando quelli più ovvi, in seconda battuta andando a cercare quelli più specifici in relazione al bersaglio preso di mira.

C'è però un ulteriore aspetto davvero "sinistro": le conseguenze di questa fase potrebbero non essere pienamente comprese per mesi. Attualmente infatti la maggior parte dell'attività osservata può essere classificata come ricognizione/test, con una percentuale minore di attacchi effettivi. Se questi ultimi possono essere efficacemente mitigati da patch e contromisure opportune, non è però chiaro al momento quali e quante violazioni siano realmente accadute in questa fase e quale possa essere la loro portata e scopo.

Akamai ha inoltre identificato alcuni attaccanti aggressivi che eseguono un enorme volume di scansioni prendendo di mira le macchine Windows, con lo scopo di distribuire la backdoor "netcat", uno strumento piuttosto usato per scalare i privilegi di Windows e comunemente utilizzato per attività di cosiddetto "movimento laterale" o per ottenere i privilegi necessario per condurre con successo un attacco ransomware.

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7

FRITZ!Repeater 1700 estende la rete super-veloce Wi-Fi 7 Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica

Fondazione Chips-IT, l'Italia alla riscossa nei chip. Il piano e la partnership EssilorLuxottica Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud

Nutanix: innovazione, semplicità e IA al centro della strategia hybrid multicloud Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque

Il futuro dei chip è verticale: RAM e logica impilati per chip più efficienti, ma realizzabili (quasi) ovunque Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA

Accenture e Anthropic insieme per aiutare le imprese a sprigionare il valore dell'IA Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

Fino a 360 GB su un vetro grande come una moneta: l'archiviazione del futuro presto alla prova dei fatti

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".