Malware camuffati da certificati di sicurezza: la nuova scoperta di Kaspersky

di Alberto Falchi pubblicata il 06 Marzo 2020, alle 14:21 nel canale Security

Mokes e Buerak sono due malware che vengono distribuiti in maniera particolarmente originale, sotto forma di aggiornamenti dei certificati di sicurezza. Una novità assoluta nel panorama dell'hacking, secondo Kaspersky

In più occasioni è capitato che dei malintenzionati tentassero di installare dei malware spacciandoli per aggiornamenti software, ad esempio della versione di Flash. Quest'anno però i ricercatori di Kaspersky si sono imbattuti in un approccio nuovo, nel quale il malware viene veicolato tramite un falso certificato di sicurezza.

Non aggiornate quel certificato

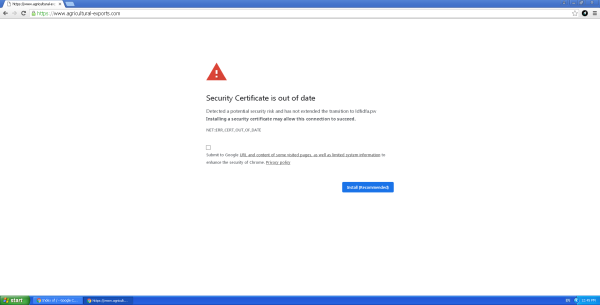

La nuova metodologia di attacco scoperta da Kaspersky è stata usata a partire dal 16 gennaio 2020 ed è stata veicolata tramite vari siti, fra i quali quello di uno zoo e quello di un rivenditore di componenti per il mondo automotive. I visitatori di questi siti si trovavano di fronte a un messaggio che li avvisava della presenza di un certificato di sicurezza scaduto.

Il messaggio appariva all'interno di un iFrame che si sovrapponeva alla finestra principale, lasciando visibile il nome del sito originale, e quindi garantendo un falso senso di sicurezza. Acconsentendo all'aggiornamento, veniva scaricato il file Certificate_Update_v02.2020.exe, usato per veicolare almeno due tipi di malware: Buerak e Mokes. Quest'ultimo, in particolare, è piuttosto insidioso, dal momento che riesce a nascondersi efficacemente nel sistema ed è in grado di prendere screenshot dello schermo a intervalli regolari e inviarli agli attaccanti: viene usato per sottrarre credenziali di accesso.

"Le persone sono particolarmente inclini a cadere nella trappola di questo tipo di minaccia perché si tratta di attacchi che prendono di mira siti web legittimi che l’utente probabilmente ha già visitato e conosce" - spiega "Inoltre, l'indirizzo indicato nell'iframe è, di fatto, il vero indirizzo del sito web. L’utente è quindi incentivato ad "installare" il certificato raccomandato per poter visualizzare il contenuto desiderato. Tuttavia, gli utenti dovrebbero sempre essere prudenti quando viene richiesto di scaricare qualcosa da una fonte online, è possibile che non sia davvero necessario".

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSerio?

Io anche le connessioni del sistema operativo in uscita le blocco.

ma anche no....

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".