Sanità sotto attacco: l'analisi di FIN12, il nuovo gruppo di hacker individuato da Mandiant

di Alberto Falchi pubblicata il 19 Ottobre 2021, alle 12:31 nel canale Security

FIN12 è un gruppo di hacker che si suppone operi dal Commonwealth, specializzato in attacchi a strutture sanitarie situate in Nord America e, più recentemente, in Europa e nel Pacifico. Si limita a cifrare dati, senza sottrarli, e agisce molto velocemente

Le strutture sanitarie a livello globale sono sempre più in crisi. Da un lato stanno ancora affrontando le conseguenze causate dal Covid, dall'altro si trovano ad affrontare gli attacchi di diversi gruppi di criminali informatici che hanno intensificato le aggressioni a queste infrastrutture. Il 20% delle attività di ransomware a cui Mandiant ha risposto erano proprio rivolte contro le strutture sanitarie.

Mandiant ha anche analizzato un nuovo gruppo, battezzato FIN12, che agisce in maniera differente da altri attori e che punta tutto sulla velocità delle sue azioni, con un tempo medio per il riscatto di soli due giorni e mezzo, molto più velocemente degli altri gruppi di hacker.

FIN12, il gruppo hacker che prende di mira gli ospedali

FIN12 è un gruppo di criminali informatici che Mandiant ha osservato fin dal 2018. Un gruppo che durante i primi sei mesi del 2021 ha concentrato le sue attività prevalentemente nel Nord America, dove sono state individuate l'80% delle vittime. Il restante 20% delle "scorribande informatiche" di FIN12 si trovava prevalentemente in Europa e nella regione Asia Pacific. Queste due aree sono caratterizzate dalla presenza di sistemi sanitari nazionali, che consentono a FIN12 di sottrarre i dati di un numero maggiore di cittadini.

"FIN12 è uno degli attori di minacce ransomware più aggressivi rilevati e tracciati da Mandiant. A differenza di altri attori che stanno realizzando altre forme di estorsione, questo gruppo resta focalizzato esclusivamente sul ransomware, muovendosi più velocemente di altri gruppi e avendo come obiettivi grandi organizzazioni", spiega Kimberly Goody, Director of Financial Crime Analysis di Mandiant. "Loro sono gli autori di diversi attacchi al sistema sanitario e si concentrano su vittime ad alto fatturato. Questi attori non hanno limiti, si focalizzeranno senza pensieri su ospedali e strutture sanitarie e infrastrutture critiche. Questo dimostra che scelgono di non rispettare le regole”.

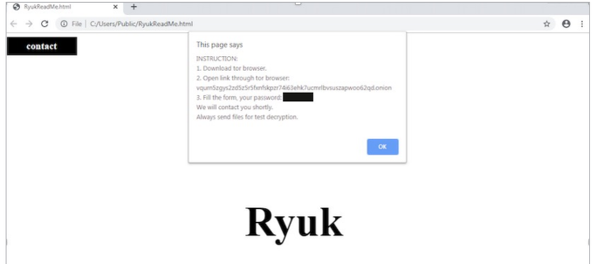

Secondo l'analisi di Mandiant, FIN12 era inizialmente legato a gruppi che diffondevano il malware Trickbot, ma poi ha differenziato le proprie azioni e, in particolare nel 2021, ha iniziato a concentrare l'attenzione sulle strutture sanitarie, utilizzando prevalentemente strumenti di hacking disponibili pubblicamente, come Cobalt Strike BEACON.

La scelta dei bersagli non è casuale, e FIN12 si concentra prevalentemente su organizzazioni, soprattutto operanti nella sanità, con fatturati superiori ai 300 milioni di dollari. Interessante il fatto che secondo Mandiant il gruppo di hacker si affidi a dei partner per ottenere l'accesso iniziale ai sistemi.

La scelta di concentrarsi su ospedali e strutture sanitarie di alto profilo può essere spiegata, secondo Mandiant, da due motivi: da un lato si tratta di realtà con fatturati molto elevati e di importanza critica, quindi almeno sulla carta più disposte a cedere al ricatto. Dall'altro, c'è meno concorrenza fra criminali informatici, dal momento che numerosi collettivi di hacker si rifiutano di attaccare strutture sanitarie.

Una volta ottenuto l'accesso, inizialmente FIN12 utilizzava EMPIRE per mantenere la presenza sui sistemi violati, ma successivamente è passato a usare prevalentemente Cobalt Strike.

Ciò che caratterizza FIN12 è la velocità: il tempo intercorso fra l'attacco e la richiesta di riscatto era inizialmente inferiore ai 4 giorni, e col tempo è accelerata ulteriormente, arrivando a circa 2 giorni e mezzo. In parte questa velocità è dovuta anche al fatto che non sottraggono dati alle vitttime, se non in alcuni casi. Una volta ottenuto il riscatto (sottoforma di Bitcoin), il bottino veniva poi suddiviso su altri wallet digitali, che potrebbero appartenere ai partner che supportano l'organizzazione criminale.

Secondo Mandiant, FIN12 potrebbe essere gestito da un gruppo di attori malevoli che parlano russo e vivono nelle aree del Commonwealth, stati non ancora colpiti dalle azioni di FIN12.

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello Acer TravelMate P4 14: tanta sostanza per l'utente aziendale

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni

Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop

Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".