Sempre più sistemi industriali presi di mira dagli hacker: USA fra i Paesi più colpiti dal ransomware

di Alberto Falchi pubblicata il 06 Luglio 2021, alle 17:51 nel canale Security

Trend Micro ha analizzato gli attacchi scagliati contro i sistemi di controllo industriale nel 2020, rilevando che gli USA sono fra i paesi più colpiti dai ransomware, mentre le industrie indiane sono le principali vittime dei coinminer

Nel rapporto 2020 Report on Threats Affecting ICS Endpoints, Trend Micro fa il punto sulla situazione degli attacchi informatici lanciato contro i sistemi industriali, nello specifico sugli endpoint ICS (Industrial Control System), utilizzati per il controllo dei macchinari in vari tipi di industrie. In tutti i casi, i computer violati utilizzavano il sistema operativo Windows.

La crescita del ransomware

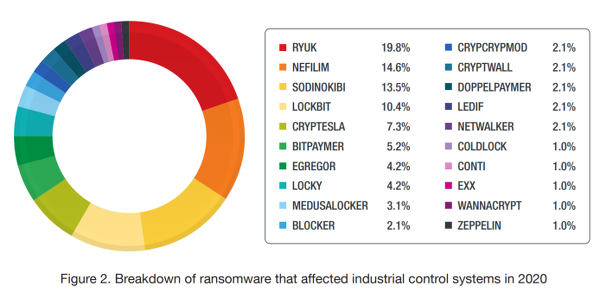

Trend Micro ha rilevato una crescita importante degli attacchi ransomware contro i sistemi ICS, soprattutto negli USA, che risultano il paese più colpito, seguito da India, Taiwan e Spagna. Il ransomware più utilizzato sono Nefilim, Ryuk, LockBit, e Sodinokibi, che da soli rappresentano circa il 50% degli attacchi analizzati. Colpisce il fatto che in Vietnam siano state rilevate delle infezioni tramite GrandCrab, un malware che aveva cessato di diffondersi successivamente all'arresto dei suoi autori, avvenuto nel 2020.

Come già segnalato da Edge9, gli attaccanti sono passati a tecniche più sofisticate e prima ancora di cifrare i dati tendono a sottrarre informazioni sensibili (come la lista dei fornitori e documenti riservati), minacciando di divulgarle nel caso il riscatto non venga pagato. Avere un backup, insomma, non è sufficiente a mettersi al riparo delle conseguenza di una violazione di questo tipo.

Non solo ricatti: gli hacker sfruttano gli ICS per minare criptovalute

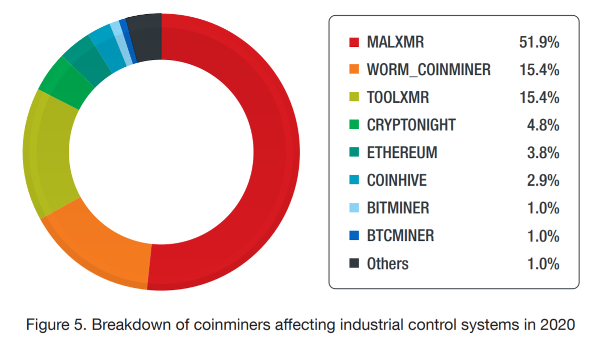

I ransomware non sono l'unica minaccia dalla quale si devono difendere i team di sicurezza operanti nel settore dell'industria e non mancano casi dove gli attaccanti non intendono sottrarre informazioni, o cifrarle, ma preferiscono monetizzare semplicemente sfruttando le risorse di calcolo di questi sistemi per minare criptovalute. India e Cina risultano fra le nazioni più colpite da questo tipo di malware, seguite da Indonesia e Messico.

In questo caso lo "strumento" più utilizzato è MALXMR, sfruttato in più della metà delle infezioni (51,9% per la precisione), seguito da WORM_Coinminer e TOOLXMR, entrambi al 15,4%.

Interessante il fatto che Conficker, un malware rilevato la prima volta nel 2008, sia ancora molto diffuso. Curiosamente, il metodo principale di diffusione di questa minaccia è sfruttare la vulnerabilità MS08-067, ma questa non si applica ai sistemi che usano come OS Windows 7 o 10, che rappresentano il 94% del campione. Come è stato possibile sfruttarlo, allora? Secondo Trend Micro, è probabile che questi attacchi siano stati portati avanti utilizzando dischi rimovibili o poco sofisticati attacchi di tipo dizionario sulle ADMIN$ share.

Sempre i dischi USB e le cartelle condivise sono il vettore utilizzato anche per diffondere minacce ormai anziane, che Trend Micro definisce Legacy Malware, come SALITY, RAMNIT, AUTORUN e GAMARUE, giusto per citare i più diffusi. In ogni caso, questo tipo di malware rappresenta solo il 2% di tutte le minacce prese in esame nel report. La bassa percentuale non consola più di tanto, dato che il fatto che questi malware si diffondono anche sulle reti air-gapped, quelle fisicamente separate dai dispositivi collegati direttamente a Internet.

I dispositivi USB, insomma, rappresentano una seria minaccia per questo tipo di ambienti, dato che consentono di infettare anche endpoint non raggiungibili via rete.

Come proteggere i sistemi ICS: i consigli di Trend Micro

Trend Micro conclude il rapporto con una serie di suggerimenti per garantire una maggiore sicurezza ai sistemi ICS:

- Applicare rapidamente le patch. Nel caso non sia possibile, segmentare la rete o adottare soluzioni di virtual patching;

- Affrontare i ransomware in seguito a un’intrusione mitigando le cause dell’infezione alla radice, attraverso software di application control e strumenti di rilevamento e risposta, per pulire le reti in base agli indicatori di compromissione;

- Limitare le condivisioni di rete e utilizzare credenziali robuste;

- Utilizzare un IDS o un IPS per sondare i comportamenti normali di rete e identificare attività sospette;

- Scansionare gli endpoint ICS anche negli ambienti air gap;

- Stabilire punti di scansione malware all’interno dei dispositivi USB e verificare gli strumenti utilizzati per trasferire dati tra endpoint nele reti air gapped;

- Applicare il principio del privilegio minimo agli amministratori e agli operatori delle reti OT.

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello

Ryzen Threadripper 9980X e 9970X alla prova: AMD Zen 5 al massimo livello Acer TravelMate P4 14: tanta sostanza per l'utente aziendale

Acer TravelMate P4 14: tanta sostanza per l'utente aziendale Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni

Xbox: dal prossimo mese verifica dell'identità obbligatoria in UK, in futuro anche in altre regioni Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop

Corsair AI Workstation 300: poco più grande di un Mini PC, ma con la potenza di un desktop Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

Addio a Elio Marioli, un pioniere della mobilità elettrica quando nessuno ne parlava

5 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDovrei aver detto tutto... non mi ringraziate troppo pro-coiner...

[*]Stabilire punti di scansione malware all’interno dei dispositivi USB e verificare gli strumenti utilizzati per trasferire dati tra endpoint nele reti air gapped;[/LIST]

Meglio disabilitare del tutto le USB. Inoltre segregare i PC in appositi armadi.

In caso di manutenzione verranno abilitate nuovamente da personale IT preparato.

Sembrerà una sciocchezza, ma risolve un mondo di grane.

Controllori industriali

Oggi come oggi i veri controllori stanno sparendo, Siemens sta commercializzando gli ET200SP-PC che sono plc con processore x86 e sistema operativo Windows, via firmware virtualizzano la CPU PLC con delle prestazioni disumane, ma la sicurezza? Il profinet altro non è che una connessione Ethernet..... Basta un falla.... E sullo stesso bus ci passa anche il profisafe per la gestione della safety macchina, che, se uno è bravo può alterare e creare non pochi pericoli.....Se parliamo di macchine utensili e altre piccole macchine, può essere che i softPLC come ET200SP-PC, prenderanno piede. Anche se questa storia ormai la sento da almeno 15 anni. Mi ricordo ancora la presentazione del softPLC della Rockwell.

Comunque i soft PLC sono una piccola parte del mercato, il grosso del mercato è fatta da ICS "tradizionali".

Poi per quanto riguarda il fieldbus (Profinet o la sua variante safe, profisafe), è una buona norma di progettazione tenerla seperata rispetto alla rete ethernet dei PLC/HMI/DCS/ERP/... non solo per una questione di sicurezza, ma sopratutto perchè essendo reti deterministiche, un sovraccarico delle rete, potrebbe portare dei ritardi allo scambio dei pacchetti e far cadere la rete con relativo stop dei controllori.

Non nego che lato ICS ci sia molto da fare dal lato sicurezza, ma non nei termini che dici te. Che poi oggi ci siano mezzi per progettare sistemi di automazione peggiori del passato è certo, vedi il caso di mettere il fieldbus sulla stessa rete degli HMI.

Il fatto è che nelle applicazioni di automazione ad alte performante i softPLC stanno raggiungendo (o hanno già superato) le prestazioni dei controlli asse (simotion, sinumerik) fornendo in più anche la logica di I/O e safety.

Però c'è da dire che una volta compromesso lo HMI (sul quale spesso risiede in software di assistenza remota), la sicurezza della macchina è compromessa sia in termini di integrità che in termini di safety.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".