Sicurezza dei dispositivi mobile, il punto di Check Point

di Alberto Falchi pubblicata il 28 Maggio 2020, alle 13:01 nel canale SecurityLe misure di cybersecurity si concentrano solitamente sull'infrastruttura aziendale e sugli endpoint, ma non bisogna sottovalutare i dispositivi mobile, che spesso rappresentano un punto di ingresso per gli attaccanti

Quando si vuole mettere in sicurezza il perimetro aziendale, è fondamentale non limitarsi ai server e ai computer ma estendere i controlli e le soluzioni di sicurezza anche ai dispositivi mobile, in particolare gli smartphone. Alla fine, è proprio tramite questi apparecchi che molti dipendenti controllano l'e-mail aziendale, attraverso la quale vengono lanciati la maggior parte degli attacchi usando varie tecniche di phishing. Il phishing, però, è solo uno dei vettori di attacco: altri canali possono essere link inviati via SMS, WhatsApp, Telegram, o applicazioni malevole installate inconsapevolmente dagli utenti.

Check Point ha realizzato un white paper dedicato proprio a questo tema, mettendo l'accento su un aspetto molto importante: non esiste una tecnologia intrinsecamente più sicura per i dispositivi mobile e, come al solito, l'anello più debole della catena è l'essere umano.

iOS vs Android: nessuno dei due sistemi è a prova di hacker

Per molti anni, l'utenza si è convinta che i computer prodotti da Apple fossero più sicuri di quelli su cui girava Windows. Una convinzione che derivava dal fatto che, effettivamente, per anni i sistemi Windows erano colpiti con frequenza enormemente superiore. Il motivo non era però da ricercare in un sistema operativo più curato sotto questo aspetto, ma nella diffusione molto maggiore di Windows, che spingeva gli attaccanti a concentrasi su questo sistema operativo.

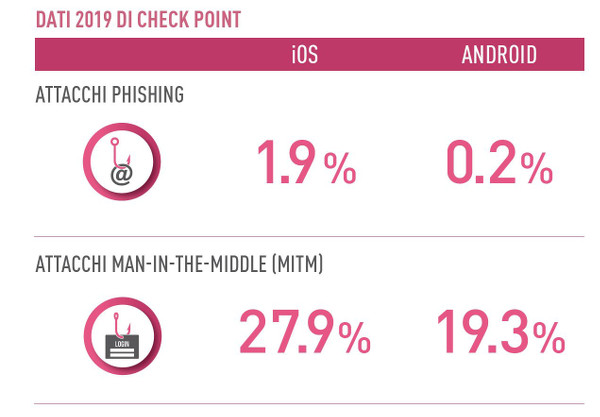

La stessa diatriba si sta riproponendo in ambito mobile e, ancora oggi, è opinione diffusa che iOS offra maggiori garanzie di sicurezza rispetto ad Android. I ricercatori di Check Point non condividono questa visione a nel white paper spiegano il loro punto di vista.

Il problema principale siamo noi: gli utenti

Come spiega Check Point nel suo white paper, la maggior parte degli attacchi ai dispositivi mobile si basano sul concetto di social engineering: convincere gli utenti a eseguire delle specifiche azioni, che si tratti di seguire un link diffuso via instant message o l'allegato presente in una e-mail, o a connettersi a un hotspot Wi-Fi non sicuro.

La formazione può sicuramente aiutare i dipendenti a evitare questo tipo di truffa, ma come nel caso dei PC, il modo migliore di proteggersi è quello di prevenire i problemi, installando anche sui dispositivi mobili dei dipendenti delle soluzioni di sicurezza che siano in grado di intervenire, bloccando ogni tipo di minaccia.

DJI Osmo Nano: la piccola fotocamera alla prova sul campo

DJI Osmo Nano: la piccola fotocamera alla prova sul campo FUJIFILM X-T30 III, la nuova mirrorless compatta

FUJIFILM X-T30 III, la nuova mirrorless compatta Oracle AI World 2025: l'IA cambia tutto, a partire dai dati

Oracle AI World 2025: l'IA cambia tutto, a partire dai dati Un post di Sean Duffy (amministratore ad interim della NASA) ha suscitato ilarità sui social

Un post di Sean Duffy (amministratore ad interim della NASA) ha suscitato ilarità sui social SpaceX ha già lanciato oltre 135 razzi spaziali Falcon 9, superando quanto fatto nel 2024

SpaceX ha già lanciato oltre 135 razzi spaziali Falcon 9, superando quanto fatto nel 2024 GeForce RTX 5060 Ti 8GB: non piace neanche a NVIDIA. Avrebbe chiesto ai partner di limitare la produzione

GeForce RTX 5060 Ti 8GB: non piace neanche a NVIDIA. Avrebbe chiesto ai partner di limitare la produzione

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".