Microsoft 365AzureCrowdStrike

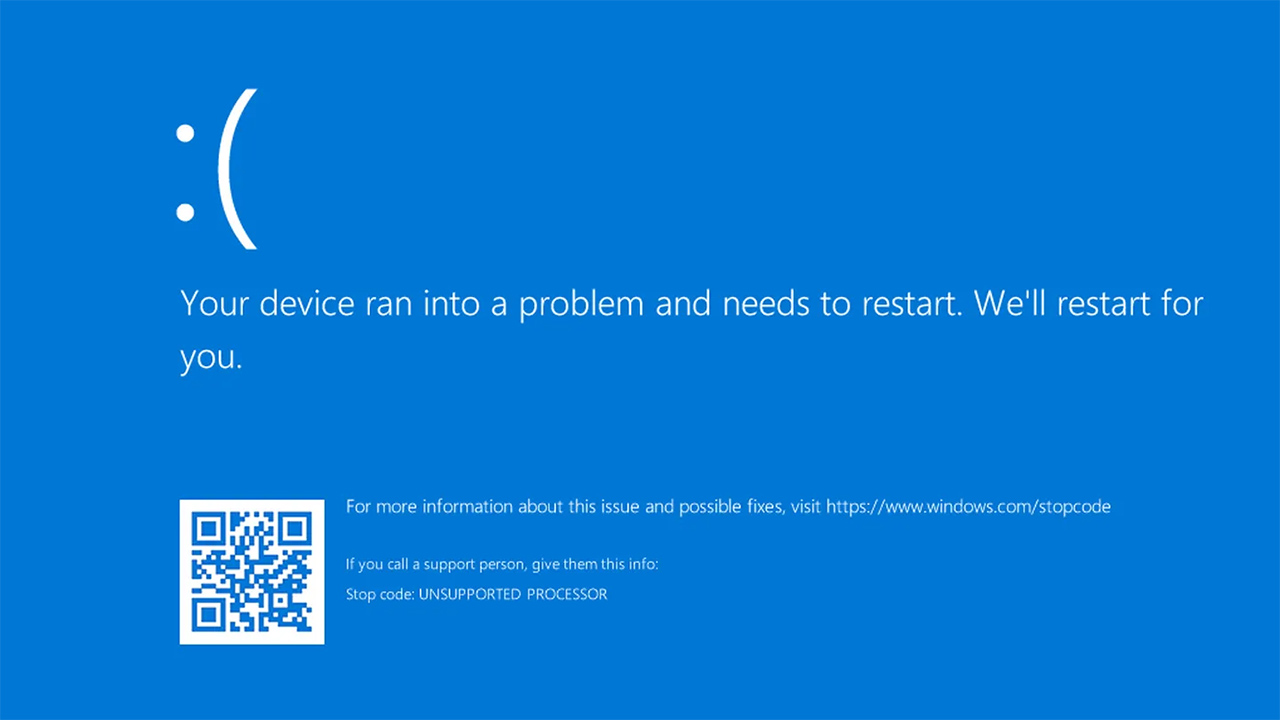

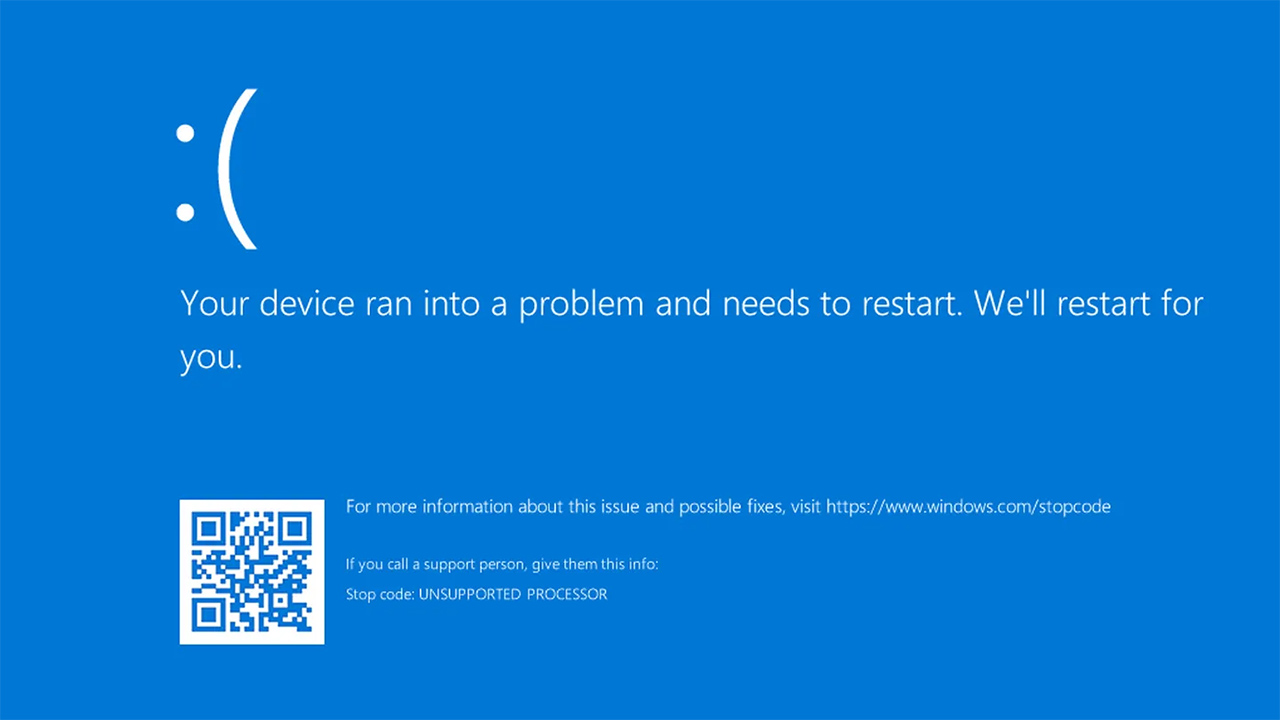

Sistemi IT in ginocchio in tutto il mondo: il problema è un aggiornamento difettoso di CrowdStrike

di Andrea Bai pubblicata il 19 Luglio 2024, alle 10:11 nel canale Security

Macchine Microsoft 365 e Azure in crash per via di un aggiornamento difettoso del software di sicurezza CrowdStrike stanno causando pesanti disservizi in tutto il mondo per compagnie aeree, emittenti televisive, banche e molti altri settori

Recensione Logitech G PRO X TKL Rapid: la prima tastiera analogica del brand è promossa

Recensione Logitech G PRO X TKL Rapid: la prima tastiera analogica del brand è promossa Apple MacBook Air 15" M4: l’evoluzione significativa continua e ora costa meno! Recensione

Apple MacBook Air 15" M4: l’evoluzione significativa continua e ora costa meno! Recensione Ryzen 9 9950X3D recensione: 16 core e 3D V-Cache di seconda generazione

Ryzen 9 9950X3D recensione: 16 core e 3D V-Cache di seconda generazione Moto 2025, crolla il mercato italiano ma crescono i brand asiatici. Chi sono i nuovi protagonisti?

Moto 2025, crolla il mercato italiano ma crescono i brand asiatici. Chi sono i nuovi protagonisti? TV LED RGB in arrivo anche per Sony

TV LED RGB in arrivo anche per Sony Dazi alle moto americane, ANCMA preoccupata: "il Made in Italy rischia la ritorsione"

Dazi alle moto americane, ANCMA preoccupata: "il Made in Italy rischia la ritorsione"

271 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoMarco1971

Dopo avere letto le 7 pagine di commenti,

dico che dovrebbero pagarli chi ha scelto di mettere Microzozz in posti seri.

Frega sega che è colpa di un modulo esterno e qui e là.

Il lavoro è tuo, la responsabilità è tua.

Marco1971

Paga chi deve pagare in accordo con i contratti in essere. Se nel contratto c'è una penale per un ultime al di sotto di una certa soglia e quella soglia è stata superata ci saranno le penali corrispondenti. Se chi ha stipulato i contratti per i servizi non ha previsto clausole del genere il fornitore non pagherà niente e chi ha firmato dovrebbe essere mandato a zappare.

Il "chi paga" è perfettamente definito e regolamentato, poi quanto questi accordi siano giusti e convenienti dipende dall'intelligenza di chi li ha firmati.

e il post su X: https://x.com/GossiTheDog/status/1814217357058842914

li è merda durissima

non so poi se sia prassi crittografare il server stesso con bitlocker, non credo

di solito si crittografa lo storage e i backup, ma non il fs dell'os server

se così non fosse, ahia

c'è poco da implementare

È usato ?

beh si

è stato introdotto con windows server 2012, lo usi da anni con deduplica integrata

ed è "bootable" da windows server 2022

Il "chi paga" è perfettamente definito e regolamentato, poi quanto questi accordi siano giusti e convenienti dipende dall'intelligenza di chi li ha firmati.

Quindi presumo una valanga di bancarotte e fallimenti in cascata con effetto domino partendo dall'origine del problema ?

Marco71

I criminali informatici avranno probabilmente strada più libera nel prossimo futuro...

è stato introdotto con windows server 2012, lo usi da anni con deduplica integrata

ed è "bootable" da windows server 2022

Ma è il default di installazione?

Non è che praticamente la totalità dei server win usa ntfs?

Perchè se è come dici tu perchè non ha fatto rollback del sistema ?

È perchè il sistema di rollback richiede comunque l'accesso a windows?

Scusa le domande ma è tanto che non tratto macchine win se non AD.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".