Microsoft 365AzureCrowdStrike

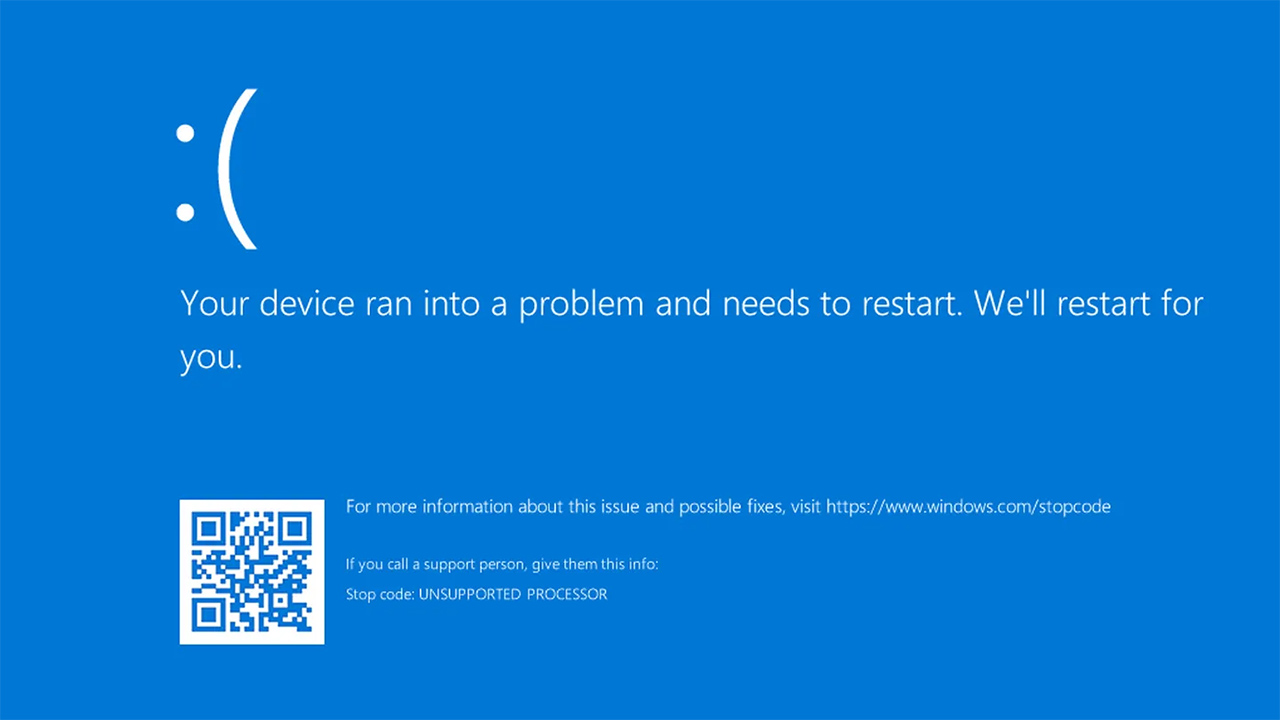

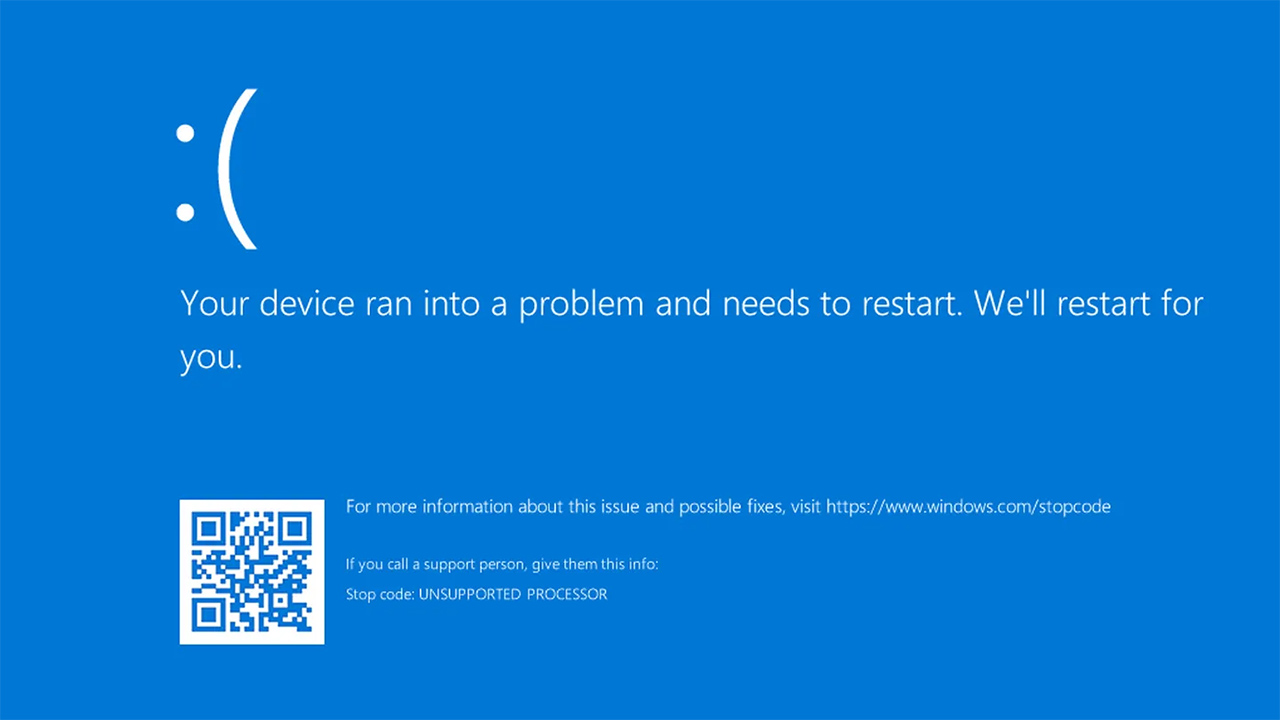

Sistemi IT in ginocchio in tutto il mondo: il problema è un aggiornamento difettoso di CrowdStrike

di Andrea Bai pubblicata il 19 Luglio 2024, alle 10:11 nel canale Security

Macchine Microsoft 365 e Azure in crash per via di un aggiornamento difettoso del software di sicurezza CrowdStrike stanno causando pesanti disservizi in tutto il mondo per compagnie aeree, emittenti televisive, banche e molti altri settori

Recensione Logitech G PRO X TKL Rapid: la prima tastiera analogica del brand è promossa

Recensione Logitech G PRO X TKL Rapid: la prima tastiera analogica del brand è promossa Apple MacBook Air 15" M4: l’evoluzione significativa continua e ora costa meno! Recensione

Apple MacBook Air 15" M4: l’evoluzione significativa continua e ora costa meno! Recensione Ryzen 9 9950X3D recensione: 16 core e 3D V-Cache di seconda generazione

Ryzen 9 9950X3D recensione: 16 core e 3D V-Cache di seconda generazione NZXT Lift Elite Wireless: Mouse ultraggero dal prezzo davvero interessante

NZXT Lift Elite Wireless: Mouse ultraggero dal prezzo davvero interessante BotQ, una nuova struttura progettata per produrre fino a 12.000 robot umanoidi all'anno

BotQ, una nuova struttura progettata per produrre fino a 12.000 robot umanoidi all'anno Huawei, in scadenza la licenza Windows su PC: arrivano i primi computer con HarmonyOS

Huawei, in scadenza la licenza Windows su PC: arrivano i primi computer con HarmonyOS

271 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSe devo fare 3 cose che avrebbero bisogno di 2 porte aperte, vanno lasciate aperte le altre 65534 solo perché si chiama LAN?

Ancora:

la porta 80 e 443 servono giusto per la navigazione web.

I gestionali useranno le loro porte, il dominio altre, kerberos altre, ecc.

Quanti server possono stare in ascolto sulla porta 80 e 443?

Come distribuisci gli aggiornamenti, le security, le nuove password ecc?

Puoi continuare a credere che dalla porta 80 e 443 non passi nulla di malevolo ( falso) ma se tutti i sistemi hanno tutte le porte abilitate di default qualche domanda me la porrei ( tutti i sistemi, non solo windows).

Ps se la porta 443 è usata da un processo ed abbiamo necessità di una ulteriore sessione ssh questa viene traslata su un'altra porta ( 8080, 5000, 5001, quello che ti pare) e poi riallocata alla 443 in destinazione quindi bloccare la rete e costringerla ad usare solo 443 e 80 ti impedirebbe anche di navigare sul web o di loggarti alla tua banca ( dato che la porta 443 è usata per la pagina di accesso al login in fase di login non avresti nessuna risposta dal server con un bel connection timeout).

Oltre queste piccole parentesi i terminali in rete dovrebbero avere tutte le porte bloccate in ingresso peccato che è impossibile farlo senza creare rallentamenti in rete ( rallentamenti che cresceranno in modo esponenziale con l'aumento dei dispositivi)

Puoi lasciare in ascolto solo alcune porte sul/sui server ma questi tracceranno le richieste su quelle porte come legittime con tutti i rischi del caso ( e le porte in ascolto/aperte non saranno sicuramente meno di 30).

Il compito del server non è analizzare il traffico in ingresso ( che compete al firewall) altrimenti per un semplice supermercato con 10 casse servirebbero più server che terminali.

Tutti quello del reparto IT applicherebbero quello che proponi, peccato che sia inapplicabile in intranet ( e più si è incapaci più si vorrebbe poter attuare questa politica).

Evidentemente no ... vai poi a capire cosa esattamente non ha funzionato.

Oggi è stato pubblicato un post mortem ma non dice nulla più di quello che già si sapeva e temo che cercheranno di insabbiare/depistare il tutto ... anche perché le conseguenze legali variano in base alla root cause.

Quando andranno in causa poi ci sarà da ridere, questi di cloudstrike avranno fatto fare audit a società esterne che verranno poi chiamate in causa per aver certificato la bontà dei processi interni a cloudstrike.

la porta 80 e 443 servono giusto per la navigazione web.

I gestionali useranno le loro porte, il dominio altre, kerberos altre, ecc.

Quanti server possono stare in ascolto sulla porta 80 e 443?

Come distribuisci gli aggiornamenti, le security, le nuove password ecc?

Puoi continuare a credere che dalla porta 80 e 443 non passi nulla di malevolo ( falso) ma se tutti i sistemi hanno tutte le porte abilitate di default qualche domanda me la porrei ( tutti i sistemi, non solo windows).

Ps se la porta 443 è usata da un processo ed abbiamo necessità di una ulteriore sessione ssh questa viene traslata su un'altra porta ( 8080, 5000, 5001, quello che ti pare) e poi riallocata alla 443 in destinazione quindi bloccare la rete e costringerla ad usare solo 443 e 80 ti impedirebbe anche di navigare sul web o di loggarti alla tua banca ( dato che la porta 443 è usata per la pagina di accesso al login in fase di login non avresti nessuna risposta dal server con un bel connection timeout).

Oltre queste piccole parentesi i terminali in rete dovrebbero avere tutte le porte bloccate in ingresso peccato che è impossibile farlo senza creare rallentamenti in rete ( rallentamenti che cresceranno in modo esponenziale con l'aumento dei dispositivi)

Puoi lasciare in ascolto solo alcune porte sul/sui server ma questi tracceranno le richieste su quelle porte come legittime con tutti i rischi del caso ( e le porte in ascolto/aperte non saranno sicuramente meno di 30).

Il compito del server non è analizzare il traffico in ingresso ( che compete al firewall) altrimenti per un semplice supermercato con 10 casse servirebbero più server che terminali.

Tutti quello del reparto IT applicherebbero quello che proponi, peccato che sia inapplicabile in intranet ( e più si è incapaci più si vorrebbe poter attuare questa politica).

Pur condividendo cioè che dici c'è anche da dire che negli ultimi anni in campo IT siamo caduti un po tutti vittima dei reparti commerciali e marketing(molto aggressivo) delle società che si occupano di cybersecurity e si è passato da "faccio poco o nulla" a "faccio tutto e di più e spesso solo per spuntare una casella in qualche checklist di compliance".

Prendendo l'esempio della terminale di cassa la cosa che mi chiedo è:

[LIST]

[*]serve davvero il non plus ultra della tecnologia antivirus su un sistema blindato?

[*]assumendo che serva il non plus ultra della tecnologia, serve davvero che questo sia aggiornato near real time con le ultimissime patch che rilascia il vendor?

[/LIST]

https://www.theverge.com/2024/7/20/...ows-bsod-outage

ma oggi parlavano di 24 miliardi di dollari di danno, minimo,

se vero il calcolo, e le responsabilità, chi paga?

ma bisogna iniziare da obbiettivi più raggiungibili,

per esempio ai colleghi potresti suggerire del carbone attivo, oppure apri le finestre

Con questo caldo ???? Tenterò con carbone...

---

Magari !

É sorprendente...è la stessa combinazione della mia valigia !

https://www.theverge.com/2024/7/20/...ows-bsod-outage

Assurdo. Ma per quanto è diffuso Windows ci sta assolutamente...

ma oggi parlavano di 24 miliardi di dollari di danno, minimo,

se vero il calcolo, e le responsabilità, chi paga?

Vediamo intanto che succede lunedì mattina, la borsa non perdona...li vedo molto molto male questi qua...

Prendendo l'esempio della terminale di cassa la cosa che mi chiedo è:

[LIST]

[*]serve davvero il non plus ultra della tecnologia antivirus su un sistema blindato?

[*]assumendo che serva il non plus ultra della tecnologia, serve davvero che questo sia aggiornato near real time con le ultimissime patch che rilascia il vendor?

[/LIST]

Gli aggiornamenti non dovrebbero mai essere automatici in un'infrastruttura ( ne degli os, ne dei software ne dei sistemi di protezione)

Testare gli aggiornamenti dovrebbe essere compito del reparto it ( non sono rari aggiornamenti che rendono inaccessibile un database con tutti i crismi del caso.

Un endpoint su tutti i terminali è buona cosa, sopratutto su sistemi estesi e complessi dove è difficile mantenere le corrette policy perfettamente funzionanti negli anni ( a furia di aggiornamenti, patch sostituzione sistemi ecc parti da una tela di un bel bianco candido e dopo 3/4 anni è una serie mi macchie alla quale nonostante il massimo impegno non riesci più ad avere una visione di insieme ne a percepire più i nuovi punti deboli o le cattive implementazioni costrette da modifiche.

Praticamente sempre mi ritrovo dopo 3 anni di modifiche, nuove implementazioni, nuove richieste ecc, la voglia di voler fare tabula rasa e reimplementare in modo diverso tutta la struttura.

Insomma credo che un endpoint aiuti molto, ma questo deve essere al servizio del reparto IT e non il reparto IT al suo servizio ( come in questo caso).

ok il mio italiano sta scadendo e cadendo ma penso si sia capito cosa voglio dire

Quando andranno in causa poi ci sarà da ridere, questi di cloudstrike avranno fatto fare audit a società esterne che verranno poi chiamate in causa per aver certificato la bontà dei processi interni a cloudstrike.

sicuramente non loro in prima persona

credo che qualora ci saranno risarcimenti, saranno fatti da fondi assicurativi

anche perchè è impensabile non siano assicurati a questi livelli

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".