SolarWinds: gli attaccanti hanno sottratto parte del codice di Azure, Exchange e Intune di Microsoft

di Alberto Falchi pubblicata il 19 Febbraio 2021, alle 16:21 nel canale Security

Microsoft ha completato le sue indagini interne sugli effetti dell'attacco a SolarWinds. Non ci sono prove che gli attaccanti abbiano avuto accesso a servizi di produzione o dati degli utenti, ma sono riusciti a trafugare alcune parti di codice

L'attacco a SolarWinds ha avuto un effetto domino, andando a colpire anche le infrastrutture di chi utilizzava le soluzioni dell'azienda. Vittime illustri, che includono agenzie governative e alcune delle imprese più strategiche nel settore IT, inclusa Microsoft, che ha recentemente fornito nuove informazioni sui danni subiti.

Hack di SolarWinds: gli hacker sottraggono parti di codice dei prodotti Microsoft

In un post sul suo blog, Microsoft ha aggiornato i suoi utenti sui risultati dell'indagine interna avviata dove la violazione dei suoi sistemi legata all'hack di SolarWinds. Il colosso di Redmond aveva notato già a dicembre attività sospetta sui suoi sistemi, fatto che l'ha spinta ad incrementare le misure di sicurezza. A quanto emerge, gli attaccanti sono riusciti ad accedere a una serie di file dei repository dell'azienda verso la fine di novembre, prima di essere stati estromessi da Microsoft stessa. I tentativi, questa volta senza successo, sono andati avanti sino ai primi giorni del 2021, quando poi sono stati bloccati definitivamente.

A quanto riporta Microsoft, gli attaccanti non sono comunque stati in grado di accedere a repository completi, ma solo a singoli file. In certi casi, gli attaccanti sono riusciti a scaricare componenti del codice sorgente, nello specifico alcuni componenti di Azure (relativi a servizio, sicurezza e identità), di Intune e di Exchange.

Le ricerche degli attaccanti sembravano mirate alla ricerca di "segreti" (per esempio chiavi di accesso) ma è stata infruttuosa in quanto questo tipo di approccio è proibito dalle linee guida per lo sviluppo imposte dall'azienda. In ogni caso, Microsoft ha effettuato verifiche approfondite e confermato che i repository interessanti non contenevano credenziali di sviluppo.

Microsoft rafforza la sicurezza e abbraccia l'approccio Zero Trust

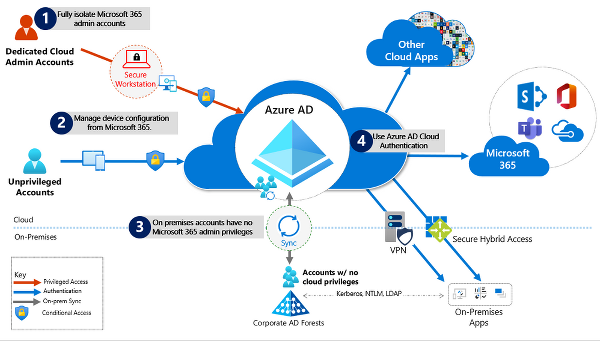

Per evitare il ripetersi di simili eventi, Microsoft ha rinforzato le sue misure di sicurezza insistendo su due punti chiavi: l'adozione dell'approccio Zero Trust e la protezione delle credenziali privilegiate.

L'approccio Zero Trust significa considerare ogni componente della rete corporate come potenzialmente insicura, così da evitare che un attacco possa espandersi a tutti i sistemi. Per quanto riguarda la protezione delle credenziali, Microsoft suggerisce alle aziende di rinforzare le risorse cloud in maniera tale che una compromissione dei server on-premise non permette agli attaccanti di avere anche l'accesso al cloud.

Hisense A85N: il ritorno all’OLED è convincente e alla portata di tutti

Hisense A85N: il ritorno all’OLED è convincente e alla portata di tutti Recensione Borderlands 4, tra divertimento e problemi tecnici

Recensione Borderlands 4, tra divertimento e problemi tecnici TCL NXTPAPER 60 Ultra: lo smartphone che trasforma la lettura da digitale a naturale

TCL NXTPAPER 60 Ultra: lo smartphone che trasforma la lettura da digitale a naturale The Social Reckoning: il seguito di The Social Network ha una data di uscita

The Social Reckoning: il seguito di The Social Network ha una data di uscita iPhone 16 si trova ora su Amazon a soli 699€: in questo momento in 4 varianti di colore

iPhone 16 si trova ora su Amazon a soli 699€: in questo momento in 4 varianti di colore Amazon fa a pezzi i prezzi dei monitor gaming: AOC fino a 240Hz da soli 79€

Amazon fa a pezzi i prezzi dei monitor gaming: AOC fino a 240Hz da soli 79€

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".