Trend Micro ha creato una trappola per hacker. E ha funzionato!

di Alberto Falchi pubblicata il 15 Febbraio 2020, alle 11:31 nel canale Security

Trend Micro ha creato una finta fabbrica per capire come gli hacker vanno all'attacco delle aziende che operano nel settore industriale, smascherando il loro modus operandi. Un esperimento durato 6 mesi che ha portato risultati molto interessanti

Quali strumenti e modalità usano gli hacker per attaccare il mondo dell'industria? Trend Micro si è posta questa domanda e per dare una risposta ha deciso di tendere una trappola agli hacker, creando una finta azienda, con tanto di macchinari, e lasciando agire indisturbati gli attaccanti, così da valutare il loro modus operandi. Un esperimento andato avanti per sei mesi, scoprendo che in questo lasso di tempo i criminali erano riusciti a installare un trojan che minava criptovalute, a sferrare due attacchi di tipo ransomware e altre minacce. Il tutto è stato poi reso pubblico in uno studio Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats, pubblicamente consultabile a questo indirizzo.

La trappola per gli hacker di Trend Micro

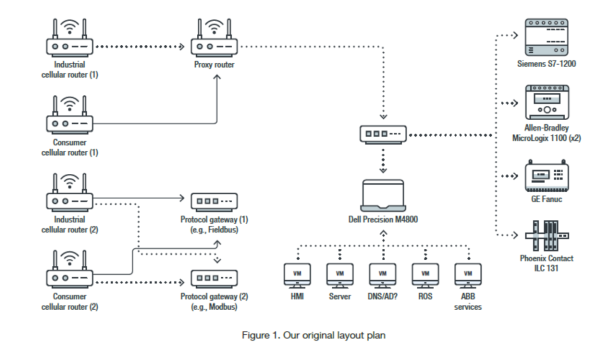

Per comprendere meglio le metodologie di attacco contro i sistemi industriali, Trend Micro ha deciso di realizzare una fabbrica o, più correttamente, di installare una serie di server e controller industriali che la simulassero. Gli apparti scelti sono gli stessi che vengono usato nel settore industriale, come PLC (Programmable Logic Controller).

Tutto è stato pensato per ingannare gli attaccanti che, come spiega Trend Micro, possono essere molto selettivi nella scelta dei loro bersagli, senza contare che quelli più esperti avrebbero potuto riconoscere che si trattava di una trappola. Ecco perché Trend Micro ha deciso di integrare nel sistema del vero hardware ICS (Industrial Control System) e un mix di server fisici e virtuali. Lo stratagemma ha funzionato, tanto che anche il motore di ricerca Shodan lo segnalava come un reale ICS.

Oltre a questo, Trend Micro ha cercato di creare una vera identità per l'azienda, creando siti e profili social, inserendo una lista di finti dipendenti con relativi profili, così da rendere ancora più credibile (e attrattivo per gli attaccanti) il suo sistema.

I risultati dell'esperimento di Trend Micro

Il primo attacco scagliato contro il sistema si è verificato circa un mese dopo la messa online. Si trattava di un attacco di cryptominig: gli hacker sono entrati nel sistema, hanno aperto un browser per scaricare un software e hanno iniziato a sfruttare le risorse della finta azienda per minare criptovalute.

Durante i 6 mesi dell'esperimento, i ricercatori hanno constatato anche due attacchi di tipo ransomware, portati avanti da due entità separate, nonostante le modalità di attacco fossero simili. Il riscatto? Nemmeno troppo elevato: 10.000 dollari in bitcoin in un caso, ma i ricercatori sono riusciti a contrattare con gli hacker e abbassare la cifra a "soli" 6.000 dollari.

Qualche settimana dopo queste azioni, il sistema è stato attaccato anche da un "finto" ransomware, che si limitava a rinominare i file senza cifrarli.

Non sono stati gli unici attacchi, o tentativi di attacco, come dimostra la timeline pubblicata dai ricercatori, lunga ben tre pagine e consultabile qui.

"Pensare che le minacce cyber ai sistemi di controllo industriale (ICS) riguardino solo quelle infrastrutture sofisticate che si trovano a livelli alti di pubblica sicurezza è un errore frequente. La nostra ricerca dimostra come gli attacchi colpiscano anche i sistemi più comuni" - ha dichiarato Greg Young, vice president of cybersecurity di Trend Micro - "Per questo i proprietari di piccole industrie o impianti non dovrebbero dare per scontato che i cybercriminali li lasceranno in pace. La mancanza di protezione può aprire le porte ai ransomware o ad attacchi cryptojacking che possono fare seri danni”.

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Battlefield 6 è realtà: ecco il primo trailer della prossima guerra totale

Battlefield 6 è realtà: ecco il primo trailer della prossima guerra totale Nuove regole per gli influencer: approvate le linee guida di AGCOM

Nuove regole per gli influencer: approvate le linee guida di AGCOM Microsoft, Nadella rompe il silenzio: perché abbiamo tagliato 15.000 posti in un anno da record

Microsoft, Nadella rompe il silenzio: perché abbiamo tagliato 15.000 posti in un anno da record

8 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoAl massimo possono mettere in crisi una o più stazioni operatore, ma il sistema sottostante che gestisce l'impianto continua a funzionare nella sua completezza in quanto non è soggetto a questo tipo di attacchi.

La trend micro ha riprodotto un sistema informatico per dimostrare che può essere preso di mira dagli hacker.

Dov'è la novità?

Al massimo possono mettere in crisi una o più stazioni operatore, ma il sistema sottostante che gestisce l'impianto continua a funzionare nella sua completezza in quanto non è soggetto a questo tipo di attacchi.

Domanda: questi sistemi DCS sono connessi ad internet? E se si', per quale motivo?

Grazie.

Al massimo possono mettere in crisi una o più stazioni operatore, ma il sistema sottostante che gestisce l'impianto continua a funzionare nella sua completezza in quanto non è soggetto a questo tipo di attacchi.

Se sono DCS molto vecchi può anche essere (dipende da come sono strutturati) ma in sistemi relativamente recenti non ne sarei così sicuro.

Inoltre nessuno degli attacchi descritti da Trend Micro erano attacchi di sabotaggio mirati a fare danni ai macchinari. Quelli sono tutto un altro paio di maniche e ti stupiresti di quanti sistemi "chiusi" siano attaccabili dalle stazioni operatore se l'obiettivo è far danni materiali.

L'idea di trendmicro credo fosse mirata a studiare le tecniche di attacco ovvero spiare gli hacker su come si introducevano nella rete; spero sia cosi altrimenti se fosse solo per dimostrare che le fabbriche sono attaccabile mi pare un po' limitato.

Certo che se lasci la porta aperta con le chiavi nella serratura, i cattivi entrano....

è un honeypot, si lasciano volutamente facili di attaccare (anche perchè se non li attaccano non hanno scopo) comunque ti assicuro che in ambito industriale la sicurezza dell'honeypot non è tanto diversa dalla realtà, reti non segmentate, accesso globale a tutto password di default sui dispositivi, nessun fw e vpn tra le macchine, situazione che è nettamente peggiorata visto gli incentivi Industria 4.0 dove tutti hanno messo in rete le macchine con il minimo effort possibile e parlo di accesso completo r/w dall'intera rete LAN / Wi-Fi su ogni DB dei PLC mediante put get protocol o opc-ua senza le minime credenziali di accesso

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".