Trovate gravi falle 0-day in Exchange: 220.000 server a rischio

di Alberto Falchi pubblicata il 06 Ottobre 2022, alle 11:41 nel canale Security

Microsoft ha pubblicato alcuni consigli su come mitigare il rischio e ha confermato di essere al lavoro su una patch correttiva, che verrà resa disponibile il prima possibile. Sono affetti solo gli utenti dei server on-premise

Sono state trovate due vulnerabilità di tipo 0-day in Microsoft Exchange Server 2013, Exchange Server 2016 ed Exchange Server 2019 e, purtroppo, non si tratta di potenziali falle tecniche: sembra infatti che degli attaccanti stiano sfruttando questi buchi di sicurezza già dal mese di agosto per mettere un piede all'interno dell'infrastruttura della vittima e da qui eseguire movimenti laterali nel tentativo di scalare i privilegi. Una ricerca su Shodan permette di fare il punto sul numero di sistemi a rischio: sono circa 200.000 sever a livello globale.

Va sottolineato che a essere esposti sono i server Exchange installati on-premise così come negli ambienti ibridi: chi si appoggia a server gestiti da Microsoft in cloud, invece, è al sicuro.

Le due nuove vulnerabilità di Exchange

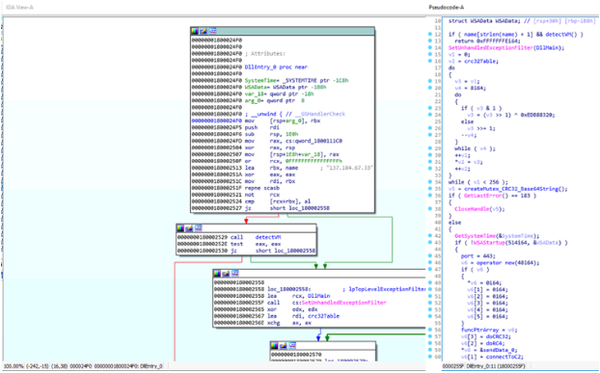

A scoprire il problema i ricercatori vietnamiti dell'azienda di sicurezza informatica GTSC, che hanno notato come i sistemi di alcuni loro clienti fossero stati infettati. Le analisi hanno permesso di identificare il punto di ingresso: il server Exchange. Un attacco che, come riporta Ars Technica, sembrava molto simile a quelli portati avanti facendo leva sulla vulnerabilità CVE-2021-34473, del 2021: il fatto è che i sistemi erano stati aggiornati per risolvere il problema.

Un'analisi più profonda anche da parte di Microsoft ha consentito di verificare che si trattava di vulnerabilità nuove, identificate come CVE-2022-41040 e CVE-2022-41082. Al momento, non è ancora disponibile una patch risolutiva, ma Microsoft ha assicurato di essere al lavoro per far uscire velocemente delle correzioni e nel frattempo ha pubblicato alcuni consigli su come mitigare il rischio.

Nello specifico, gli esperti di Microsoft suggeriscono di aggiungere una regola in “IIS Manager -> Default Web Site -> URL Rewrite -> Actions” per bloccare gli attacchi attualmente noti. I clienti che hanno abilitato Exchange Emergency Mitigation Service, invece, dovrebbero trovarsi la mitigazione attivata in automatico. Informazioni più dettagliate e in costante aggiornamento sono disponibili a questo indirizzo.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

Non solo Rocket Lab, anche Avio potrebbe lanciare i razzi spaziali Vega dalla Virginia

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".