Palo Alto: è necessario rivedere subito l'approccio delle aziende alla cybersecurity

di Alberto Falchi pubblicato il 08 Aprile 2025 nel canale Security

Palo Alto Networks suggerisce un approccio che ruota attorno a tre cardini per difendersi dagli attacchi informatici. Le aziende dovrebbero mettere il dato al centro, dotarsi di una piattaforma unificata al posto di decine di strumenti differenti e, soprattutto, introdurre l'IA anche nelle pratiche di difesa. Non solo: già oggi dovrebbero iniziare a utilizzare sistemi di cifratura quantum safe

Gli attacchi informatici crescono senza sosta. In particolare in Italia, che è uno dei Paesi più colpiti. Eppure, ci sono alcuni settori che hanno visto alcuni miglioramenti, a partire dai settori bancario e finanziario che, sebbene siano fra quelli più presi di mira, sono anche quelli in grado di reagire meglio alle minacce informatiche. Secondo Michele Lamartina, Regional Vice President Italia, Grecia, Cipro & Malta di Palo Alto Networks, c’è un motivo per questo: le nuove regole europee.

"Questi dati ci fanno capire come normative come NIS2 hanno senso", afferma Lamartina in occasione di un incontro con la stampa organizzato durante l’evento Ignite on Tour organizzato dall’azienda. "La NIS2 può risolvere svariati problemi, dato che ha allargato il perimetro a più aziende. Aiuta infatti le imprese a ridurre il numero di incidenti informatici e le obbliga a dotarsi di un piano di reazione in caso di attacco”. Secondo Lamartina, banche e assicurazioni hanno visto una diminuzione del 16% degli attacchi rispetto al precedente anno “a causa del peso delle norme e della forte consapevolezza delle aziende del settore".

"Questi dati ci fanno capire come normative come NIS2 hanno senso", afferma Lamartina in occasione di un incontro con la stampa organizzato durante l’evento Ignite on Tour organizzato dall’azienda. "La NIS2 può risolvere svariati problemi, dato che ha allargato il perimetro a più aziende. Aiuta infatti le imprese a ridurre il numero di incidenti informatici e le obbliga a dotarsi di un piano di reazione in caso di attacco”. Secondo Lamartina, banche e assicurazioni hanno visto una diminuzione del 16% degli attacchi rispetto al precedente anno “a causa del peso delle norme e della forte consapevolezza delle aziende del settore".

Ma queste regole non si applicano a tutte le imprese, e da sole non bastano. Cosa dovrebbe fare un‘azienda per proteggersi efficacemente nel 2025? Puntare su una nuova strategia.

Cybersecurity: è ora di rivedere l’approccio alla difesa

Come sanno i lettori di Edge9, l’intelligenza artificiale generativa è stata rapidamente adottata come strumento di offesa dai criminali informatici, che ne hanno subito colto il potenziale. Se già prima dell’avvento della GenAI era però complicato garantire la sicurezza alle infrastrutture IT aziendali, oggi come si possono contrastare gli attacchi potenziati dall’IA? “Cambiando strategia”, afferma Lamartina. Palo Alto, nello specifico, suggerisce un approccio che ruota attorno a tre cardini:

- centralità del dato. Tutti i dati relativi alla sicurezza (log dei firewall, delle soluzioni di sicurezza, degli accessi) devono essere raccolti all’interno di un singolo data lake, non sparsi su vari silos, fatto che rende impossibile una visione d’insieme

- usare soluzioni di cybersecurity basate sull’intelligenza artificiale, in grado di correlare i numerosissimi dati di sicurezza acquisiti

- puntare sul concetto di piattaforma: non serve avere decine e decine di soluzioni di sicurezza distinte per ogni singolo aspetto. Questo approccio è inefficace, secondo Palo Alto. Meglio adottare una piattaforma in grado di coprire tutte le esigenze di cybersecurity.

Non è un caso che Palo Alto proponga una piattaforma modulare basata su Precision AI, un sistema di intelligenza artificiale alimentato con dati acquisiti dal cloud, dagli endpoint e dalla rete che risponde proprio a queste necessità e permette di prevedere e bloccare anche attacchi potenziati dall’IA. L’IA di Palo Alto è addestrata su un archivio di dati enorme, quello raccolto dai suoi sistemi, che si aggira sugli 8/9 petabyte giornalieri. Una quantità che “consente [all’azienda] di addestrare i modelli di IA in maniera ottimale”, afferma Lamartina. Per quanto riguarda il Large Language Model alla base di queste piattaforme, “siamo liberi di scegliere quello che crediamo più interessante. Abbiamo scelto Gemini come punto di partenza”, dice Umberto Pirovano, Senior Manager Systems Engineering di Palo Alto Networks, sottolineando che “la scelta del modello diventa fondamentale in ottica di IA agentica".

La tecnologia, però, da sola non basta ed è necessario ripensare anche altri aspetti, a partire da quelli organizzativi. “I CIO e i CISO sono tenuti a riportare in tempo reale gli attacchi, e di conseguenza quindi devono anche abituarsi a poter interfacciarsi con il board delle aziende”, spiega Lamartina, sottolineando che è qualcosa che le aziende stanno cominciando a fare sempre più spesso. Questo è un aspetto molto positivo: abbiamo spesso detto su Edge9 che il CISO dovrebbe poter avere poteri decisionali, perché al contrario del CEO o altre figure, ha la giusta sensibilità sul tema della sicurezza che, non di rado, viene vista prevalentemente come una voce di spesa dai board.

I CISO e i CIO, tra l’altro, sono le figure chiave per passare a una logica di piattaforma, per la sicurezza. Non basta semplicemente dismettere tutte le soluzioni presenti e passare a una singola piattaforma unificata di cybersecurity, per quanto questa possa essere efficace. Soprattutto nelle imprese più strutturate, infatti, è spesso necessario procedere per gradi, in maniera modulare.

Anche l’IA deve essere secure by design

Le aziende hanno compreso l’impatto che può portare l’intelligenza artificiale e si stanno attrezzando per introdurre soluzioni che la sfruttino. Un lavoro non banale, sia dal momento che bisogna comprendere quali siano i benefici per la propria attività e il proprio modo di lavorare, sia perché non va trascurata l’importanza di mettere gli strumenti d'IA in sicurezza.

Secondo Palo Alto, è necessario integrare la sicurezza fin dalle prime fasi di adozione e sviluppo delle tecnologie basate sull'intelligenza artificiale, piuttosto che affrontarla come un aspetto secondario o successivo. L'obiettivo è permettere alle aziende di sfruttare i benefici dell'IA mantenendo al contempo un elevato livello di sicurezza e controllo, in particolare controllo degli accessi, per verificare che qualche malintenzionato non stia cercando di “inquinare” i modelli di IA, così da fargli dare risposte errate o, in certi casi, per estrapolare dati che dovrebbero rimanere riservati.

Nel caso di Palo Alto, sono tre i punti fermi per l’IA: Fight with AI, cioè proteggersi dagli attacchi tramite l’IA; IA sicura da progetto, come appena detto, lungo tutto il ciclo di vita. E, infine, l’IA per semplificare. Sotto questo profilo, la piattaforma di Palo Alto non usa l’intelligenza artificiale solo per correlare dati, ma integra anche un copilota, un assistente virtuale in grado di rispondere a domande in linguaggio naturale, velocizzando così l’analisi dei problemi ma anche velocizzando l’apprendimento per gli operatori di sicurezza con meno esperienza. Come in altri settori, anche nella cybersecurity è difficile trovare figure competenti, e poter velocizzare il loro inserimento è sempre più importante per le aziende.

Non solo IA: è ora di pensare a proteggersi dagli attacchi di tipo quantistico

I computer quantistici sono ancora costosissimi, poco diffusi e a tutti gli effetti inutili per qualsiasi cosa che vada oltre alla ricerca. Ma in pochi anni la situazione potrebbe ribaltarsi, e questo potrebbe avere un impatto molto significativo sulla sicurezza. Oggi, se possiamo scambiarci informazioni, e anche denaro, online in piena sicurezza è grazie ad algoritmi di cifratura come RSA, di fatto lo standard. I computer quantistici, però, potrebbero rendere totalmente inutile questa forma di cifratura, permettendo di oltrepassarla in pochi istanti. Questo “rappresenterebbe un terremoto per il settore”, commenta Pirovano. Non solo per i dati futuri, ma anche quelli che vengono scambiati su internet. Perché già ora la tecnica nota come "harvest now, decrypt later" ("acquisisci dati ora, decifrali in seguito") è molto utilizzata: in pratica, i criminali informatici, in certi casi anche affiliati a Stati, trafugano la maggior quantità di informazioni possibili, anche se illeggibili, contando sul fatto che in futuro avranno la tecnologia necessaria a decifrarli.

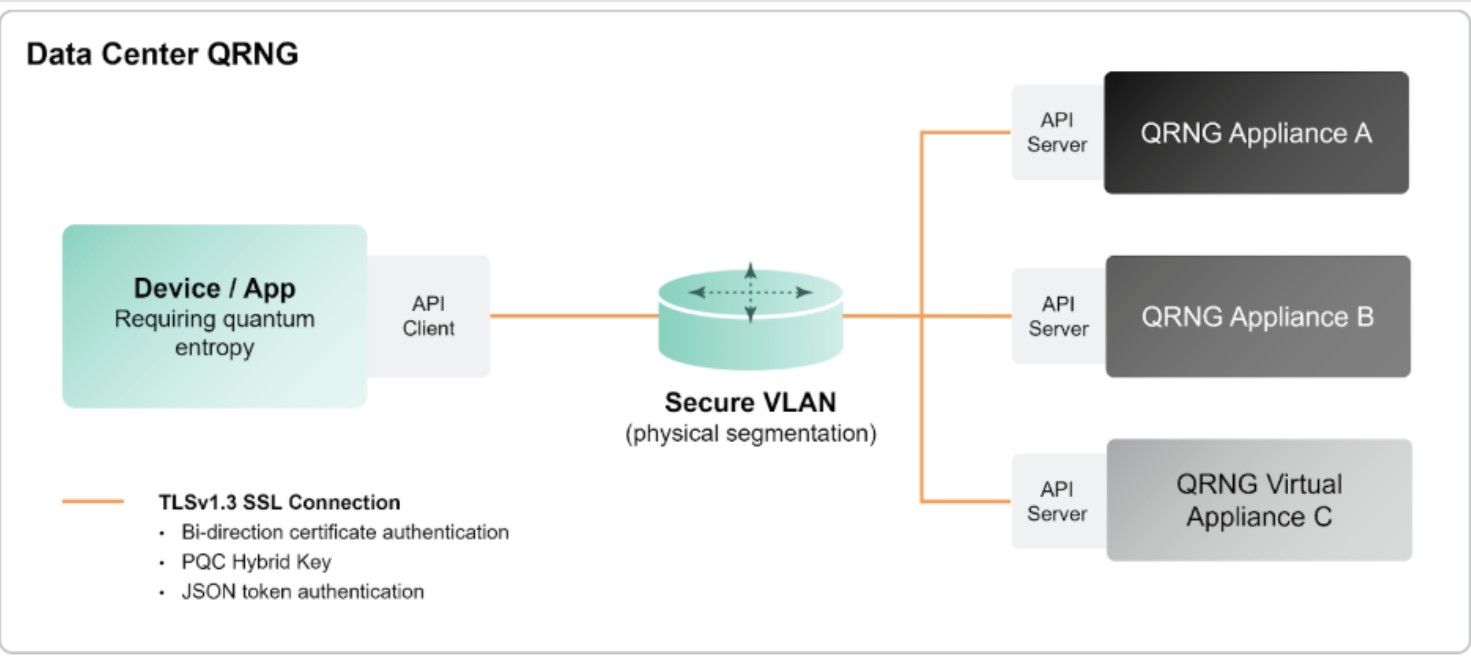

Palo Alto sotto questo profilo è già attiva e sta collaborando con alcune startup per rendere le proprie soluzioni ancora più sicure. Il punto debole degli attuali algoritmi di cifratura è che per generare le chiavi non utilizzano numeri generati in maniera realmente casuale, ma si appoggiano a dei generatori di numeri pseudo-randomici. Cosa che non è un problema, dato che gli attuali computer non hanno la potenza necessaria per violare le chiavi così generate. Al contrario, per un computer quantistico potrebbe essere molto più facile.

Sotto questo profilo, Palo Alto ha reso disponibile su GitHub la QRNG Open API, che fornisce un meccanismo comune per ottenere informazioni sulle capacità della piattaforma QRNG, recuperare entropia dalla piattaforma e verificare lo stato di salute dell'entropia fornita. Detto in parole più semplici, è uno strumento che per generare numeri casuali ad altissima entropia, in grado di resistere anche ad attacchi tramite quantum computer.

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe

Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Torna a 104€ il robot bestseller Lefant M330Pro da 5.000Pa che aspira e lava, con 2 alternative Roborock e Dreame

Torna a 104€ il robot bestseller Lefant M330Pro da 5.000Pa che aspira e lava, con 2 alternative Roborock e Dreame Groq, la startup che vuole sfidare NVIDIA sull'inferenza AI, raccoglie 600 milioni di dollari

Groq, la startup che vuole sfidare NVIDIA sull'inferenza AI, raccoglie 600 milioni di dollari AMD Ryzen AI Max+: ora anche gli LLM da 128 miliardi di parametri girano in locale

AMD Ryzen AI Max+: ora anche gli LLM da 128 miliardi di parametri girano in locale

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infopiù complesso quanto si vuole, ok, ma se centralizzi tutto ti metti solo un bersaglio sulla testa.

...comunque parla come se non ce ne fossero già abbastanza di ditte che riversano tutto su un bucket S3 o equivalente "e poi si vedrà".

modello collect now, figure out something later, get comfortably hacked in the meantime

Eccerto, meglio comprare la loro piattaforma

Come se le piattaforme poi facessero tutto bene o anche solo decentemente, di solito fanno una cosa molto bene ( il campo da dove nascono ) e il resto tra "appena sufficiente" e "schifo totale"

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".