AkamaiCloud Security

Akamai Defenders' Guide 2025: strategie concrete per proteggere i sistemi IT

di Redazione pubblicata il 13 Febbraio 2025, alle 10:01 nel canale Security

La nuova edizione della guida di Akamai include un nuovo modello di valutazione del rischio (risk scoring) che include differenti fattori. Abbiamo intervistato il Country Manager Alessandro Livrea per approfondire il discorso

La Defenders’ Guide 2025 di Akamai è la nuova versione dello studio annuale dell’azienda incentrato sulla sicurezza informatica. Si distingue dalle numerose ricerche sul tema, incluse le precedenti di Akamai stessa, per un particolare: gli autori hanno scelto di concentrarsi su un unico pubblico di riferimento: gli esperti di sicurezza. Al suo interno, non si trovano dati generici di mercato, considerazioni per i CEO o altri elementi della C-suite che non siano materialmente coinvolti nelle pratiche di cybersecurity. L'obiettivo è semplice: offrire ai team di sicurezza strategie concrete per proteggere al meglio le loro infrastrutture.

Akamai Defenders’ Guide 2025: un nuovo modello di valutazione dei rischi

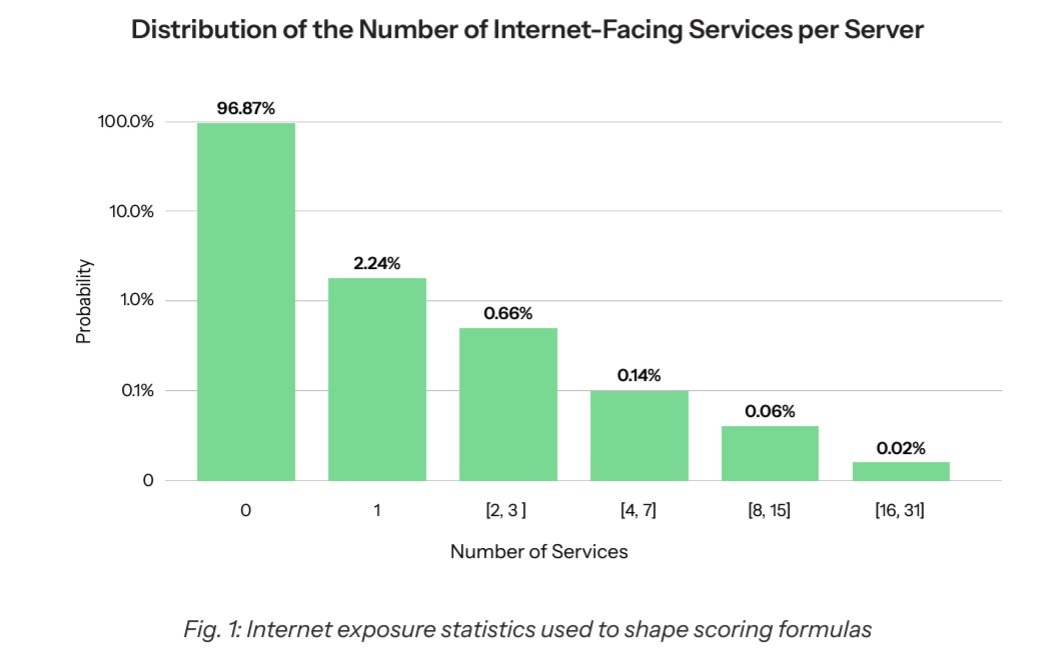

La nuova edizione della guida di Akamai include un nuovo modello di valutazione del rischio (risk scoring) che include differenti fattori. Fra questi, la definizione del rischio (il sistema/servizio è esposto su Internet? È aggiornato con le ultime patch? Quali sono le porte aperte?), la valutazione dell'importanza dell'applicazione (è critica? È connessa a molti sistemi?), gli sforzi necessari per mitigare il rischio (quali misure sono da intraprendere?) e, infine, la complessità delle operazioni necessarie per mettere il sistema in sicurezza.

Questo quadro di riferimento serve per comprendere i rischi associati a un possibile incidente informatico, tenendo conto di parametri quali la probabilità che l’infrastruttura venga attaccata e le difese vengano superate, o la possibilità di movimenti laterali dell'attaccante che possano portarlo a scalare i privilegi su altri sistemi.

I principali rischi nel 2025 secondo Akamai

Uno dei punti su cui si focalizza la ricerca di Akamai è relativo ai servizi esposti su Internet. L'analisi mostra come questi ultimi siano ancora tantissimi, facilmente rintracciabili usando servizi come Shodan e, soprattutto, non adeguatamente protetti: in molti casi, le credenziali di accesso sono facili da individuare, fatto che semplifica enormemente il lavoro dei malintenzionati.

Fra i servizi esposti maggiormente presi di mira vi sono RDP (Remote Desktop Protocol), SSH, Server Message Block (SMB).

Un altro punto su cui si sofferma Akamai è, comprensibilmente, quello delle botnet. Akamai è una delle principali CDN a livello globale, e tramite i suoi sensori ha un'ampia visibilità su questo tipo di operazioni. Fra le botnet più pericolose si segnalano NoaBot, variante della famosa Mirai, FritzFrog e RedTail, un cryptominer.

Se queste sono le botnet che oggi rappresentano le maggiori minacce, non bisogna trascurare le "vedove" di precedenti botnet, oggi smantellate. Vecchie campagne di hacking, ormai inattive, continuano a vivere di vita propria, continuando a diffondersi e infettare nuovi sistemi nonostante non esistano più i server di controllo. Proprio per l'assenza dei server C2, il rischio che rappresentano è molto basso, ma il fatto che si continui a osservare una diffusione di vecchi malware è segno di come siano ancora tantissimi i sistemi mai aggiornati e tuttora vulnerabili a questi rischi, ma anche ad altri ben più moderni e preoccupanti.

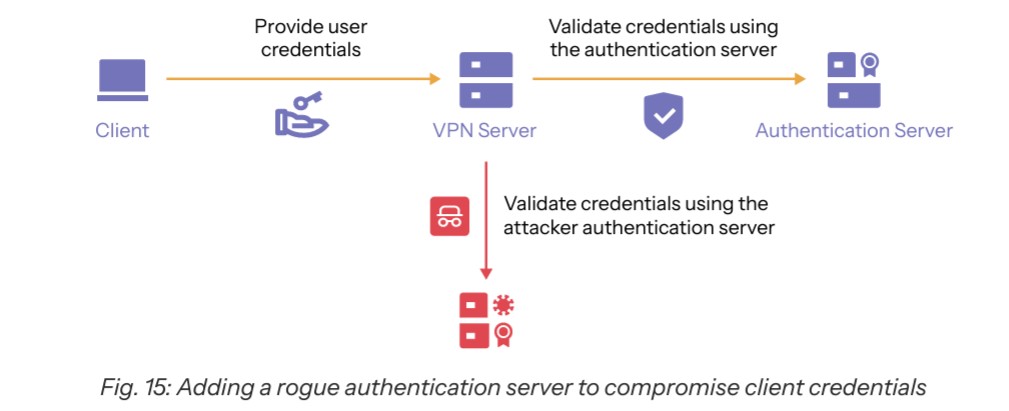

Il ruolo delle VPN

Le VPN sono usatissime per connettersi da remoto ai sistemi. Le usano, per esempio, i lavoratori fuori sede, ma anche le sedi distaccate delle imprese per connettersi con i sistemi presenti sul data center principale. Per questo motivo, sono uno degli asset maggiormente presi di mira dai criminali informatici. Questo accade sia coi classici sistemi hardware, sia con le più recenti implementazioni basate su macchine virtuali.

Kubernetes: applicare le patch è fondamentale

Kubernetes è ormai diventato un ecosistema chiave per molte infrastrutture IT, anche critiche. Proprio per questo, è diventato un bersaglio molto appetibili per i criminali informatici, che cercano di sfruttarne i punti deboli per ottenere un accesso ai sistemi delle vittime.

Il report di Akamai si sofferma sull'analisi di sei vulnerabilità Kubernetes, tutte risalenti al periodo 2023-2024, sottolineando l'importanza di applicare sempre le patch di sicurezza, oltre che di tenere sotto stretto controllo gli ambienti containerizzati, che sono uno dei bersagli preferiti dagli attaccanti. Sfruttando alcune di queste vulnerabilità, infatti, un attaccante potrebbe essere in grado di prendere il controllo dell’intero cluster Kubernetes. In altre situazioni, invece, i malintenzionati potrebbero sfruttare il cluster violato non per sottrarre informazioni, ma per sfruttare le risorse di calcolo, per esempio per minare criptovalute.

Quattro regole base per una difesa efficace

Il report si conclude con alcuni suggerimenti rivolti ai team di sicurezza. Prima di tutto, si consiglia di applicare strategie di cyberhygiene ovunque: aggiornare tutti i sistemi, garantire uno stretto controllo degli accessi e seguire sempre le best practice del settore. Il secondo suggerimento è quello di seguire un approccio di sicurezza a più livelli: attivare firewall, ma allo stesso tempo mettere in sicurezza le API e attivare contromisure per eventuali attacchi di tipo DDoS. Un altro aspetto importante è saper dare la giusta priorità a ogni intervento, mettendo in cima alla lista le risorse più critiche. Infine, avere a disposizione un partner affidabile in grado di attivare in tempi strettissimi un team di esperti nel caso sia necessario fronteggiare un incidente informatico.

Quattro domande ad Alessandro Livrea, Country Manager di Akamai Italia

D: Questo nuovo report segue un approccio differente rispetto ai precedenti di Akamai e ad altri report di sicurezza. Puoi spiegarci cosa cambia esattamente e perché avete fatto questa scelta?

R: Con la Defender’s Guide 2025, abbiamo deciso di adottare un approccio completamente nuovo rispetto ai precedenti State of the Internet (SOTI) di Akamai. In passato, i report SOTI si concentravano principalmente su tendenze generali della sicurezza, fornendo statistiche e dati, mantenendo le analisi a un livello più alto. Tuttavia, in un contesto in cui i professionisti della sicurezza sono sommersi da superfici di attacco sempre più complesse e da budget ridotti, era necessario un cambiamento.

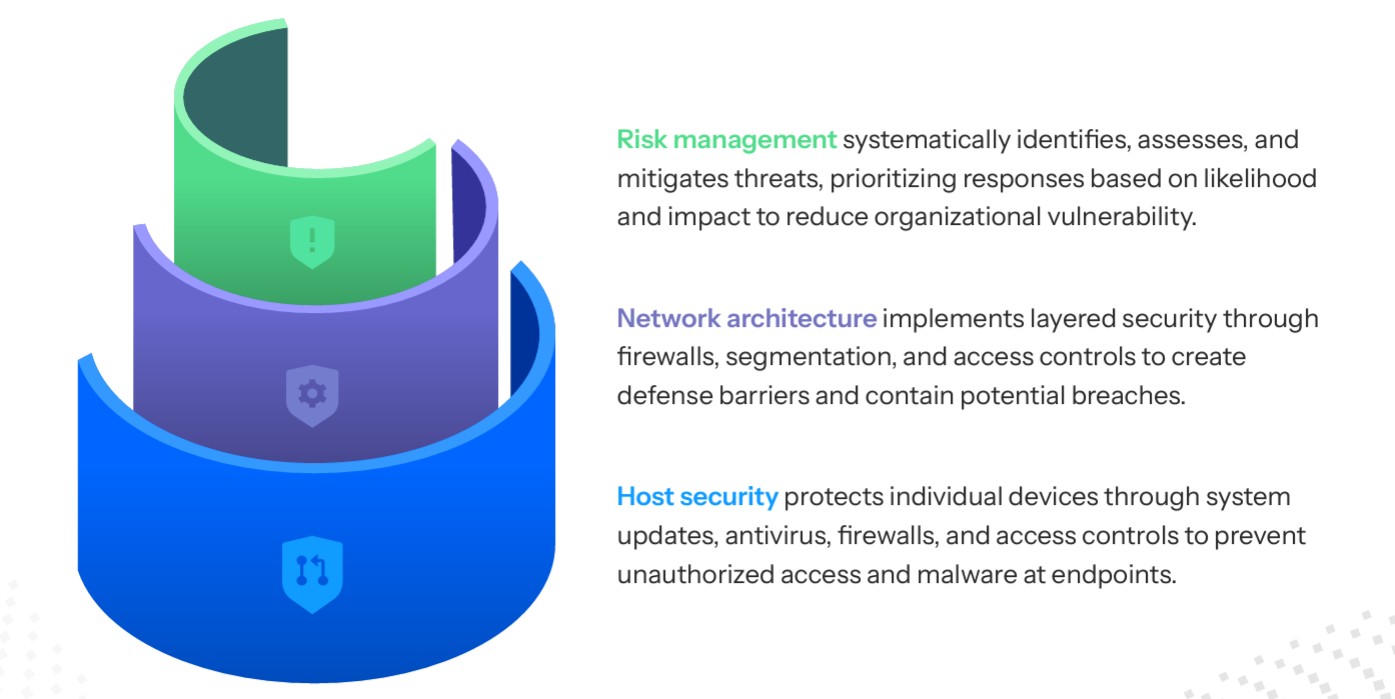

Il nuovo report è stato pensato per chi opera sul campo, offrendo strumenti concreti e operativi piuttosto che semplici analisi teoriche. Abbiamo voluto fornire ai defender un documento pratico, arricchito da insight di esperti come ricercatori, specialisti di incident response e data scientist, che affrontano minacce reali ogni giorno. La struttura del report si basa sul framework “Security-in-Depth”, un’evoluzione del tradizionale “Defense-in-Depth”, che integra analisi avanzate e intelligenza artificiale per identificare minacce nascoste, con focus su gestione del rischio, sicurezza di rete e protezione degli endpoint.

In sostanza, il cambiamento riguarda l’approccio: mentre i precedenti SOTI report erano orientati a una visione complessiva e generale, la Defender’s Guide 2025 ha l’obiettivo di rendere accessibili analisi più tecniche, solitamente riservate ai nostri blog di ricerca, e a fornire strategie e strumenti immediatamente applicabili dai team di sicurezza. L'obiettivo era quello di rendere la ricerca sulla sicurezza più pratica e facilmente utilizzabile nelle operazioni quotidiane di difesa contro le minacce moderne.

D: Il report dedica una sezione agli open service vulnerabili: sono server facilmente individuabili con strumenti come Shodan, e spesso usano credenziali di default. Come è possibile che ci sia ancora così poca attenzione sulla sicurezza informatica da parte di alcune imprese?

R: Il problema delle vulnerabilità negli open service, come quelle derivanti dall'uso di credenziali di default, ha due cause principali: la mancanza di consapevolezza e la carenza di risorse. Molte aziende, soprattutto le PMI, non monitorano attivamente la loro esposizione online né aggiornano le configurazioni di default. Questo porta alla creazione di server facilmente accessibili da Internet, con credenziali facilmente prevedibili, che diventano obiettivi facili per gli attaccanti.

Inoltre, è molto facile che problemi come le credenziali predefinite finiscano nei sistemi di produzione, poiché spesso il personale ingegneristico o IT, pur avendo buone intenzioni, non ha il tempo o l’esperienza per prevenire queste esposizioni. Le aziende non sempre hanno risorse adeguate per affrontare questi rischi, e questo porta alla creazione di configurazioni errate che possono rimanere inosservate per anni.

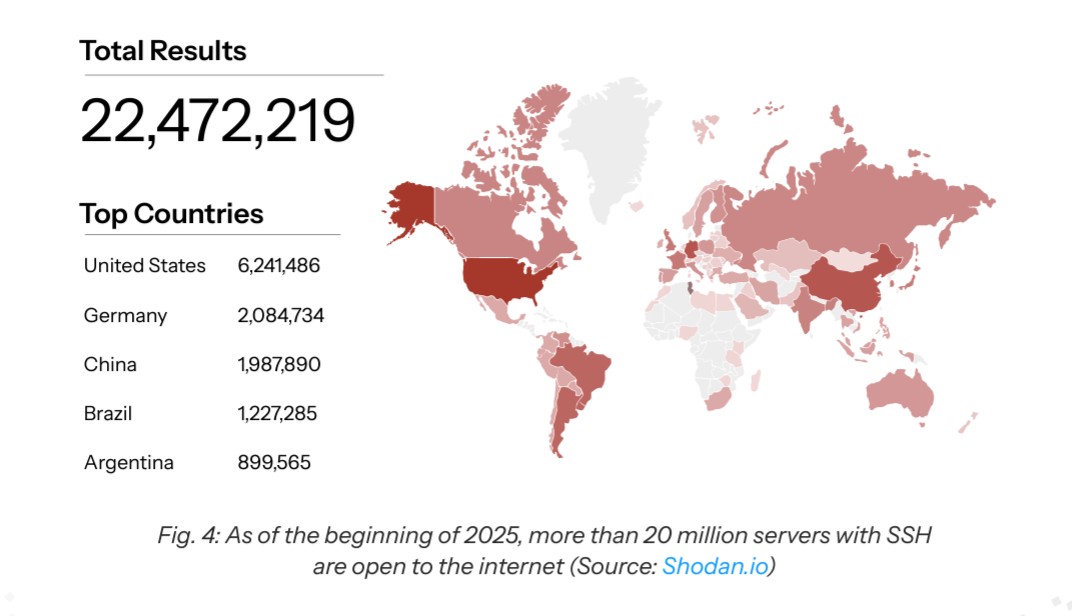

La nostra analisi ha evidenziato che oltre 20 milioni di server SSH sono esposti pubblicamente e molti di essi utilizzano credenziali vulnerabili ad attacchi di credential stuffing. Gli attaccanti sanno dove cercare queste vulnerabilità, utilizzando strumenti come Shodan, e sfruttano la mancanza di monitoraggio e l'inesperienza nel cambiare le configurazioni di default. Inoltre, la carenza di risorse IT nelle PMI contribuisce a mantenere questi problemi irrisolti per lungo tempo.

Infine, la scarsa attenzione alla sicurezza deriva anche da una sottovalutazione dei rischi fino a quando non si subisce un attacco. Un altro fattore è la mancanza di segmentazione dei server, che rende le reti aziendali vulnerabili agli attacchi da botnet come NoaBot, FritzFrog e RedTail. Implementare una corretta segmentazione sarebbe relativamente semplice, ma molte aziende non lo fanno, lasciando spazio ai cybercriminali.

In sintesi, la combinazione di scarsa consapevolezza, mancanza di monitoraggio e risorse insufficienti porta molte aziende a trascurare questi problemi di sicurezza, esponendole a rischi elevati. È fondamentale aumentare la consapevolezza e fornire soluzioni pratiche per mitigare questi rischi.

D: Le VPN rappresentano ancora un grave rischio. Hanno ancora senso le VPN quando ci sono alternative come SSO o Zero Trust Network?

R: Le VPN, per come sono state utilizzate finora, rappresentano ancora un rischio significativo per la sicurezza. Il loro modello di accesso "all-or-nothing" significa che, una volta autenticato, un utente può avere visibilità su gran parte della rete aziendale, aumentando drasticamente il rischio in caso di compromissione. Gli attaccanti possono facilmente muoversi lateralmente all’interno della rete, sfruttando questa visibilità.

Inoltre, le VPN presentano diverse criticità, tra cui accesso troppo ampio, vulnerabilità nei firmware delle appliance VPN, che sono spesso bersaglio di exploit mirati, e difficoltà di monitoraggio, poiché molte VPN sono configurate come sistemi "black box", rendendo complicato rilevare attività sospette o modifiche non autorizzate.

Per questi motivi, crediamo che le VPN, come le abbiamo conosciute, abbiano fatto il loro tempo e che il futuro della sicurezza risieda in modelli come lo Zero Trust e l’autenticazione basata su identità (SSO + MFA). Lo Zero Trust, ad esempio, limita l’accesso in base all’identità, al contesto (come posizione e dispositivo) e al comportamento dell’utente, riducendo al minimo l'impatto di una possibile compromissione. Questo approccio garantisce che anche se un dispositivo o un utente venisse compromesso, l'impatto della violazione sarebbe contenuto, poiché le autorizzazioni sono limitate.

In sintesi, mentre le VPN sono state una soluzione utile in passato, oggi le alternative come lo Zero Trust Network Access (ZTNA) e l’autenticazione basata su identità offrono una protezione più granulare, controllata e sicura, riducendo significativamente il rischio legato alla compromissione delle credenziali e dei dispositivi.

D: Sono entrate in vigore normative quali DORA e NIS 2, almeno in Europa. Che impatto avranno sulla sicurezza? Potranno dare un contributo a migliorare la postura delle aziende coinvolte da queste norme?

R: Le normative DORA e NIS2 avranno un impatto significativo sulla sicurezza informatica delle aziende, in particolare migliorando la gestione del rischio e la risposta agli incidenti. Queste normative impongono requisiti più rigorosi per il monitoraggio delle minacce, la gestione del rischio e la segnalazione degli incidenti. Le aziende saranno obbligate ad adottare strategie di segmentazione più avanzate, riducendo così la superficie di attacco e migliorando la protezione contro le minacce informatiche. Inoltre, l'introduzione di controlli severi sui fornitori e sulla supply chain obbligherà le aziende a verificare anche la sicurezza dei loro partner esterni.

Ci aspettiamo che queste normative spingano le aziende a strutturare framework più solidi per la gestione del rischio e la risposta agli incidenti. In particolare, DORA e NIS2 favoriranno una maggiore attenzione alla cybersecurity, non solo all'interno delle organizzazioni, ma anche nell'intero ecosistema di fornitori e partner. L'adozione di questi requisiti contribuirà a una migliore igiene della cybersecurity, poiché le aspettative elevate dei clienti nei confronti dei fornitori richiederanno un impegno costante per il rispetto degli standard di sicurezza.

Se le aziende non considerano DORA e NIS2 come semplici obblighi burocratici, ma come opportunità per rafforzare la loro postura di sicurezza, queste normative possono effettivamente migliorare la loro resilienza contro le minacce informatiche, portando benefici concreti nel lungo termine.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA GlobalFoundries vuole fare i chip? La verità dietro l'acquisizione di MIPS

GlobalFoundries vuole fare i chip? La verità dietro l'acquisizione di MIPS Le offerte Amazon del weekend fan tremare la concorrenza: tablet, monitor, iPhone, PC, robot e altri articoli

Le offerte Amazon del weekend fan tremare la concorrenza: tablet, monitor, iPhone, PC, robot e altri articoli Dopo l'abbuffata del Prime Day ci sono ancora robot aspirapolvere a prezzi imbattibili: ecco l'elenco completo

Dopo l'abbuffata del Prime Day ci sono ancora robot aspirapolvere a prezzi imbattibili: ecco l'elenco completo