Akamai ha bloccato l'attacco DDos di tipo PPS più imponente mai visto

di Alberto Falchi pubblicata il 02 Luglio 2020, alle 16:01 nel canale Security

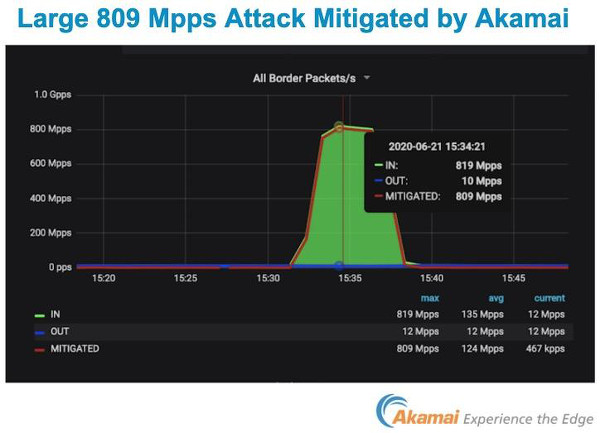

L'attacco è stato scagliato contro un istituto bancario europeo ed è durato una decina di minuti, raggiungendo un picco di traffico di 809 milioni di pacchetti al secondo. Akamai è riuscita a mitigarlo

Akamai ha registrato, e fermato, il più grande attacco DDoS di tipo PPS mai visto. Il bersaglio dei criminali era una grande banca europea. Questo attacco ha fatto segnare un picco di 809 Mpps (milioni di pacchetti al secondo), più del doppio rispetto a precedente record.

PPS DDos: non il classico attacco di Denail of Service

Solitamente gli attacchi di tipo DDoS classici, definiti BPS, cercano di bloccare un servizio subissando i server di traffico, rendendoli quindi indisponibili. Vengono misurati in bps, bit per secondo. Quelli di tipo PPS, invece di concentrarsi sul traffico, inviano una quantità enorme di pacchetti, cercando di mettere in ginocchio le risorse di calcolo delle apparecchiature di rete. Per meglio comprendere il concetto, Akamai fa l'esempio di un supermercato: un attacco BPS è l'equivalente di una coda di persone che si presentano in cassa coi carrelli stracolmi. Al contrario, uno di tipo PPS è l'equivalente di una marea di persone che si presentano in cassa con un solo acquisto. Il concetto è leggermente differente ma il risultato il medesimo: se l'attacco va a buon fine, i server diventano inaccessibili.

Gli attacchi PPS DDoS sono meno comuni, ma in questo caso a colpire Akamai non è stata solo la dimensione dell'attacco, bensì la sua velocità: si è passati dai normali livelli di traffico a 418 Gbps in pochi secondi, prima di raggiungere il suo picco massimo di 809 Mpps in circa due minuti. Akamai è stata in grado di bloccare i tentativi e a far tornare la situazione alla normalità nell'arco di 10 minuti.

Merita attenzione il fatto che la maggioranza (96,2%) degli IP da cui proveniva l'attacco erano sconosciuti, mai usati in attacchi precedenti. Questo significa che i cybercriminali si sono probabilmente appoggiati a una botnet ancora sconosciuta.

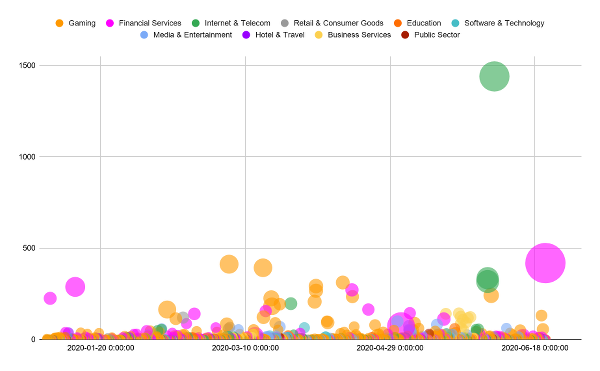

Gli attacchi DDoS: i settori maggiormente presi di mira

Fra i settori più colpito da questa tipologia di attacchi ci sono quello delle telecomunicazioni e quello finanziario (come in questo caso), seguiti poi dal settore gaming. Questo è già il secondo episodio di attacco DDoS massiccio registrato nel 2002: il precedente, avvenuta una settimana prima, era mirato a un hosting provider.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori

Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto

Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoMa che ci guadagnano ?

Non certo soldi, perchè se anche il sistema va in crash non lo puoi "scassinare"...Serve solo a rompere i ^^ e togliere funzionalità alla banca...

Serve solo a rompere i ^^ e togliere funzionalità alla banca...

Non è detto, non conosco il sistema in questione ma mi vengono in mente diversi scenari in cui un DDoS potrebbe in realtà favorire un attacco di tipo diverso, per esempio agendo come smokescreen: ti faccio vedere un attacco ovvio su un punto dell'infrastruttura, ma in realtà il mio obiettivo è in un altro punto a cui io mi posso dedicare in tutta calma mentre tu cerchi di mitigare la minaccia finta. Può anche essere un buon metodo per sbarazzarsi di sistemi di sicurezza automatizzati, per esempio degli IPS: quando arrivano a tappo, non droppano tutto, come si potrebbe pensare, perché questo favorirebbe i DDoS, ma vanno in pass-through, facendo passare qualsiasi cosa senza analizzarla.

Mi colpisce molto la questione degli IP non osservati in precedenza... Se si sono costruiti e tenuti nascosta una botnet all'insaputa di tutti appositamente per questo attacco, sono dannatamente in gamba

Quindi amplifichi il Ddos

Ovviamente se sei una piccola media azienda va bene

Ma sei Zalando o Yoox hai un bel problema nel rendere il tuo core business irraggiungibile

Questi guadagnano x€/h per cui gli conviene pagare se chiedono soldi inferiori al margine che si genera nel tempo di down

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".