Attacco ad Exchange Server: anche TIM Business colpita, e intanto Microsoft teme la fuga di notizie interna

di Andrea Bai pubblicata il 17 Marzo 2021, alle 10:01 nel canale Security

Le vulnerabilità di Exchange Server hanno causato parecchi grattacapi in tutto il mondo. TIM è la prima realtà italiana a comunicare di essere stata colpita dal problema. Intanto Microsoft mette a disposizione uno strumento di mitigazione e parallelamente lancia un'indagine interna per verificare che i proof of concept non siano fuoriusciti all'esterno

Il problema relativo alla compromissione di Exchange Server per via della scoperta di quattro vulnerabilità che, una volta venute a galla, sono state rapidamente sfruttate da hacker e criminali informatici, si allarga ogni giorno con nuovi elementi. Oggi ne raccogliamo diversi, tra la compromissione dei server di TIM Business, gli allarmi lanciati dal Regno Unito, le prime analisi sulla webshell usata dal gruppo Hafnium e le azioni che Microsoft sta svolgendo con il rilascio di una patch one-click e le indagini interne per un sospetto leak che potrebbe aver innescato la polveriera.

In Italia TIM Business colpita dagli attacchi ad Exchange Server

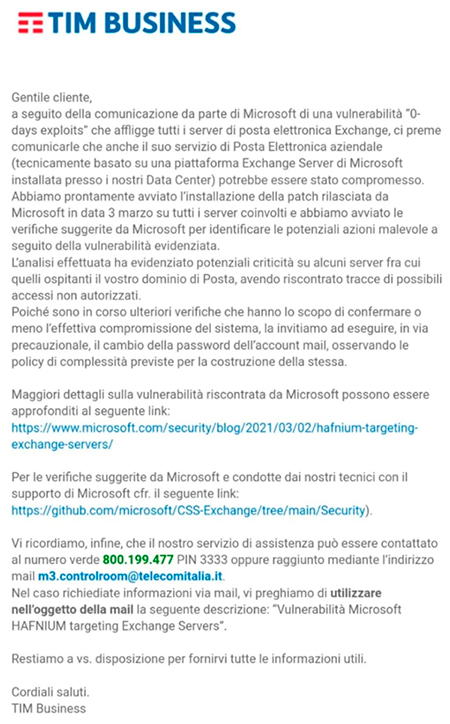

Lo avevamo già evidenziato nei giorni scorsi, quando avevamo commentato i primi dati sulla portata dell'attacco: l'Italia è tra i primi tre paesi più colpiti dal problema, ma nonostante ciò ancora non si è a conoscenza di incidenti di sicurezza che possono essere ricondotti all'operato di Hafnium. Fino ad ora, almeno: la prima realtà italiana a dichiarare di essere stata coinvolta nella campagna di attacchi è TIM, la quale ha comunicato ai clienti del servizio TIM Business che vi è la probabilità che i suoi server di posta, basati proprio su Microsoft Exchange, siano stati compromessi.

La nota che TIM Business ha inviato ai propri clienti

La società afferma di aver installato le patch non appena sono state rilasciate da Microsoft lo scorso 3 marzo, eseguendo successivamente le verifiche per rilevare segnali di compromissione. TIM sta portando avanti le analisi e afferma di aver riscontrato possibili accessi non autorizzati ad alcuni server di posta. Le indagini sono ora volte a verificare se vi sia stata effettiva compromissione dei sistemi, e il consiglio che viene condiviso con i clienti è quello di cambiare le password delle proprie utenze.

Exchange Server compromessi: l'allarme del Regno Unito

Il National Cyber Security Center del Regno Unito avverte che tutte le realtà che fanno uso delle versioni di Microsoft Exchange Server interessate dal problema delle quattro vulnerabilità scoperte le scorse settimane dovrebbero installare con massima priorità tutti gli ultimi aggiornamenti.

L'NCSC ritiene infatti che oltre 3000 server di posta elettronica Microsoft Exchagne utilizzati da organizzazioni del Regno Unito non abbiano ancora applicato le patch e restano quindi aperte alla possibilità di attacchi che sfruttino le falle venute alla luce nelle passate settimane. Per coloro i quali non sono in grado di installare rapidamente gli aggiornamenti, NCSC suggerisce di bloccare le connessioni non attendibili sulla porta 443 del server Exchange, che sarebbe inoltre opportuno configurare in maniera tale che sia accessibile da remoto tramite una VPN.

Viene poi sottolineata la necessità di cercare attivamente la presenza di eventuali segni di compromissione nel caso in cui gli aggressori abbiano già sfruttato le vulnerabilità prima dell'installazione degli aggiornamenti e abbiano potuto così allestire strumenti di accesso e persistenza. E' infatti opportuno ricordare che l'installazione delle patch emesse da Microsoft avrà solamente l'esito di chiudere le falle, ma non di rimuovere eventuali punti d'accesso che gli attaccanti possono aver allestito dopo aver compromesso i sistemi.

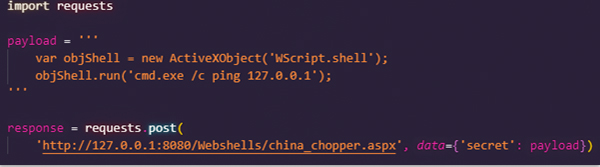

China Chopper è la webshell per accedere ai server Exchange compromessi

I ricercatori di Trustwave hanno effettuato qualche analisi su China Chopper, la webshell utilizzata da Hafnium per poter controllare le macchine compromesse. Si tratta di una webshell ben collaudata ed in circolazione da almeno un decennio.

China Chopper è uno strumento estremamente piccolo e leggero, delle dimensioni di appena quattro kilobyte. Il pacchetto contiene due componenti chiave: un client di comando e controllo e un payload testuale. "Il payload basato su testo è così semplice e breve che un utente malintenzionato potrebbe digitarlo a mano direttamente sul server di destinazione, senza che sia necessario il trasferimento di file", osserva il team. Esistono diverse versioni di China Chopper scritte in vari linguaggi (ASP, ASPX, PHP, JSP e CFM) ma tutte accomunate dalle medesime funzioni. I ricercatori di Red Canary osservano poi che i nomi della webshell .aspx sono generalmente costituiti da otto caratteri casuali. FireEye ha invece descritto lo strumento come "una piccola shell web che non raccoglie abbastanza credito a fronte della sua furtività".

L'esame di China Chopper condotto da Trustwave ha messo in luce in che modo la shell gestisce le richieste HTTP POST. "La variabile di richiesta POST è denominata 'secret' il che significa che qualsiasi JScript contenuto in essa verrà eseguito sul server. JScript è implementato come un motore di scripting attivo che consente al linguaggio di utilizzare oggetti ActiveX sul client su cui è in esecuzione. Questo può essere sfruttato dagli aggressori per ottenere shell inverse, gestione dei file, esecuzione dei processi e molto altro" spiegano i ricercatori. I ricercatori hanno poi osservato le dll .NET corrispondenti a China Chopper e generate dal runtime ASP.NET sui server compromessi.

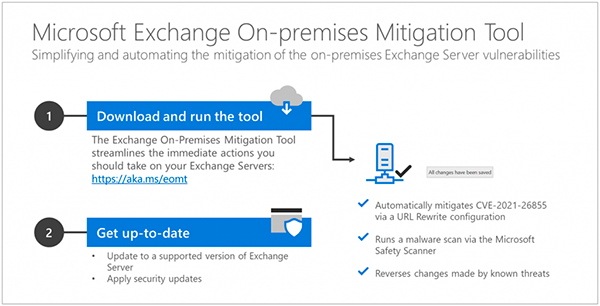

Microsoft: la patch one-click per ridurre il rischio sui server Exchange compromessi

Intanto Microsoft cerca di venire incontro anche alle realtà meno strutturate che non hanno la possibilità di installare efficacemente le varie patch già rilasciate in precedenenza. Lo fa rilasciando uno strumento di mitigazione "one click" relativamente facile da installare. Una volta avviato, questo andrà prima di tutto a mitigare gli attacchi noti che sfruttano la vulnerabilità CVE-2021-26855, utilizzando un meccanismo di riscrittura URL. Procederà poi ad effettuare una scansione del server Exchange utilizzando Microsoft Safety Scanner tentando di neutralizzare le modifiche apportate dalle minacce identificate.

Microsoft sottolinea che la patch avrà effetto solo contro gli attacchi che è stato possibile rilevare ed analizzare fino ad ora e potrebbe essere non efficace per attacchi futuri. Si tratta di uno strumento, inoltre, che non va inteso come sostituzione delle patch precedentemente rilasciate ma che rappresenta il modo più immediato per mitigare i rischi più elevati. Dopo aver utilizzato questo strumento è comunque indispensabile procedere all'aggiornamento completo dei server nelle modalità precedentemente rese note da Microsoft.

Indagine interna Microsoft: il proof-of-concept per compromettere Exchange Server è trapelato all'esterno?

Nel frattempo Microsoft ha deciso di avviare un'indagine interna per verificare se siano trapelate "informazioni sensibili" che la società ha condiviso con i partner che si occupano di sicurezza informatica. Più nel dettaglio il colosso di Redmond sta indagando se il codice proof-of-concept che la società ha inviato ai circa 80 membri del Microsoft Active Protections Program sia in qualche modo trapelato all'esterno, intenzionalmente o accidentalmente.

Il codice proof-of-concept è stato condiviso con alcuni partner MAPP il 23 febbraio, prima del rilascio delle patch avvenuto il 3 marzo. Da quanto si apprende, pare che vi siano delle somiglianze tra gli strumenti usati per gli attacchi ad Exchange e parti del proof-of-concept che la società ha condiviso con i partner. Inoltre lo scorso 11 marzo un ricercatore di sicurezza ha pubblicato su GitHub un codice proof-of-concept che sfrutta le vulnerabilità. Quel codice è stato rapidamente rimosso.

Di seguito le altre notizie che abbiamo pubblicato nei giorni scorsi relative al problema:

- Quattro falle di Exchange Server compromettono 30 mila realtà: potrebbero essere molte di più

- Falle di Exchange Server peggio del previsto: oltre 60 mila realtà compromesse. C'è anche l'Autorità Bancaria Europea

- Falle di Exchange: sono almeno 10 i gruppi hacker all'attacco

- Falle di Exchange Server: attacchi in crescita ad un ritmo vertiginoso

- Ransomware: ecco i primi attacchi che sfruttano le vulnerabilità di Exchange Server

DJI Osmo Nano: la piccola fotocamera alla prova sul campo

DJI Osmo Nano: la piccola fotocamera alla prova sul campo FUJIFILM X-T30 III, la nuova mirrorless compatta

FUJIFILM X-T30 III, la nuova mirrorless compatta Oracle AI World 2025: l'IA cambia tutto, a partire dai dati

Oracle AI World 2025: l'IA cambia tutto, a partire dai dati Lux e Discovery, AMD e il Dipartimento dell'Energia USA uniscono le forze per due nuovi supercomputer AI

Lux e Discovery, AMD e il Dipartimento dell'Energia USA uniscono le forze per due nuovi supercomputer AI Qualcomm entra nei datacenter: annunciati gli acceleratori AI200 e AI250 per l'inferenza generativa

Qualcomm entra nei datacenter: annunciati gli acceleratori AI200 e AI250 per l'inferenza generativa Amazon prepara il più grande licenziamento della sua storia: fino a 30.000 posti a rischio

Amazon prepara il più grande licenziamento della sua storia: fino a 30.000 posti a rischio

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infonon capisco questo passaggio

in pratica hanno utilizzato una tecnica nota internamente?

da msrc-blog.microsoft.com

MAPP (Microsoft Active Protections Program)

fornisce una migliore protezione per i clienti attraverso:

Accesso anticipato alle informazioni sui rilasci di sicurezza mensili,

consentendo ai partner di applicare in modo proattivo le protezioni

prima della data di rilascio

Condivisione degli indicatori di minaccia

Segnalazione delle vulnerabilità nei prodotti Microsoft

e in seguito alla divulgazione coordinata delle vulnerabilità (CVD)

se qualcuno ha usato quel PofC

non è strano che lo abbia avuto da MS

ma, se fosse confermato che è quello utilizzato

negli attacchi, allora è un reato che lo abbia

diffuso fuori dall'azienda associata.

...e meno male...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".