Bitdefender: come si individua e si blocca un attacco informatico bancario

di Alberto Falchi pubblicata il 04 Giugno 2019, alle 11:01 nel canale Security

Una recente operazione forense di Bitdefender ha svelato la cronologia completa di un attacco mirato a una banca e il comportamento del gruppo di cyber-criminali noti come Carbanak, noti per aver sottratto un miliardo di dollari negli ultimi 5 anni

Siamo abituati a concepire i sistemi informatici bancari come sicurissimi, quasi a prova di bomba, ma la realtà dei fatti è che le sofisticate contromisure messe in atto dalle banche sono aggirabili. Non da tutti, naturalmente, ma il fatto che ci siano gruppi di hacker in grado di arrivare a "bucare" i sistemi bancari, bancomat compresi, può far sorgere qualche preoccupazione.

Carbanak: almeno un miliardo di dollari rubati in 5 anni

Dietro al nome Carbanak si nasconde un gruppo di cyber criminali che dal 2014 sta mietendo vittime illustri fra gli istituti bancari: parliamo di più di 100 banche colpite in 40 paesi (prevalentemente dell'est, ma anche il Regno Unito ha subito attacchi) per un bottino stimato in un miliardo di dollari. L'incubo sembrava finito quando nel maggio 2018 fu arrestato in Spagna quello che si suppone fosse il capo dell'organizzazione a capo di queste scorribande digitali. Nonostante la perdita del leader, però, gli attacchi non hanno accennato a diminuire e nell'ultimo anno sono stati segnalati altri tentativi di intrusione attribuiti a questo gruppo e i ricercatori di Bitdefender hanno avuto modo di analizzarne uno nel dettaglio.

Cronaca di un attacco: Bitdefender svela i segreti di Carbanak

Giorno 0 - 16:48

Una mail di spear phishing (un attacco di phishing mirato a precisi individui all'interno di un'organizzazione) è stata aperta da un dipendente della banca vittima dell'attacco.

Giorno 0 - 16:49

Un secondo dipendente apre la stessa mail cliccando su un indirizzo internet dal quale viene scaricato un documento-esca che permette ai tre exploit presenti al suo interno di fare il loro sporco lavoro, sfruttando delle vulnerabilità del Remote Execution Code di Word, nello specifico CVE-2017-8570, CVE-2017-11882 e CVE-2018-0802.

Si tratta di un file-esca perché si comporta come un normale file di documento mentre il payload malevolo viene distribuito sul sistema.

Giorno 0 - 17:05 - 18:20

Sfruttando i tre exploit, l'organizzazione criminale ha installato un beacon di Cobalt Strike, un noto strumento di pentesting per valutare la sicurezza di una rete. Tramite questo strumento hanno avuto modo di mappare la rete dell'intera struttura bancaria e di sottrarre le credenziali di accesso di uno degli amministratori del sistema.

Nel frattempo, sono stati compromessi altri due terminali dell'azienda vittima.

Giorni 1-28

Con molta pazienza, lavorando quando gli uffici erano chiusi così da non destare sospetti, gli hacker hanno sfruttato i dati raccolti fino a questo momento per compromettere ulteriori endpoint e andare alla ricerca di informazioni utili per sferrare l'attacco decisivo. Al decimo giorno, erano già 13 i computer controllati dagli attaccanti. Uno di questi veniva usato per salvare tutte le informazioni utili per l'attacco.

Giorno 30-46

Nell'arco di 17 giorni gli attaccanti hanno catalogato e organizzato minuziosamente tutto il loro bottino di informazioni: manuali, guide e materiale interno degli istituti, utile a comprendere il funzionamento dei loro sistemi così da poterne aggirare le protezioni.

A partire dal 33esimo giorno hanno sfruttato il tunnel VPN installato tramite Cobalt Strike per connettersi ai server che gestivano le applicazioni così da poterne studiare il funzionamento. Anche in questo caso, tutte le azioni venivano effettuate al di fuori dell'orario di ufficio, limitando il rischio che qualcuno potesse notare attività sospette nei sistemi. Parliamo di sessioni brevi, che duravano mediamente fra i 20 e i 60 minuti, utili a compromettere nuovi server e ottenere ulteriori informazioni.

Giorno 46

Gli hacker cancellano una serie di documenti, nel tentativo di cancellare le loro tracce dal sistema. L'obiettivo finale era riuscire a "bucare" i sistemi che controllavano l'accesso delle casse del bancomat, così da fargli elargire denaro che sarebbe stato poi prelevato da corrieri complici dell'organizzazione criminale. In questo caso, l'attacco è stato sventato.

Come proteggersi?

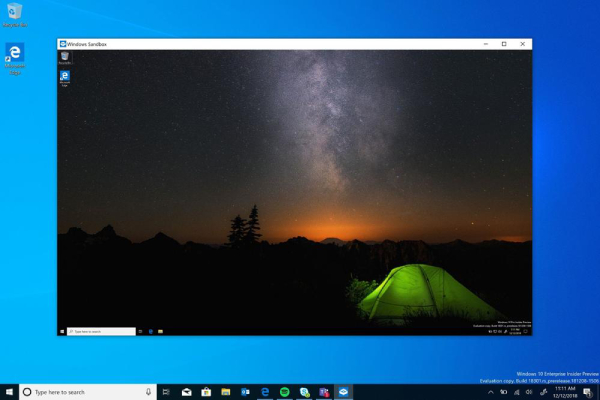

La cronologia che ci ha fornito Bitdefender mostra chiaramente che dietro questi attacchi ci sono vere e proprie organizzazioni criminali che lavorano in maniera professionale, investendo tempo e risorse nell'analisi dei bersagli e nello sfruttare le vulnerabilità dei sistemi, scoperte dopo mesi di ricerche. Come spesso accade, il punto debole rimane l'essere umano: è quasi sempre una persona che alla fine apre segue il link o apre il documento malevolo. Inutile accanirsi contro questi dipendenti: per quanto possiamo essere attenti, è estremamente facile cadere in inganno, soprattutto quando gli attaccanti confezionano mail estremamente credibili che sembrano provenire da istituzioni o persone con le quali hanno a che fare tutti i giorni. Possiamo cascarci tutti, anche gli amministratori più esperti, e per questo motivo è bene dotarsi di protezioni adeguate che non si limitino a filtrare le mail e gli url, ma che si appoggino a dei Sandbox (dal May Update anche Windows 10 ne include uno, almeno nelle versioni Pro ed Enterprise) per evitare che questi attacchi vadano a compromettere un intero sistema.

Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe

Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  Una friggitrice ad aria per 49€, anche come regalo? Oggi è scesa Cecofry Full InoxBlack Pro 5500, va benissimo e costa poco

Una friggitrice ad aria per 49€, anche come regalo? Oggi è scesa Cecofry Full InoxBlack Pro 5500, va benissimo e costa poco La Cina ha sviluppato una macchina in grado di creare mattoni con la regolite della Luna

La Cina ha sviluppato una macchina in grado di creare mattoni con la regolite della Luna Lanciati cinque nuovi satelliti cinesi Guowang per la connettività Internet

Lanciati cinque nuovi satelliti cinesi Guowang per la connettività Internet

6 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSolo falsi positivi, ecco in effetti lì era una bomba.

contenuto delle prime righe: microsoft word..

la lettura del topic è stata immediatamente interrotta poichè si è in presenza di un ossimoro informatico

Noi oltre a suggerire SEMPRE di chiamare l'ufficio IT in caso di dubbi, prepariamo una campagna di phising per vedere chi apre link o inserisce password.

vabbe ma che c'è di strano, un virsus allegato preso su outlook e aperto su ms office ..

più o meno come calare una bella ragazza nuda in un carcere e meravigliarsi che sia stata violentata

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".