CrowdStrike Global Threat Report: gli attaccanti sono sempre più veloci. E hanno preso di mira il vaccino per il Covid

di Alberto Falchi , Vittorio Manti pubblicata il 29 Marzo 2021, alle 10:31 nel canale Security

Nel 2020 il tempo medio per violare un'azienda è stato di 4 ore e 28 minuti, contro le circa 9 ore dell'anno precedente. Lo spionaggio economico sponsorizzato da stati è focalizzato sulle strutture di ricerca, produzione e distribuzione dei vaccini

CrowdStrike è uno dei principali attori nel mondo della cybersecurity, un'azienda che non si limita a sviluppare soluzioni per la difesa dagli attacchi informatici, ma si occupa anche di offrire servizi di assesment e remediation, anche ad altissimi livelli, tanto che ha collaborato con l'indagine del Democratic National Committee del 2016 relativa a una violazione a opera di attori che si presume legati al governo Russo.

Sotto il profilo della protezione, CrowdStrike non copre tutto lo spettro, ma concentra l'attenzione sugli endpoint, con una soluzione basata su cloud, la prima del settore ad appoggiarsi sulla nuvola. La scelta di puntare sul cloud anche in tempi non sospetti è dovuta a una precisa filosofia: le misure di sicurezza devono incidere il meno possibile sulle prestazioni del dispositivo.

L'azienda ha recentemente pubblicato l'edizione 2021 del suo rapporto annuale Global Threat Report.

2021 Global Threat Report: le strutture sanitarie sono fra i principali obiettivi degli hacker

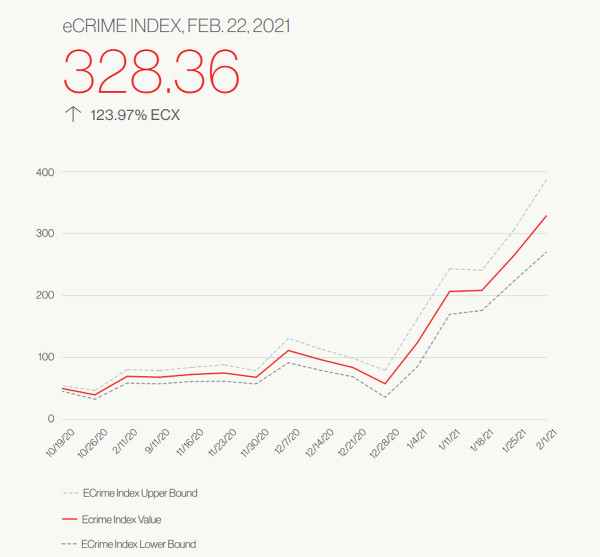

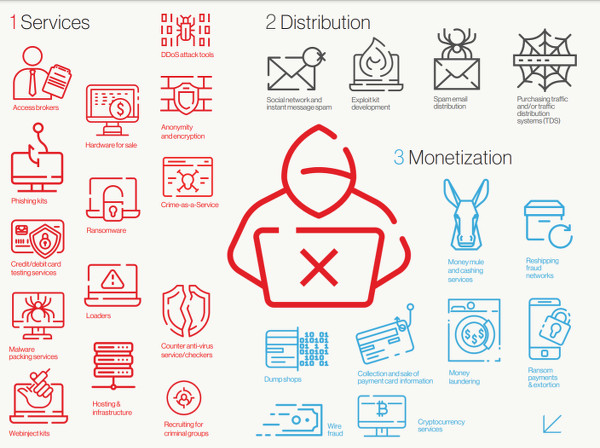

Anche CrowdStrike, come tutte le aziende che operano nel settore della cybersecurity, ha notato un incremento dell'attività criminale durante la pandemia, con 4 attacchi su 5 originati dall'ecosistema dell'eCrime, entità che agiscono per motivi economici, cercando di monetizzare dalle azioni criminali: nel 2020 hanno focalizzato le loro azioni sul tema Covid, spacciandosi per organizzazioni mediche e sanitarie e offrendo vaccini, trattamenti sanitari alternativi e dispositivi di protezione individuale (ovviamente non a norma).

Il rapporto analizza anche l'operato degli attaccanti sponsorizzati da nazioni, che hanno preso di mira il settore sanitario attaccando strutture come ospedali e centri di ricerca, produzione e distribuzione dei vaccini. I questo caso, l'obiettivo era la sottrazione di informazioni riservate, ma sono cresciuti anche gli attacchi tramite ransomware contro gli ospedali, mirati a monetizzare.

La velocità di reazione è fondamentale per limitare i danni

L'aspetto più interessante che emerge dal rapporto però è la velocità con cui riescono ad operare: se nel 2019 il tempo necessario a un'organizzazione criminale per violare i sistemi di un'azienda era di 9 ore circa, nel 2020 si è dimezzato, richiedendo solo 4 ore e 28 minuti. Un dettaglio importante, come ci spiega Stefano Lamonato, Solution Architecture Manager, Europe Channel & MSSP di CrowdStrike in Italia: il fatto che venga violato un singolo endpoint, infatti, non è di per sé un fatto gravissimo, a patto che si riesca a individuare subito la minaccia ed evitare che questa possa diffondersi ad altri punti dell'infrastruttura. A tal proposito, Lamonato ci parla della regola 1-10-60: per reagire in maniera efficace a un attacco, è fondamentale identificare la minaccia nell'arco di un 1 minuto, ottenere tutte le informazioni necessarie entro 10 minuti ed effettuare la remediation entro 60 minuti. La velocità di risposta è fondamentale soprattutto nel caso di attacchi sponsorizzati da nazioni: in questo caso, il tempo che intercorre dalla violazione ai primi movimenti laterali è di soli 18 minuti., contro le 4 ore e mezza circa di attaccanti non legati a stati.

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque

Hisense M2 Pro: dove lo metti, sta. Mini proiettore laser 4K per il cinema ovunque Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe

Lenovo ThinkPad X1 2-in-1 G10 Aura Edition: il convertibile di classe Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Cooler Master MasterFrame 600: modularità estrema e look premium per appassionati esigenti

Cooler Master MasterFrame 600: modularità estrema e look premium per appassionati esigenti Questi case sembrano GPU RTX 50 e costano meno di una ventola

Questi case sembrano GPU RTX 50 e costano meno di una ventola Elgato Facecam 4K: ecco la nuova webcam per Streamer che sognano un'esperienza pro

Elgato Facecam 4K: ecco la nuova webcam per Streamer che sognano un'esperienza pro

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoma sempre queste notizie che hanno il sentore della propaganda

dovete dare? e poi queste accuse si ripetono già da Luglio 2020.

non è che ripeterle all'infinito diventano vere.

capisco che uno stato che ha tre vaccini, due già autorizzati

ed uno in fase finale della procedura.

dove il primo ha avuto il prezzo dimezzato,

le condizioni di stoccaggio portate a temperature al di sopra dello zero,

che ne ha una versione "economica" per i paesi poveri

e che ne sta studiando l'uso via aerosol per i minori,

dia parecchio fastidio ai padroni del vapore.

mai che si cerchi di capire come mai questi hacker usino spesso

"armi" sottratte agli arsenale informatici americani

della Tailored Access Operations (TAO) noto come Equation Group

tipo EpMe o EpMo o Jian.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".