Cybersicurezza: per Mandiant il nuovo pericolo sono gli "Incontroller", i malware che attaccano le infrastrutture critiche

di Raffaello Rusconi pubblicata il 22 Aprile 2022, alle 13:01 nel canale Security

Sulla provenienza si sa ancora poco (si parla di Russia): si tratta di strumenti di attacco pericolosissimi in grado di bloccare macchinari critici, sabotare processi industriali, disattivare i controlli di sicurezza e causare altri tipi di danni

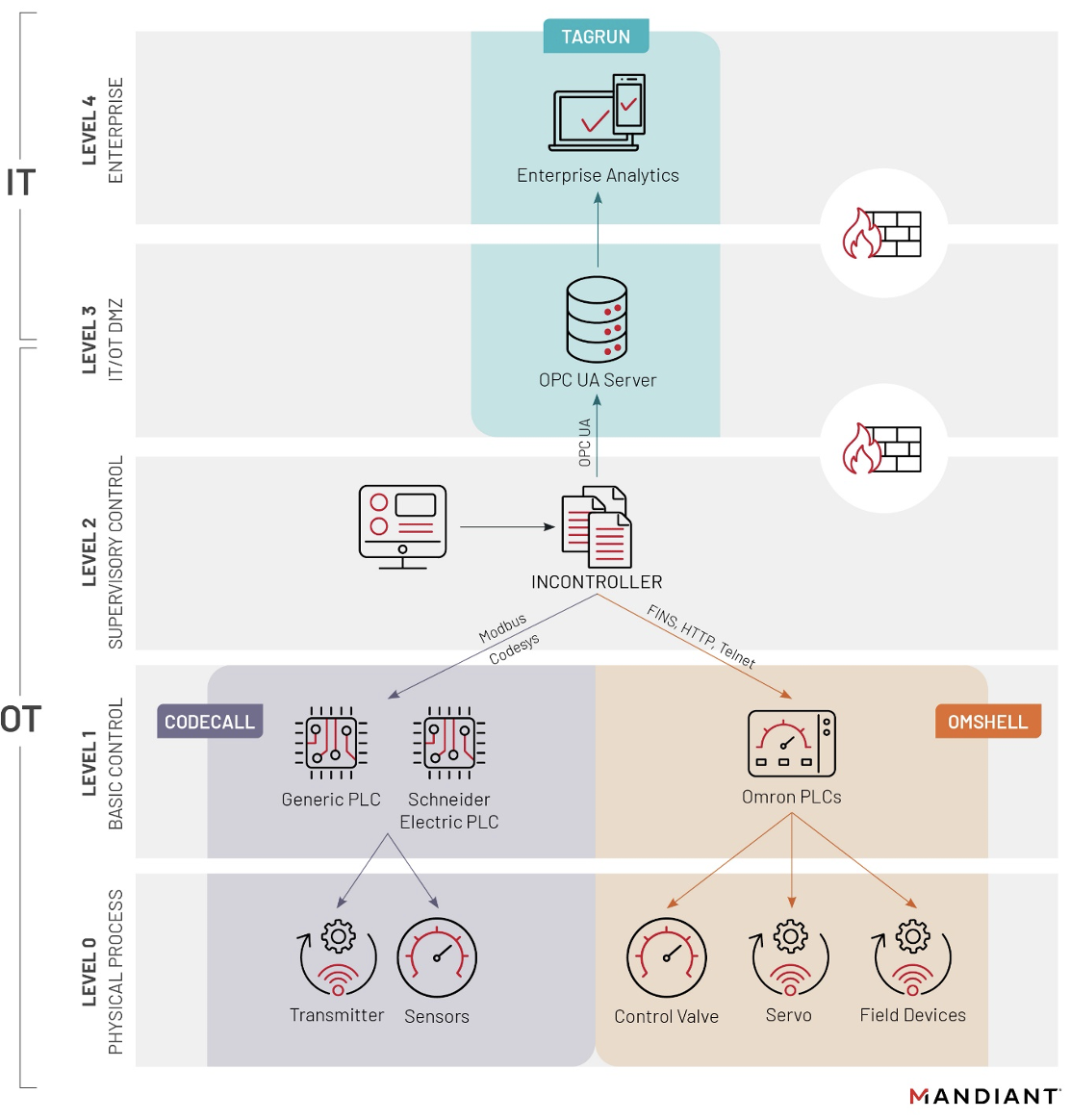

I ricercatori di sicurezza di Mandiant in collaborazione con Schneider Electric hanno identificato all'inizio del 2022 una nuova tipologia di malware in grado di compromettere sistemi industriali e infrastrutture critiche. Questo set di strumenti di attacco è stato ribattezzato Incontroller (anche Pipedream) e viene utilizzato soprattutto per colpire i controller industriali PLC e le rispettive piattaforme di coordinamento. Il malware rappresenta un rischio critico per tutte le organizzazioni che utilizzano sistemi di automazione gestiscono una grandissima varietà di strumenti: da macchine nelle catene di montaggio fino ai sensori o agli, attuatori industriali e così via.

Per la pericolosità, Incontroller è stato paragonato rispettivamente a Triton che nel 2017 cercò di disabilitare un sistema di sicurezza industriale, Industroyer che ha causato un'interruzione di corrente in Ucraina nel 2016 e Stuxnet che ha sabotato il programma nucleare iraniano intorno al 2010. Per quanto riguarda la genesi di questo malware, gli esperti di sicurezza di Mandiant guardano soprattutto ai gruppi di hacker sponsorizzati dal governo russo: Incontroller, infatti, sembra presentare delle somiglianze con alcuni software utilizzati in cyberattacchi condotti da organizzazioni criminali provenienti da quella specifica zona geografica. Si tratta, lo ribadiamo, di prove circonstanziali: gli esperti di Mandiant sono concordi nel ritenere “incontroller” una grave minaccia non solo per l’Ucraina ma anche per gli stati membri della NATO e per quelli che si sono schierati contro l'invasione russa.

Incontroller è stato creato per manipolare e interrompere i processi industriali

Le reti di automazione industriale si basano su una varietà di apparecchiature e strumenti che permettono agli operatori di tradurre informazioni e istruzioni in azioni fisiche. Data la diversità delle risorse presenti nelle reti industriali, le apparecchiature di automazione pur parlando lingue diverse comunicano tra loro utilizzando dei protocolli di comunicazione industriale standardizzati.

Incontroller include tre strumenti che consentono all'attaccante di inviare istruzioni ai dispositivi ICS utilizzando protocolli di rete industriali (come OPC UA, Modbus, Codesys e Omron PINNE) e consentendo all'attore di comunicare con una varietà di prodotti di diversi produttori di apparecchiature originali (OEM), sviluppando anche moduli per controller specifici di Schneider Electric e Omron. Incontroller sembra avere come bersaglio principale alcune soluzioni di automazione specifiche: server OPC; PLC Schneider Electric Modicon M251, Modicon M258 e Modicon M221 Nano anche altri dispositivi che sfruttano Modbus e Codesys; PLC Omron NX1P2 e NJ501 e servoazionamento R88D-1SN10F-ECT. Potrebbero essere interessati anche altri dispositivi delle serie PLC NJ e NX. Gli esperti di Mandiant dubitano che l'attore della minaccia possa prendere di mira uno di questi dispositivi a caso: è probabile che vengano scelti per preparare attacchi specifici in altri ambiti. Un po' quello che era successo con Triton che aveva preso di mira un sistema di sicurezza critico prima di compromettere l'ambiente industriale del bersaglio.

Mandiant sta monitorando anche due strumenti aggiuntivi che sembrano interessare i sistemi basati su Windows. Il primo sfrutta la vulnerabilità CVE-2020-15368 nel driver AsrDrv103.sys che comporterebbe l'installazione e lo sfruttamento di un driver vulnerabile. Le schede madri ASRock, infatti, possono essere utilizzate in alcune interfacce uomo-macchina (HMI) e workstation di progettazione in ambienti OT. L'altro strumento identificato come Icecore è una backdoor che fornisce funzionalità di ricognizione, comando e controllo.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Windows 11, addio difficili backup manuali: trasferimento dei file dal vecchio PC durante l'installazione

Windows 11, addio difficili backup manuali: trasferimento dei file dal vecchio PC durante l'installazione Il Regno Unito esclude la auto cinesi dagli incentivi? Le case scontano la stessa cifra

Il Regno Unito esclude la auto cinesi dagli incentivi? Le case scontano la stessa cifra PS5 Digital Edition con Fortnite e 1 TB a 399€: il bundle perfetto per iniziare è su Amazon

PS5 Digital Edition con Fortnite e 1 TB a 399€: il bundle perfetto per iniziare è su Amazon

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".