Cybertech Europe 2024: ecco come sta cambiando la cybersecurity, fra normative UE e IA

di Alberto Falchi pubblicata il 18 Ottobre 2024, alle 14:01 nel canale Security

Intervista agli esperti di Trend Micro, Sophos e Palo Alto Networks per scoprire come la sicurezza informatica si sta evolvendo e cosa dovrebbero fare le aziende per proteggersi da attacchi sempre più mirati e sofisticati

A ottobre a Roma si è tenuta Cybertech Europe 2024, una manifestazione che mette al centro la sicurezza informatica, realizzata in collaborazione con Leonardo, alla quale hanno partecipato numerose aziende. Quello che emerge è che la cybersecurity sta cambiando faccia: se in passato è sempre stata considerata un tema da esperti, ora che la digitalizzazione ha raggiunto livello molto elevati in svariati ambiti, ora è sempre più una componente essenziale di qualsiasi attività che fa leva sul digitale. Sintetizzando, è necessario un cambiamento culturale per affrontare le sfide della trasformazione digitale, in qualsiasi ambito.

Ma cosa ne pensano i protagonisti del settore? Abbiamo raccolto le opinioni di alcuni dei principali attori.

Sophos: fare attenzione alla supply chain

“Vediamo sempre più vulnerabilità nella supply chain, e abbiamo registrato un incremento sostanziale delle vittime in Italia”. Lo afferma Ross McKerchar, CISO di Sophos, che in azienda ha un compito molto importante: proteggere la stessa Sophos dagli attacchi. Secondo un’indagine svolta dalla società, l’Italia è uno dei Paesi più colpiti da attacchi alla catena di approvvigionamento, tanto che il 65% delle imprese intervistate afferma di aver subito almeno una violazione.

McKerchar fa notare un aspetto preoccupante: cambiano i vettori di attacco. “Storicamente era il phishing il principale” - afferma il CISO - “ma ora stiamo vedendo altri metodi, come lo sfruttamento di vulnerabilità e attacchi a VPN e firewall”. Tecniche un tempo utilizzate soprattutto dagli attori sponsorizzati da Stati, ma che ultimamente sono sempre più sfruttate anche dai cybercriminali. Prendere di mira la supply chain è un approccio molto efficace: le grandi aziende possono contare infatti su budget elevati e personale dotato di grandi competenze, al contrario delle PMI che sono loro partner o fornitori. Ma cosa possono fare quindi i “big” per proteggersi? Secondo McKerchar la soluzione non è (solo) fare audit di sicurezza, bensì fare domande agli attori che popolano la loro supply chain, indagare per capire quali sono le imprese più a rischio di incidente informatico. E di qui fare una selezione per capire se ci sono partner a rischio, coi quali interrompere i rapporti, o spingerli a migliorare la loro postura di sicurezza.

Sotto questo profilo, Sophos offre strumenti alle imprese così da aiutarle a verificare in autonomia se le loro infrastrutture presentano vulnerabilità critiche. Ma il CISO sottolinea anche un dettaglio spesso trascurato: pensare che se non si trova nessuna vulnerabilità, allora si tratta di un’azienda sicura. Questo non è corretto, secondo McKerchar: le imprese veramente al sicuro sono quelle che aggiornano e installano frequentemente le patch, e che lo comunicano con trasparenza. Perché, a ben vedere, nessuno può definirsi totalmente al sicuro, ma può lavorare per migliorare costantemente il proprio stato. La stessa Sophos sa che potrebbero esserci bug nelle sue soluzioni, e proprio per questo motivo ha attivato un programma di bug bounty che offre 80.000 dollari a chiunque sia in grado di scovare una vulnerabilità critica nei suoi sistemi.

Un altro tema che abbiamo discusso con McKerchar è quello della risposta ai ransomware: cosa bisogna fare se si è vittime di questi malware? “Ci vuole creatività. Ma anche la capacità di saper riconoscere gli attacchi e reagire subito. Anche con la consulenza degli esperti”. Internamente, non sono sempre necessari esperti di sicurezza informatica, che possono essere chiamati alla bisogna per reagire, ma serve avere un piano, soprattutto di comunicazione. Perché quando un ransomware si attiva, le comunicazioni sono interrotte: non funzionano le email, ed è difficile coordinarsi. Per questo è importante sapere subito chi chiamare in caso di emergenza, senza dover cercare il contatto all’interno dei propri sistemi IT.

McKerchar sottolinea anche come l’entrata in vigore della NIS 2 spingerà molte grandi aziende a porre più attenzione alle realtà che fanno parte della loro catena di approvvigionamento, e in certi casi potrebbero anche supportarle nel migliorare la loro postura di sicurezza. E quello che vedremo nei prossimi mesi/anni sarà probabilmente una maggior richiesta di SOC as a service: “Le aziende capiranno che serve un esperto, e con l’entrata in vigore della NIS 2 si troveranno doverli assumere. Chi non avrà il budget per dotarsi di competenze interne, dovrò per forza appoggiarsi a un servizio di questo tipo”.

Trend Micro: l’IA entra nella cybersecurity

Secondo Alessio Agnello, Technical Director per l’Italia di Trend Micro, l’IA sarà uno strumento chiave nella lotta al crimine informatico. E l’azienda, infatti, la integra già nelle proprie soluzioni, in varie maniere. A partire dalla protezione degli AI data center delle grandi aziende, usando algoritmi IA accelerati dalle GPU di NVIDIA. Perché queste realtà “spesso hanno necessità di proteggere la sovranità dei loro dati”, e quindi non si affidano a modelli di IA in cloud, ma si appoggiano a infrastrutture controllate da loro.

Trend Micro usa l’IA anche per semplificare il lavoro dei SOC, lasciando che gli algoritmi vadano ad analizzare gli alert delle soluzioni di sicurezza, velocizzando l’analisi e risparmiando tempo agli operatori umani.

Agnello sottolinea anche la crescita dell’uso dell’IA da parete degli attaccanti, che la sfruttano per creare deep fake audio video estremamente credibili, capaci di ingannare anche un esperto. Per questo Trend Micro mette a disposizione degli strumenti in grado di valutare se il contenuto è reale oppure generato dall’IA. Strumenti, questi, disponibili non sono per il mondo business, ma anche per l’utenza di tipo consumer.

Oltre a usare l’IA per proteggere, Trend Micro è impegnata anche a proteggere l’IA, un tema che sarà sempre più importante, perché i LLM possono essere abusati. Gli attaccanti prendono di mira i LLM per modificarne le risposte, così da renderle sbagliate o malevoli. Per questo abbiamo una soluzione in grado di controllare gli accessi a soluzioni come Copilot di Microsoft, Gemini di Google, al LLM LLama di Meta e non solo.

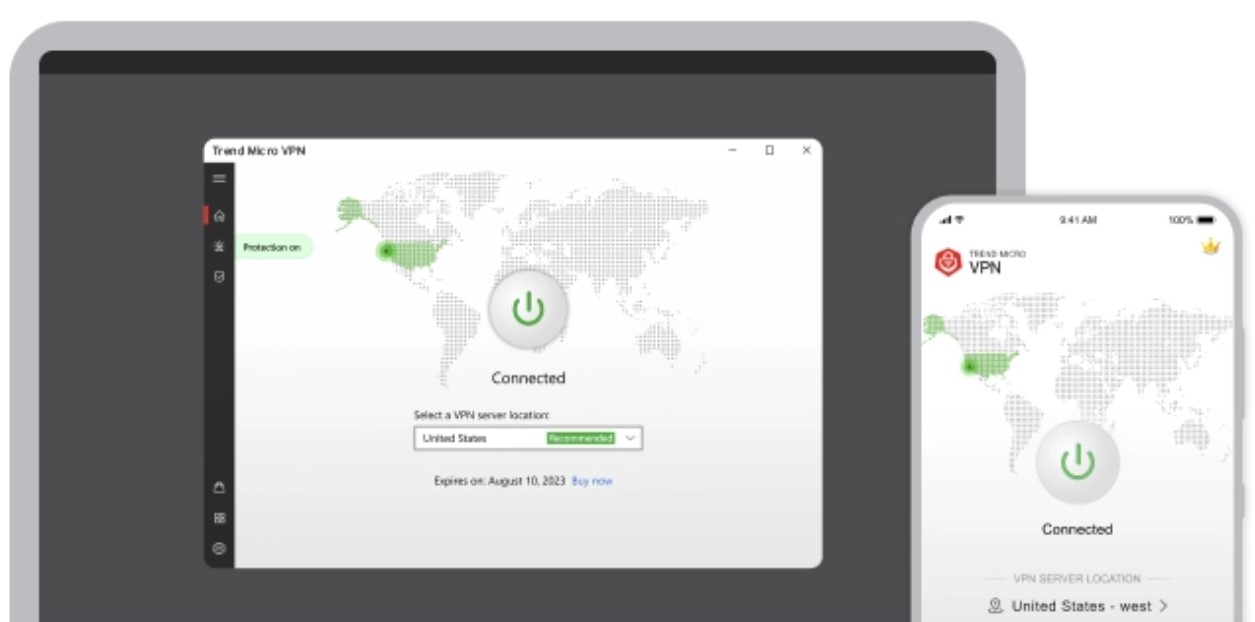

Un altro tema da non sottovalutare è quello di proteggere le VPN, che sono sempre più spesso abusate, complice anche il lavoro da remoto. “Le VPN possono includere alcune vulnerabilità, e gli attaccanti cercando di sfruttarle. Per questo motivo abbiamo sviluppato una tecnologia che maschera le VPN, così da non esporre il servizio online”.

Sul tema dell’autenticazione a più fattori, Agnello consiglia di non convincersi che siano inviolabili. Certo, sono molto sicure, ma seppure a fatica, un malintenzionato potrebbe riuscire a superare anche questa barriera. Per questo consiglia di implementare anche altre soluzioni, basate sull’intelligenza artificiale, che siano in grado di fare analisi del comportamento e dell’identità: “vedere da dove si autentica un utente e in quali orari”, così da individuare subito eventuali attività sospette.

La visione di Trend Micro sulla direttiva NIS 2, che entrerà in vigore a ottobre? Secondo Agnello, le aziende che erano già interessate dalla precedente NIS arriveranno pronte all’appuntamento. Molte altre che si trovano per la prima volta ad affrontare il tema, però, non riusciranno a essere a norma da subito: servirà più tempo.

Focus su DORA e NIS 2 con Palo Alto

Dal 17 ottobre è in vigore la NIS 2, una serie di norme europee che indicano i livelli minimi di sicurezza per le imprese che operano in settori critici, e che coinvolgono anche le realtà che operano lungo le loro supply chain. Le aziende sono pronte? “Secondo una recente ricerca di Palo Alto Networks e IDC solo il 28% dei CISO in EMEA e LATAM testa regolarmente i propri piani di risposta agli incidenti”, afferma Michele Lamartina, Regional Vice President Italia, Grecia, Cipro & Malta di Palo Alto Networks. “Le rigide disposizioni normative e la possibilità di sanzioni in caso di non conformità potrebbero spingere le aziende a mantenere un approccio prudente alla sicurezza informatica, comportamento non adeguato a un mondo in cui il panorama delle minacce si evolve rapidamente, diventando sempre più complesso. Ad esempio, le imprese potrebbero scegliere di impiegare tecnologie legacy consolidate, a scapito di sistemi di rilevamento più recenti, basati su intelligenza artificiale, che potrebbero invece offrire un’identificazione delle minacce più precisa e personalizzata. L’adozione di un approccio più innovativo consentirebbe non solo di proteggersi oggi, ma anche prepararsi al futuro”.

Ma NIS 2 non è l’unica direttiva europea sulla cybersecurity. A gennaio entrerà in vigore anche DORA, normativa che interessa le imprese che operano nel settore finanziario. E che, a quanto dicono gli esperti, è molto più complessa. “L’entrata in vigore del nuovo regolamento metterà in una situazione complessa il settore finanziario, chiamato a prepararsi su diversi fronti, tra cui diventare pienamente consapevole e in grado di attuare i presidi utili per poter fronteggiare l’esponenziale aumento di rischi e minacce connessi alla digitalizzazione dei servizi”, sottolinea Lamartina. “Critico per gli istituti finanziari sarà il raggiungimento della resilienza digitale, un passo fondamentale per garantire la costante conformità al nuovo quadro normativo. Le organizzazioni finanziarie saranno sempre più sotto esame da parte delle autorità di regolamentazione, tanto che alcune hanno espresso preoccupazione per il suo potenziale impatto sull’innovazione e la competitività, nonché per i costi di conformità e le interruzioni operative durante l’implementazione e l'allineamento con i framework di cybersecurity esistenti. La maturità e la complessità della governance di ogni società di servizi finanziari avranno impatto sulle modalità di conformità alla normativa. Ad esempio, le aziende con un profilo di maturità inferiore e un minore vantaggio competitivo sul mercato potrebbero dover investire maggiori risorse per soddisfarne i requisiti. Questo perché, a differenza delle controparti più mature, spesso non possiedono le necessarie competenze interne in tema di cybersecurity, e anche i rapporti con fornitori e partner potenzialmente strategici sono in fase di sviluppo”.

Sul tema dell’IA, anche Palo Alto la sta integrando nelle proprie soluzioni. Nello specifico, la tecnologia dell’azienda è chiamata Precision AI, “un’innovazione proprietaria che combina il meglio di deep learning e machine learning con l’accessibilità della GenAI per il real-time”, afferma Lamartina.

“Siamo in grado di offrire una sicurezza alimentata da AI capace di anticipare gli avversari e proteggere reti e infrastrutture in modo proattivo. La nostra Precision AI permette di cambiare le carte in tavola e creare un nuovo paradigma nella sicurezza in cui - forse per la prima volta - il difensore è in vantaggio sull’avversario. Offriamo tecnologie di AI in grado di contrastare l’AI e combattere i rischi associati all’uso pericoloso dell’intelligenza artificiale, mettendo a disposizione il bundle Precision AI Security che offre servizi di sicurezza avanzati , come Advanced URL Filtering, Advanced Threat Prevention, Advanced WildFire e Advanced DNS Security, basati su Precision AI, che sfruttano l’intelligenza artificiale inline per prevenire sofisticate minacce basate su web, minacce zero-day, attacchi evasivi command-and-control e di dirottamento DNS”.

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso

Microsoft Surface Pro 12 è il 2 in 1 più compatto e silenzioso Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  NASA X-59: conclusi i primi test di rullaggio per l'aereo supersonico silenzioso

NASA X-59: conclusi i primi test di rullaggio per l'aereo supersonico silenzioso Addio plastica? Gli scienziati creano un supermateriale che supera in prestazioni vetro e metallo

Addio plastica? Gli scienziati creano un supermateriale che supera in prestazioni vetro e metallo ChatGPT esplode: 2,5 miliardi di prompt al giorno. Google deve iniziare a tremare?

ChatGPT esplode: 2,5 miliardi di prompt al giorno. Google deve iniziare a tremare?

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".