DeathStalker, gli hacker che prendono di mira le PMI di tutto il mondo. Il report di Kaspersky

di Alberto Falchi pubblicata il 25 Agosto 2020, alle 15:41 nel canale Security

DeathStalker è un APT attivo sin dal 2012 che realizza attacchi su commissione contro PMI che operano nel mondo finanziario, studi legali inclusi. In almeno un'occasione il gruppo ha attaccato un ente diplomatico

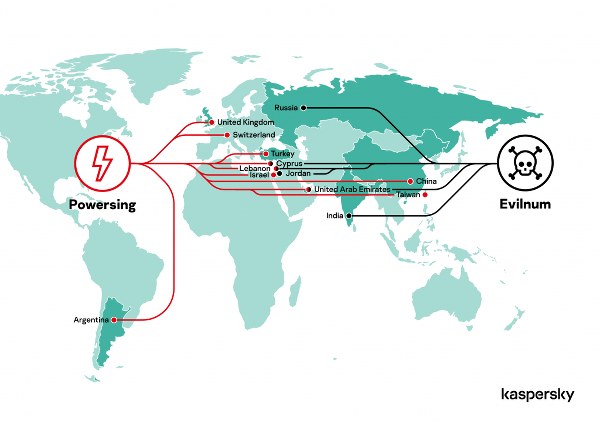

Quando si parla di APT (Advanced Persistent Threat) si tende a far riferimento a team di hacker sponsorizzati da governi, che prendono di mira infrastrutture e aziende critiche di altri paesi. DeathStalker, invece, rappresenta un'eccezione: questo gruppo, recentemente scoperto dai ricercatori di Kaspersky, è composto da mercenari che offrono le loro competenze in ambito hacking sul mercato. Fondamentalmente, DeathStalker viene pagato per fare spionaggio e prende di mira prevalentemente piccole e medie imprese che operano in ambito finanziario, inclusi studi legali e - almeno in un caso - enti diplomatici. Gli esperti di sicurezza sostengono si tratti di una minaccia alla quale prestare molta attenzione data l'abilità del gruppo di hacker nell'aggiornare i suoi strumenti di hacking in maniera rapida ed efficace, così da rimanere a lungo nascosti nei sistemi delle vittime. Deathstalker fino a ora ha attaccato bersagli in Cina, Europa, Russia, India, Emirati Arabi Uniti e Argentina.

DeathStalker: ecco come l'ATP attacca le sue vittime

Come nella maggior parte dei casi, la porta d'ingresso di DeathStalker nei sistemi informatici è l'email. L'infezione parte da una mail di spear phishing (phishing estremamente mirato sulla vittima) che contiene un file lnk malevolo. Quando la vittima clicca sopra a questo file, viene eseguito uno script di PowerShell che si connette al server C&C (Command & Control) dal quale scarica ulteriori parti del malware necessarie a insinuarsi nel sistema, all'interno del quale poi rimane nascosto, attivandosi per prendere screenshot dello schermo della vittima o eseguendo una serie di comandi.

Il funzionamento e lo schema di attacco a ben vedere non sono tanto differenti da quelli di altri malware, ma c'è un dettaglio che caratterizza DeathStalker e rende molto difficile per ricercatori e autorità prendere il controllo dei server C&C così da fermare la minaccia: i dati di questi server vengono vengono condivisi e codificati tramite dead-drop resolver, dei messaggi condivisi pubblicamente su forum, commenti di blog, social network, nascondendo a tutti gli effetti la catena di controllo. Nelle sue analisi, Kaspersky ha rilevato questo tipo di messaggi su Google+, Imgur, Reddit, ShockChan, Tumblr, Twitter, YouTube e WordPress.

![]()

"DeathStalker è il primo esempio di un autore di minacce informatiche dal quale le organizzazioni che operano nel settore privato dovrebbero difendersi" - ha dichiarato Ivan Kwiatkowski, senior security researcher del Global Research and Analysis Team (GReAT) di Kaspersky - "Mentre spesso ci concentriamo sulle attività svolte dai gruppi APT, un gruppo come DeathStalker ci ricorda che anche le organizzazioni che tradizionalmente non sono fra le più attente dal punto di vista della cybersecurity dovrebbero essere consapevoli di poter diventare bersagli di DeathStalker. A giudicare dalla sua continua attività, ci aspettiamo anche che DeathStalker continui a rimanere una minaccia, mettendo in campo strumenti sempre nuovi per colpire le organizzazioni. Questo attore, in un certo senso, è una prova del fatto che anche le piccole e medie imprese devono investire nella formazione sulla sicurezza informatica e nella sensibilizzazione. Per rimanere protetti da DeathStalker, consigliamo alle organizzazioni di disattivare la possibilità di utilizzare linguaggi di scripting, come powershell.exe e cscript.exe, dove è possibile. Raccomandiamo, inoltre, che la formazione futura in termini di sensibilizzazione su questo tipo di problematiche e le valutazioni dei prodotti per la sicurezza informatica comprendano anche le capacità di rilevamento delle catene di infezione basate su file LNK (shortcut)".

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".