ESET ha identificato un pericoloso bootkit UEFI per Windows

di Raffaello Rusconi pubblicata il 25 Ottobre 2021, alle 14:01 nel canale Security

Si chiama ESPecter il bootkit UEFI scoperto dai ricercatori di ESET. Non era mai stato identificato in precedenza ed era sfruttato dagli hacker sin dal 2021 per eseguire delle backdoor sui sistemi Windows

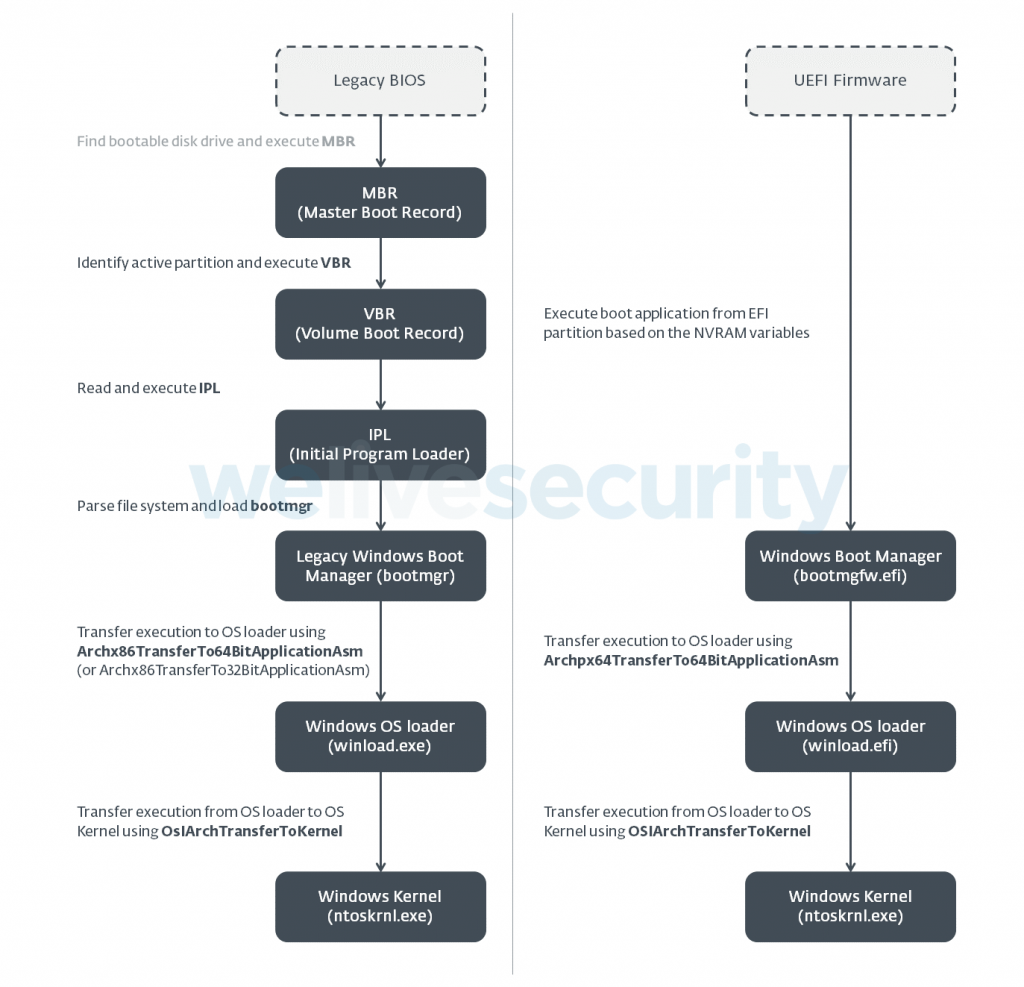

I ricercatori di ESET, un'azienda specializzata nella cybersecurity, hanno scoperto un pericoloso bootkit UEFI (Unified Extensible Firmware Interface) che finora non era stato documentato ed era nascosto in una partizione di sistema EFI. I bootkit non sono altro che virus informatici installati nel firmware e che non vengono rilevati dai software di sicurezza: infatti, questo codice malevolo entra in funzione durante la sequenza iniziale di avvio del sistema.

Un bootkit di nome ESPecter

Il bootkit scoperto da ESET è in grado di eludere Windows Driver Signature Enforcement e di nascondere il proprio driver nel firmware: in questo modo il virus può recuperare preziose informazioni sulle macchine compromesse. ESPecter, questo è il nome scelto dai ricercatori di ESET, è il secondo bootkit UEFI di questo tipo che sfrutta l’ESP (una partizione di sistema), per nascondersi. È stato scoperto su una macchina compromessa con una componente client con funzionalità di keylogging e di accesso ai documenti: ESPecter sembra essere utilizzato principalmente a scopo di spionaggio.

“È interessante notare che le origini di questa minaccia risalgono almeno dal 2012; in precedenza operava come bootkit per sistemi BIOS legacy. Nonostante fosse noto da tempo, ESPecter, le sue operazioni e il suo aggiornamento, sono passati inosservati e non sono stati documentati fino ad ora. Negli ultimi anni, abbiamo riscontrato casi di proof-of-concept di bootkit UEFI, documenti divulgati e persino codice sorgente sottratto che suggeriscono l'esistenza di un vero malware UEFI sotto forma di impianti flash SPI o ESP. Nonostante tutto ciò, solo quattro casi reali di malware UEFI sono stati scoperti, incluso ESPecter”, ha spiegato Anton Cherepanov, ricercatore di ESET che ha scoperto e analizzato la minaccia insieme al collega Martin Smolár.

I ricercatori sono stati in grado di ricostruire le origini di questo bootkit: la prima versione è riconducibile al 2012. Le differenze tra le versioni 2012 e 2020 del malware sembrano essere minime, a parte lo spostamento dai sistemi BIOS legacy ai moderni sistemi UEFI. Il secondo payload presente in ESPecter è una backdoor che offre una serie di comandi e contiene varie capacità di esfiltrazione automatica dei dati (tra cui il furto di documenti, il keylogging e il monitoraggio dello schermo della vittima attraverso screenshot). Tutti i dati rubati, poi, vengono memorizzati in una directory nascosta.

"ESPecter dimostra che gli attori delle minacce si affidano agli impianti del firmware UEFI quando si tratta di persistenza pre-OS e, nonostante i sistemi di sicurezza esistenti come UEFI Secure Boot, investono il loro tempo nella creazione di malware che potrebbe essere facilmente bloccato da questi stessi sistemi, se abilitati e configurati correttamente“, ha confermato Martin Smolár.

Per difendersi da ESPecter è consigliabile utilizzare sempre l'ultima versione del firmware e assicurarsi che il sistema sia configurato correttamente, oltre ad avere abilitato la funzione Secure Boot. Infine, è fondamentale configurare il Privileged Account Management per evitare che gli aggressori possano accedere agli account privilegiati necessari per l'installazione del bootkit. Con questi semplici accorgimenti, secondo gli esperti di ESET è possibile difendersi da questo bootkit.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto La Corea del Sud vorrebbe costruire una base lunare entro il 2045

La Corea del Sud vorrebbe costruire una base lunare entro il 2045 Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS

Rilasciati i primi risultati delle analisi sulla cometa interstellare 3I/ATLAS Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

Robot umanoidi low cost? Unitree ci prova con R1 a 5.900 dollari

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSi chiama ESPecter il bootkit UEFI scoperto dai ricercatori di ESET. Non era mai stato identificato in precedenza ed era sfruttato dagli hacker sin dal 2021 per eseguire delle backdoor sui sistemi Windows

Click sul link per visualizzare la notizia.

errore nel sottotitolo, 2012

Per fortuna Windows 11 ci salverà da questi rootkit brutti e cattivi... ops, no.

sbagliato, questo lo prende chi viene ritenuto soggetto interessante da tenere sotto controllo, che può essere per esempio un'azienda che ha brevetti o progetti da rubare, ma può essere anche una persona qualsiasi che sui social o qualche forum ha scritto cose che secondo "qualcuno" vale la pena di monitorare

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".