F5 Labs: le web app sotto attacco dagli hacker sponsorizzati dagli Stati

di Alberto Falchi pubblicata il 09 Agosto 2021, alle 10:21 nel canale Security

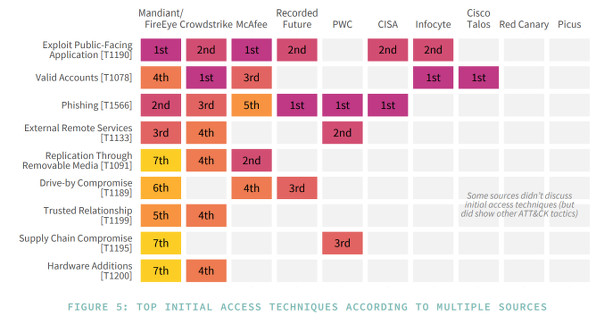

Gli exploit contro applicazioni esposte al pubblico sono una delle principali tecniche di attacco iniziali indicate da tutte le fonti che hanno segnalato violazioni a MITRE ATT&C. Gli attacchi da attori al soldo dei Governi sono costati 4,3 miliardi di dollari in perdite

Sentiamo sempre più frequentemente parlare di attacchi informatici, in molti casi con gravi conseguenze, come nel caso del recente ransomware che ha colpito la Regione Lazio. Ma quali sono le risorse maggiormente prese di mira? Secondo una ricerca di F5 Labs, condotta da Cyentia Institute, sono le applicazioni web: il 56% degli attacchi verificatisi negli ultimi anni sono dovuti a problemi di sicurezza legati a queste app.

Più della metà degli attacchi alle web app sono condotti da hacker al soldo dei governi

L'analisi condotta dal Cyentia Institute è basata sia sulla Cyentia Research Library, che include più di 2.500 report da differenti fonti, avvalendosi di input provenienti da altre fonti. Lo scopo è infatti quello di ricostruire un quadro più ampio possibile dell’evoluzione della sicurezza informatica.

“Se diamo uno sguardo allo stato attuale della ricerca nel settore della sicurezza informatica, possiamo notare che la meta-analisi è difficile, se non impossibile a volte. Tuttavia, con questo studio abbiamo voluto dimostrare che l'analisi multi-sorgente si può fare e rappresenta l’approccio corretto”, spiega Wade Baker, Partner & Co-Founder del Cyentia Institute. “Un'analisi multi-sorgente di questo tipo, infatti, è importante e in grado di anticipare le sfide dell'integrazione, standardizzazione e analisi di data set che differiscono notevolmente tra loro”.

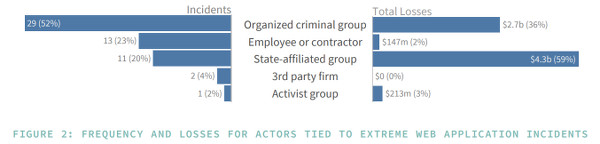

Come già detto, il report evidenzia come il 56% degli attacchi negli ultimi anni abbia coinvolto le web app, per costi stimati di circa 7,6 miliardi di dollari. Una cifra enorme, che corrisponde al 42% di tutte le perdite legate a "eventi estremi legati a perdite informatiche”.

Quello che colpisce maggiormente, però, è che il 57% di tali perdite è dovuto non a semplici hacker alla ricerca di soldi "facili", ma è opera di professionisti sponsorizzati da nazioni. Fondamentalmente, l'hacking di Stato ha generato a livello globale perdite per 4,3 miliardi di dollari.

Uno degli aspetti più critici di questa tipologia di attacchi è che il tempo di rilevamento medio è decisamente elevato. Se tipicamente sono necessari 71 giorni per rendersi conto di una violazione dei sistemi, quando sono le app web a essere compromesse questo lasso di tempo si estende enormemente, con 254 giorni di media.

“I report analizzati e integrati dal Cyentia Institute affrontano gli aspetti della sicurezza informatica con modalità molto diverse tra loro: alcuni si focalizzano sugli incidenti in sé, come livello più intelligibile a partire dal quale esaminare la sicurezza, altri sulle motivazioni di chi attacca o su tattiche, tecniche e procedure (TTP) oppure sulle diverse tipologie di vulnerabilità”, spiega Raymond Pompon, Direttore degli F5 Labs. “Queste ultime sembrano oggi l’aspetto maggiormente sconnesso nelle analisi; i ricercatori di Cyentia, infatti, hanno notato una sorta di effetto "Torre di Babele" che ha impedito loro di raggiungere conclusioni più definitive rispetto alla prevalenza di SQL injection e cross-site scripting. Nonostante queste differenze, però, tutte le diverse ricerche giungono alla medesima conclusione: gli attacchi contro le applicazioni Web, in particolare gli attacchi legati all’autenticazione e gli exploit Web, oggi costituiscono la principale fonte di rischio".

Pompon conclude con un consiglio ai responsabili di sicurezza: “Siamo rimasti sorpresi nel vedere come sotto la superficie di tutte queste ricerca non vi sia una reale discontinuità e frammentazione, ma un consenso comune sulla difficoltà di esecuzione”, aggiunge Pompon. “Sembra che, dal punto di vista teorico, la maggior parte dei team di sicurezza sappia che cosa deve fare, ma il vero problema è essere in grado di mettere in pratica questa teoria nel tempo. Questa conclusione deve farci aprire gli occhi. È di certo impegnativo condurre un’analisi comune dettagliata e profonda perché tutte le organizzazioni differiscono tra loro sotto moltissimi punti di vista, nel modello organizzativo, il livello di tolleranza al rischio, il footprint tecnologico e così via. Per questo motivo, è necessario spostarsi verso un modello di intelligence della sicurezza che riguardi più il come e meno il cosa potrebbe portare a una maggiore conformità tecnologica e operativa. Come sempre, gli F5 Labs continueranno ad aiutare a progredire la ricerca e ad avvicinare la pratica alla teoria a vantaggio di chi si occupa di protezione informatica in tutto il mondo".

Il rapporto completo è consultabile a questo indirizzo.

Recensione DJI Mini 5 Pro: il drone C0 ultra-leggero con sensore da 1 pollice

Recensione DJI Mini 5 Pro: il drone C0 ultra-leggero con sensore da 1 pollice ASUS Expertbook PM3: il notebook robusto per le aziende

ASUS Expertbook PM3: il notebook robusto per le aziende Test ride con Gowow Ori: elettrico e off-road vanno incredibilmente d'accordo

Test ride con Gowow Ori: elettrico e off-road vanno incredibilmente d'accordo Monopattini elettrici, a un anno dal decreto non si sa nulla di targa e assicurazione (e casco)

Monopattini elettrici, a un anno dal decreto non si sa nulla di targa e assicurazione (e casco) Tesla Robotaxi, autista di sicurezza si addormenta al volante. Segnalati nuovi incidenti

Tesla Robotaxi, autista di sicurezza si addormenta al volante. Segnalati nuovi incidenti Samsung Galaxy S26: svelate le combinazioni di RAM e storage di tutti e tre i modelli

Samsung Galaxy S26: svelate le combinazioni di RAM e storage di tutti e tre i modelli

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".