F5 lancia l'allarme IoT: in 4 mesi scoperte 26 nuove Thingbot

di Alberto Falchi pubblicata il 12 Novembre 2019, alle 12:41 nel canale Security

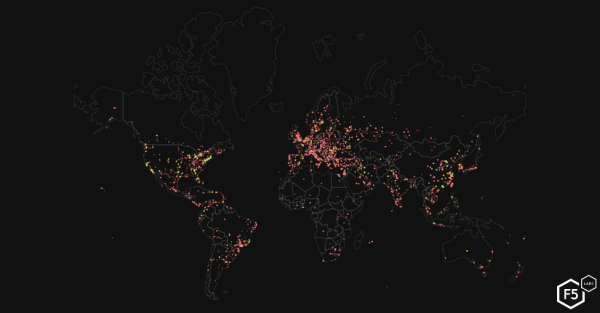

Secondo F5 Networks il 62% dei dispositivi IoT è a rischio: entro il 2020 ci saranno oltre 12 miliardi di "oggetti" vulnerabili che possono essere compromessi per sferrare attacchi. I router sono quelli maggiormente presi di mira

Hunt for IoT, So Easy To Compromise, Children Are Doing It. Si intitola così la sesta edizione della ricerca di F5 Networks sulle vulnerabilità dei dispositivi IoT e il titolo non lascia adito a fraintendimenti: "hackerare" un oggetto connesso è un gioco da ragazzi. Letteralmente!

Non è una novità, a dirla tutta. Il fenomeno dell'hacking dell'IoT si è diffuso dopo la scoperta della botnet Mirai, che era stata messa in piedi da alcuni studenti per sferrare un attacco DDoS contro la loro università così da ritardare un esame. Da quel momento, hanno iniziato a circolare differenti varianti di Mirai, buona parte delle quali realizzate non da piccoli geni incompresi, ma da script kiddie, dei ragazzini privi di particolari competenze tecniche che sfruttano le vulnerabilità dei sistemi informativi a proprio vantaggio.

Il problema non sono ovviamente questi hacker in erba, che nella maggior parte dei casi non sono interessati a sabotare sistemi od ottenere vantaggi economici, ma il fatto che se un comune 13enne è in grado di realizzare una botnet, questo significa che un'organizzazione criminale (o governativa) con sufficienti risorse può spingersi molto oltre. Che è quello che sta accadendo.

Perché è così facile creare una botnet IoT?

Trovare il codice sorgente per realizzare una botnet è decisamente semplice: basta una ricerca su Pastebin o Github per trovare più di un centinaio di link al sorgente di Mirai, con tanto di istruzioni passo passo su come usarlo e in certi casi delle chat tramite le quali ottenere assistenza tecnica, quasi si trattasse di un comune software commerciale.

Il vero problema non è questo codice, però, bensì le vulnerabilità dei sistemi: uno degli metodi più comuni di Mirai per trovare dispositivi vulnerabili è sfruttare le credenziali di default di router, IP camera e altri "oggetti". Proprio grazie a queste "dimenticanze" per gli hacker è spesso banale prendere il controllo di un sistema. Ulteriori sistemi sono poi bucati sfruttando l'approccio più grezzo ma efficace: un attacco brute force basato su dizionario è spesso sufficiente per ottenere altre credenziali.

A questi metodi se ne aggiungono altri più sofisticati, sfruttando gli exploit riportati nei bollettini CVE, tramite i quali è possibile ottenere, a volte con estrema semplicità, un accesso con i privilegi da amministratore.

Basta insomma sfruttare informazioni pubbliche e, spesso, la poca attenzione delle persone per ottenere il controllo di migliaia e migliaia di dispositivi. Molti di questi infatti sono installati in comuni abitazioni, configurati non da esperti di sicurezza bensì da persone comuni che non hanno competenze in ambito di sicurezza informatica e di conseguenza non sempre mettono in atto contromisure anche banali, come cambiare la password di default.

Il risultato è che dopo Mirai queste informazioni hanno iniziato a circolare e il fenomeno si è ingrandito a dismisura, tanto che a oggi il 46% delle botnet scoperte sono basate su varianti di Mirai.

I dispositivi maggiormente presi di mira sono sempre gli stessi: router casalinghi o di piccoli uffici, IP cameras, registratori digitali, sistemi di sorveglianza.

Come fermare le botnet?

Solitamente quando un malware ottiene un'enorme diffusione, il numero di infezioni iniziano a scemare dal momento che produttori e software house prendono contromisure. Non è il caso di Mirai che anzi, nei primi sei mesi dell'anno si è diffusa con più capillarità. Questo anche perché questa particolare botnet è autoreplicante e continua a scansionare Internet alla ricerca di nuovi bersagli da infettare.

Il rapporto di F5 Networks insiste sulla necessità di prendere provvedimenti da parte dei produttori. Sono loro che devono realizzare dispositivi più sicuri, che offrano protezione contro questo tipo di attacchi. Questo processo, però, non è ancora stato avviato e, considerata l'inevitabile inerzia delle persone nel sostituire i propri dispositivi non nuove e più sicure versioni, si stima saranno necessari alcuni anni prima che sia ridotta la superficie di attacco.

E nel frattempo? Secondo F5 la protezione dagli attacchi DDoS sferrati da botnet dovrebbe avvenire a livello di provider, appoggiandosi a firewall in grado di analizzare i comportamenti e bloccare questo tipo di minacce. Per quanto riguarda la gestione del dispositivo, invece, fornisce i soliti consigli che, se ascoltati, possono ridurre di molto il rischio:

- Disabilitare la gestione remota dei dispositivi IoT o quantomeno proteggerli da un valido firewall. Non esporli mai su Internet senza protezione

- Cambiare le credenziali predefinite e usare password sicure

- Verificare sempre che tutti i dispositivi siano aggiornati all'ultima versione del firmware

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori

Scopa elettrica Chebio, gran ritorno a soli 109€: ha rivoluzionato il mercato, è ottima e con accessori Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto

Samsung Neo QLED da 65 pollici scende sotto i 900€: 4K AI, Dolby Atmos e pannello premium da cinema in salotto TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

TCL 55 pollici 4K con Google TV e HDR10+ a un prezzo mai visto: qualità da top di gamma sotto i 300€

8 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSe il dispositivo lo consente.

La maggioranza degli utenti domestici si affida al firewall del router. Improbabile abbiano hardware dedicato.

Qualora il dispositivo lo consenta.

Se il dispositivo lo consente e se il produttore rilascia gli aggiornamenti.

in questo modo nessuno potrebbe avere accesso all'associazione tra utente e password di default....

Facendo in questo modo si avrebbe un dispositivo che non richiede troppa difficoltà di configurazione ed al contempo con una password che, sebbene di default, non sarebbe così facilmente ottenibile dal primo che passa...

ma i produttori si ostinano a produrre dispositivi che per essere più "user friendly" hanno nome utente e password di default... (andrebbe proibito per legge...)

Fino a che nessuno regolamenterà queste cose e sarà lasciata ai produttori la scelta ho proprio idea che non se ne uscirà mai...

Stai mica parlando dei mitici Technicolor di TIM, che dicono "si si, ho cambiato la password", ma poi scopre che è rimasta quella di default.

Considera che produttori come Allwinner, vendono SoC con pessimo supporto a Linux. E se ti lamenti sui loro forum, ti dicono di svilupparti i driver da te. Ovviamente parliamo di componenti non documentati pubblicamente.

E' questo il livello al quale siamo nel mondo embedded/IoT.

"Disabilitare la gestione remota dei dispositivi IoT"

Ma un IoT senza gestione remota diventa un T.... quindi che senso ha avere una roba connessa che non posso gestire da remoto?

"Disabilitare la gestione remota dei dispositivi IoT"

Ma un IoT senza gestione remota diventa un T.... quindi che senso ha avere una roba connessa che non posso gestire da remoto?

Penso che quella "gestione remota" sia intesa come accesso ai menù di gestione del dispositivo (settaggio, configurazione, aggiornamento fw, ecc), non al normale utilizzo del device.

in questo modo nessuno potrebbe avere accesso all'associazione tra utente e password di default....

Facendo in questo modo si avrebbe un dispositivo che non richiede troppa difficoltà di configurazione ed al contempo con una password che, sebbene di default, non sarebbe così facilmente ottenibile dal primo che passa...

ma i produttori si ostinano a produrre dispositivi che per essere più "user friendly" hanno nome utente e password di default... (andrebbe proibito per legge...)

Fino a che nessuno regolamenterà queste cose e sarà lasciata ai produttori la scelta ho proprio idea che non se ne uscirà mai...

Quello che è scioccante è che gli iot nascono in un epoca in cui si è già consapevoli di tutti i rischi di sicurezza connessi alla rete. Stessa cosa per l'automotive.

Considera che produttori come Allwinner, vendono SoC con pessimo supporto a Linux. E se ti lamenti sui loro forum, ti dicono di svilupparti i driver da te. Ovviamente parliamo di componenti non documentati pubblicamente.

E' questo il livello al quale siamo nel mondo embedded/IoT.

Appunto.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".