FireEye spiega quanto può essere semplice violare un sistema industriale

di Alberto Falchi pubblicata il 28 Maggio 2021, alle 09:51 nel canale Security

Superare le difese di alcuni sistemi industriali è più facile di quello che sembra, tanto che FireEye ha monitorato le scorribande di alcuni hacktivisti con scarse competenze. In alcuni casi, però, i bersagli non erano quelli che credevano...

Quando pensiamo agli attacchi ai sistemi OT, cioè quelli industriali, ci immaginiamo hacker estremamente competenti e che hanno a disposizione grandi risorse. Loschi figuri che prendono di mira una centrale elettrica, o una fabbrica, e investono molto tempo a scoprirne le vulnerabilità per poi sfruttarle a loro vantaggio. In realtà, non è sempre così e, spesso, ci sono attori che non si concentrano su una particolare infrastruttura, ma vanno alla ricerca di quelle facilmente attaccabili anche da chi non è particolarmente esperto. FireEye Mandiant ha analizzato alcuni di questi attacchi, scagliati fra il 2020 e il 2021. Nessuno di questi ha avuto un impatto serio sul mondo reale, ma quello che preoccupa è la frequenza di questo tipo di violazioni.

Quando la motivazione non è economica ma politica

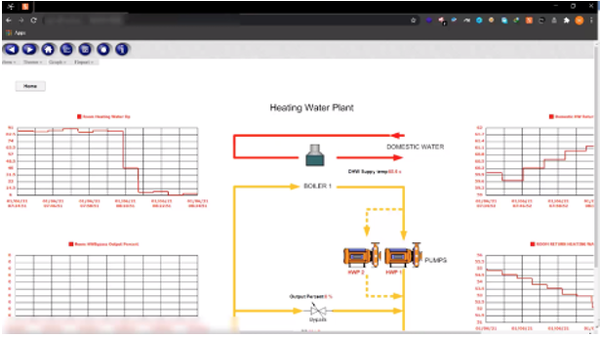

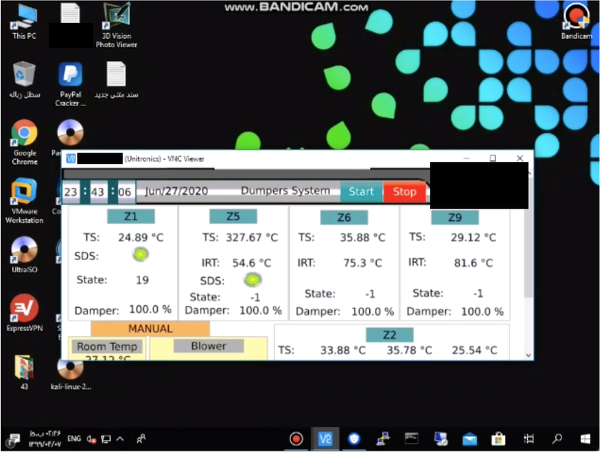

Nel mese di marzo 2020, FireEye ha analizzato una serie di attacchi a numerosi ICS (Industrial Control System) sparsi per il globo, in paesi come Nord America, Europa centrale e occidentale e Asia. Una raffica di attacchi che è andata avanti per cinque giorni, durante i quali gli attaccanti hanno condiviso filmati a bassa risoluzione delle loro azioni. Parliamo di sistemi critici, fra cui una diga, un sistema per l'esplorazione mineraria, un impianto solare. Nei filmati, gli attaccanti hanno mostrato la loro capacità di modificare alcuni parametri di funzionamento delle HMI, le Human Machine Interface.

Le intrusioni sono avvenute prevalentemente attaccando le connessioni VNC (virtual network computing), e poi prendendo il controllo delle interfacce, decisamente intuitive, fatto che permette anche a persone prive di competenze di poter modificare alcuni aspetti del funzionamento del sistema.

"Consola" il fatto che queste azioni avessero uno scopo politico e dimostrativo, tanto che gli annunci delle violazioni erano a opera di gruppi di hactivisti pro-Palestina, apparentemente non intenzionati a causare danni seri ma solo a dar voce alle loro proteste. Il fatto che però persone con competenze limitate siano riuscite a penetrare questi sistemi è estremamente preoccupante.

Quando gli hacker prendono fischi per fiaschi

Alcune delle operazioni di hacking lanciate da attori dilettanti mostrano evidentemente le scarse competenze nell'OT. In un'occasione, un hacker ha postato la foto di un sistema di controllo ferroviario che sosteneva di aver violato. L'attacco oggettivamente c'è stato ma lo sprovveduto hacker non si è reso conto di un dettaglio che invece non è sfuggito agli investigatori di FireEye: il sistema ferroviario in questione non controllava un impianto reale, ma un set di modellini.

Ancora più significativo l'esempio di un attaccante che sosteneva di aver eluso le difese di un "gas system" israeliano. Anche in questo caso, il bersaglio è stato mancato di parecchio: l'attaccante, in questo caso, aveva infatti preso il controllo del sistema di ventilazione della cucina di un ristorante a Israele.

Curioso il fatto che questi attori stiano anche pubblicando dei tutorial su come portare avanti questo tipo di attacchi: guide molto semplici, che spiegano più che altro come trovare sistemi vulnerabili tramite il motore di ricerca IoT Shodan o andando a ricercare tramite Censys i sistemi con la "porta" 5900 aperta.

Non sottovalutare questi attacchi

Se fortunatamente questi attaccanti non avevano intenzione di fare seri danni, ma solo azioni dimostrative, lascia comunque a bocca aperta il fatto che delle persone tanto inesperte possano accedere a sistemi remoti con relativa facilità. Anche senza volerlo, questi hacktivisti potrebbero creare seri danni. Ma, soprattutto, attirare con le loro scorribande l'attenzione di attori ben più competenti, che potrebbero sfruttare le vulnerabilità per azioni più concrete.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics Norma, MSE e DepuChat: l'Italia tra i primi paesi a introdurre l'IA in Parlamento

Norma, MSE e DepuChat: l'Italia tra i primi paesi a introdurre l'IA in Parlamento

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".