Frag Attack: scoperte (e corrette) tre falle presenti da oltre 20 anni nel protocollo Wi-Fi

di Alberto Falchi pubblicata il 17 Maggio 2021, alle 17:41 nel canale Security

Un ricercatore belga ha scoperto delle falle nel protocollo Wi-Fi che consentirebbero di compromettere qualsiasi dispositivo o smart device, anche eseguendo codice non autorizzato. Meglio aggiornare di corsa il firmware dei router (e anche Windows)

Capita spesso che dopo anni di utilizzo di una tecnologia vengano trovate delle vulnerabilità, ma il fatto che nel protocollo Wi-Fi siano presenti dei bachi risalenti al 1997 può lasciare basiti. Il lato positivo è che grazie al ricercatore belga Mathy Vanhoef sono state scoperte e si sta mettendo rimedio. Sembra anche che al momento non ci siano prove che qualcuno stia sfruttando attivamente i Frag Attack, come sono state definite queste vulnerabilità. Fortunatamente, dato che alcune di queste falle consentirebbero a un attaccante di eseguire codice non autorizzato su qualsiasi dispositivo, che si tratti di router, computer, smarphone oppure oggetti IoT.

Frag Attack, le vulnerabiltà del protocollo Wi-Fi

Sono numerose le vulnerabilità scoperte da Vanhoef, ben 12, e denominate Frag Attack. Se alcune sono però dovute a errori di implementazione di specifici vendor, tre di queste sono insite nel protocollo stesso. Il fatto è che secondo il ricercatore, praticamente tutti i prodotti esistenti sono vulnerabili ad almeno una di queste.

Le falle più gravi, quelle che fanno parte di errori nel design di protocollo Wi-Fi, sono tre:

- CVE-2020-24588: aggregation attack

- CVE-2020-24587: mixed key attack

- CVE-2020-24586: fragment cache attack

Frag Attack: le tre falle di design nel dettaglio

I bug più gravi sono i tre relativi al design del protocollo Wi-Fi.

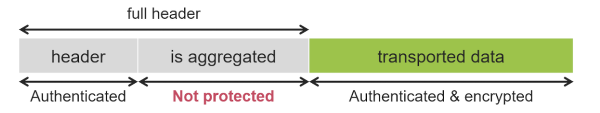

La prima, identificata come CVE-2020-24588, potrebbe portare a un aggregation attack, che si basa su un problema nella funzionalità di frame aggregation, utilizzato per combinare più frame in uno di maggiori dimensioni così da aumentare la velocità di trasferimento.

Il problema sta nel fatto che questo frame aggregato può essere modificato da un malintenzionato, che potrebbe quindi essere modificato per includere una serie di pacchetti selezionati e sfruttato così per intercettare il traffico o, peggio, come un DNS malevolo.

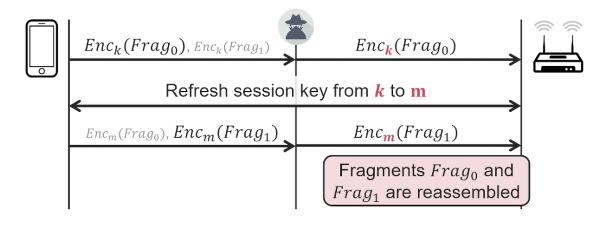

Il mixed key attack (CVE-2020-24587), invece, sfrutta una vulnerabilità nella funzionalità di frame fragmentation, che consente di suddividere un frame in altri di dimensioni più contenute.

Quando si "spezzetta" il frame viene utilizzata la stessa chiave per cifrare tutti i frammenti che lo compongono. Al momento della ricezione del farame stesso, però, non viene effettuato questo check, fatto che consentirebbe alla periferica di riassemblare pacchetti anche nel caso che usino chiavi differenti. In alcune condizioni, rare per fortuna, questo difetto può venire sfruttato per esfiltrare date. In ogni caso, considerato il fatto che questo può avvenire solo in particolarissime situazioni, questo attacco è considerato solo teorico.

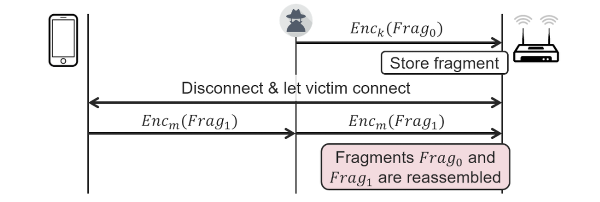

L'ultimo dei tre errori di design nel protocollo Wi-Fi consentirebbe di effettuare invece un fragment cache attack. La vulnerabilità scaturisce dal fatto che quando un client viene disconnesso dalla rete, il dispositivo Wi-Fi non è obbligato a rimuovere dalla memoria i vari frammenti di frame, fatto che nelle reti hotspot o quelle di tipo enterprise, potrebbe portare a esfiltrare dati semplicemente iniettando un frammento creato ad hoc nella memoria dell'access point coinvolto.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori!

Devi aggiornare il PC? Attenzione a non cadere vittima di questi errori! Windsurf resta libera ma vende l'anima a Google: OpenAI beffata!

Windsurf resta libera ma vende l'anima a Google: OpenAI beffata! Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

Un'azienda cinese fondata solo un anno fa ha presentato un robot quadrupede che ha battuto Boston Dynamics

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".