Gli spyware governativi sono una pessima idea: APT29 sta usando gli exploit dell'azienda di sicurezza NSO Group

di Alberto Falchi pubblicata il 02 Settembre 2024, alle 17:16 nel canale Security

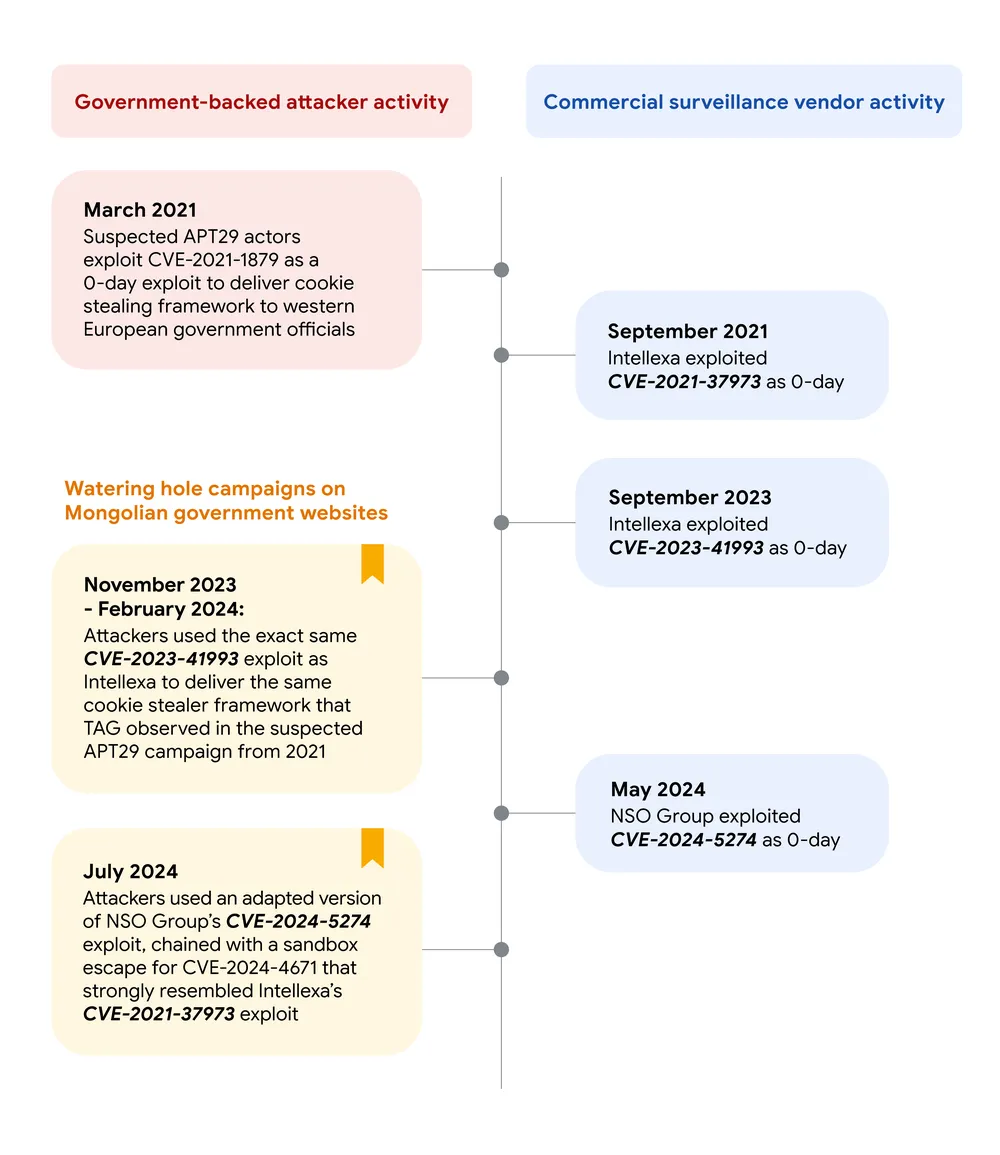

Il gruppo APT29, che si presume legato al governo russo, sta utilizzando una serie di exploit praticamente identici a quelli usati da NSO Group, realtà israeliana che sviluppa spyware governativi

Trovare il perfetto equilibrio fra privacy e sicurezza è estremamente difficile. Non parliamo del caso Telegram, una questione che sta dividendo a metà l'opinione pubblica, ma anche degli strumenti di hacking utilizzati dai governi nelle loro operazioni anticrimine e antiterrorismo. Questi strumenti, pur soggetti a forti limitazioni sulle persone a cui possono essere venduti e distribuiti, spesso sfruttano exploit 0-day e altri tipi di bug per accedere a sistemi o dispositivi usati da sospetti criminali. In molti casi sono stati fondamentali per le indagini, ma c'è un problema: quanto è saggio lasciare delle falle scoperte, permettendo solo alle autorità di sfruttare queste vulnerabilità? Non molto, a quanto pare.

APT29 utilizza gli exploit dell'azienda di sicurezza NSO Group

Il team di sicurezza di Google ha pubblicato un post in cui afferma che alcuni strumenti spyware (legali) usati da agenzie governative per dare la caccia ai criminali siano utilizzati anche da gruppi di criminali informatici. Nello specifico, sembra che APT29 (noto anche con il nome di Cozy Bear), un attore malevolo che si sospetta essere al soldo del Cremlino, stia infatti effettuando campagne di hacking sfruttando degli exploit praticamente identici a quelli dell'azienda israeliana NSO Group, specializzata nello sviluppo di soluzioni spyware per contrastare il crimine. Gli exploit permettevano di superare i controlli di sicurezza dei dispositivi IOS, Android nonché di Google Chrome, e sono ora stati patchati.

Quello che ancora non è chiaro è come APT29 sia venuto in possesso di queste vulnerabilità. Secondo i ricercatori di Google, potrebbero appoggiarsi a dei dipendenti infedeli di CSV, che traccia tutte le vulnerabilità ed evita di renderle pubbliche sino a che non è disponibile una patch, ma non si escludono anche campagne di hacking mirate proprio a sottrarre queste informazioni dai CSV.

Rimane il fatto che sempre più spesso gruppi di criminali informatici stanno sfruttando strumenti "commerciali" per compromettere i sistemi dei loro bersagli. Le aziende che li hanno realizzati assicurano di averli distribuiti solamente a soggetti autorizzati (le agenzie governative dei Paesi alleati), eppure qualcosa non ha funzionato, tanto che sono arrivati nelle mani delle persone sbagliate.

Questo pone un problema più etico che tecnico: ha senso permettere alle agenzie che collaborano coi governi di tenersi aperte delle backdoor, senza avvisare i produttori e supportarli nel correggere le vulnerabilità? Una questione destinata a far discutere: da un lato c'è chi sostiene che un governo debba sempre poter avere accesso a tutti i sistemi per prevenire attacchi terroristici o altri gravissimi crimini. Dall'altro, chi invece pensa che sarebbe meglio evitare di sviluppare simili strumenti che, sebbene utilissimi per le indagini, possono rivelarsi delle vere e proprie armi nella mani di un criminale o un Paese avversario.

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart

Intervista a Stop Killing Games: distruggere videogiochi è come bruciare la musica di Mozart Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione

Samsung Galaxy S25 Edge: il top di gamma ultrasottile e leggerissimo. La recensione  HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto

HP Elitebook Ultra G1i 14 è il notebook compatto, potente e robusto Nuovi coupon nascosti Amazon (aggiornamento 26 luglio 2025): migliaia ma più facili da trovare, ecco come

Nuovi coupon nascosti Amazon (aggiornamento 26 luglio 2025): migliaia ma più facili da trovare, ecco come Chatbot e salute mentale: nascono i primi gruppi di supporto per la "psicosi da IA"

Chatbot e salute mentale: nascono i primi gruppi di supporto per la "psicosi da IA" Prezzi in ribasso su Amazon su tante componenti hardware: RTX 5080 e RX 9070 XT mai viste a così poco! Tutte le migliori occasioni per i gamer

Prezzi in ribasso su Amazon su tante componenti hardware: RTX 5080 e RX 9070 XT mai viste a così poco! Tutte le migliori occasioni per i gamer

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".