Glowworm Attack: quando i LED "fanno la spia"

di Alberto Falchi pubblicata il 10 Agosto 2021, alle 11:41 nel canale Security

I ricercatori della Ben-Gurion University hanno trovato un nuovo modo di condurre un attacco di tipo TEMPEST e di spiare una conversazione. Per ricostruire il parlato basta analizzare le variazioni dei led di alimentazione dei dispositivi

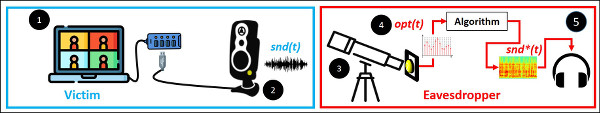

Gli attacchi di tipo TEMPEST sono noti da tempo e, per quanto complessi da portare avanti, sono un'efficace strumento di spionaggio, tanto che le agenzie di sicurezza nazionali come la NSA sono dotate di speciali apparecchiature proprio eliminare questo rischio. In questi casi, gli attaccanti cercano di sottrarre informazioni riservate osservando le radiazioni emesse dai dispositivi, come il cavo della tastiera o del monitor: analizzando queste informazioni, è possibile ricostruire quanto digitato o quello che viene visualizzato sullo schermo. I ricercatori del BGU Cyber Security Research Center della Ben-Gurion University di Negev hanno trovato un modo per ricostruire le conversazioni semplicemente analizzando le variazioni di intensità dei LED di alimentazione di dispositivi come casse per desktop, hub USB e via dicendo. Questo attacco prende il nome di Glowworm Attack.

Glowworm Attack: un nuovo modo di intercettare le conversazioni

I ricercatori Ben Nassi, Yaron Pirutin, Tomer Cohen Galor, Yuval Elovici e Boris Zadov hanno svelato un modo decisamente originale di intercettare una conversazione a distanza usando un attacco di tipo TEMPEST. Tutto quello che serve è serve è un sensore elettro-ottico, che va puntato contro i LED di uno dei dispositivi vulnerabili, come possono essere smart speaker, hub USB, casse da desktop, microcontroller e molto altro.

Analizzando le micro variazioni dell'intensità luminosa, sono riusciti a intercettare quando riprodotto. Come è possibile? Il concetto è piuttosto semplice: il LED è solitamente collegato all'alimentazione e, di conseguenza, analizzando le variazioni di intensità è possibile stimare il consumo energetico e, applicando uno specifico algoritmo, anche ricostruire la conversazione.

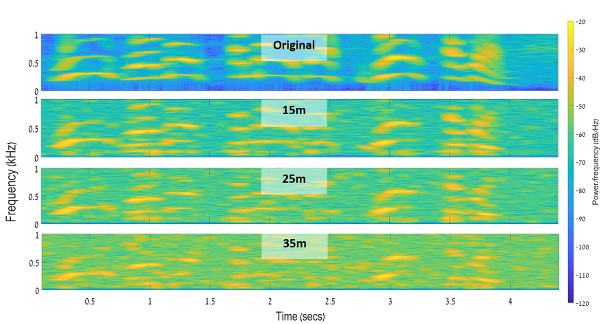

I ricercatori hanno mostrato empiricamente la loro teoria, riuscendo a intercettare comunicazioni da 15 metri con buona qualità. Aumentando la distanza, viene minata l'intelligibilità delle conversazioni, ma si ottengono risultati accettabili sino a circa 35 metri.

Quali sono i dispositivi vulnerabili al Glowworm Attack?

Tanti, tantissimi. La metà dei dispositivi messi alla prova dal team di sicurezza della Ben-Gurion University si è rivelata vulnerabile a questo attacco. Fra i dispositivi "poco sicuri" figurano:

- Google - Google Home Mini, Google Nest Audio

- Logitech - Z120 Speakers, S120 speakers

- JBL - JBL Go 2

- Sony - SRS-XB33, SRS-XB43

- Creative - Pebble speakers

- TP-Link - TP-Link UE330 USB splitter

- Miracase - Miracase USB splitter model MHUB500

- Raspberry Pi - 3, 4

I precedenti del Glowworm Attack

Il Glowworm Attack è solo l'ennesimo esempio di come un attaccante ben motivato può spiare a distanza comunicazioni riservate. Ben Bassi e altri ricercatori avevano già presentato una ricerca simile al convegno BlackHat USA del 2020, mostrando come fosse possibile ricostruire le conversazioni all'interno di una stanza analizzando le microfluttuazioni di una comune lampadina che venivano causate proprio dalle onde sonore.

Va anche ricordato che già da tempo spie e investigatori privati usano dei semplici laser puntati contro una finestra per intercettare da remoto le conversazioni che avvengono all'interno di una stanza.

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!

Recensione REDMAGIC Astra Gaming Tablet: che spettacolo di tablet!  Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2

Dopo un mese, e 50 foto, cosa abbiamo capito della nuova Nintendo Switch 2 Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA

Gigabyte Aero X16 Copilot+ PC: tanta potenza non solo per l'IA Riportare in vita un uccello gigante estinto della Nuova Zelanda: il sogno del regista Peter Jackson

Riportare in vita un uccello gigante estinto della Nuova Zelanda: il sogno del regista Peter Jackson GlobalFoundries vuole fare i chip? La verità dietro l'acquisizione di MIPS

GlobalFoundries vuole fare i chip? La verità dietro l'acquisizione di MIPS Le offerte Amazon del weekend fan tremare la concorrenza: tablet, monitor, iPhone, PC, robot e altri articoli

Le offerte Amazon del weekend fan tremare la concorrenza: tablet, monitor, iPhone, PC, robot e altri articoli

19 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoNo, basta coprire i led con un po' di nastro

Mi pare davvero fantascienza..

Mi pare davvero fantascienza..

In realtà secondo me è più che altro un proof of concept, dato che una applicazione pratica la vedo piuttosto complicata.

Se la conversazione avviene in una stanza senza luce solare diretta (non si può osservare il led da fuori), bisogna comunque piazzare un dispositivo di osservazione dentro la stanza oppure sovvertirne uno già presente con un sensore ottico adeguato (e non credo basti qualcosa con una webcam qualsiasi).

Se la conversazione avviene in una stanza senza luce solare diretta (non si può osservare il led da fuori), bisogna comunque piazzare un dispositivo di osservazione dentro la stanza oppure sovvertirne uno già presente con un sensore ottico adeguato (e non credo basti qualcosa con una webcam qualsiasi).

Concordo, oltre tutto se ho accesso alla stanza penso sia più comodo mettere direttamente un microfono...

E poi avere una visuale libera sull'apparato bersaglio non è sempre così facile.

Concordo è molto interessante ma l'obiettivo da attaccare deve essere assolutamente pagante altrimenti non ne vale la pena.

Si infatti. E devono esserci anche le condizioni ambientali adatte, in primo luogo l'illuminazione. Se ho una fonte luminosa abbastanza forte che batte direttamente sul led (ad esempio il sole che entra da una finestra) non credo che sia così semplice fare la lettura. E poi se il tizio che parla si piazza davanti e ti impalla il led...

Di solito se si parla di argomenti sensibili le finestre sono le prime cose che vengono schermate sia pure con delle tende oscuranti ma questa prova credo si riferisse non solo in questo ambito ma in un ambito più generale.

Certo che hanno avuto parecchia fantasia

Certo che hanno avuto parecchia fantasia

Concordo, anche se un attacco del genere penso abbia senso solo se condotto dall'esterno dell'edificio, perché avendo accesso ai locali ci sono modi decisamente più efficaci per fare una intercettazione.

Comunque hai ragione, fantasia da vendere.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".